APT usano credenziali legittime per ottenere la persistenza

Oltre allo sfruttamento di credenziali, aumentano gli attacchi cloud e cross-domain, quelli hands-on-keyboard e gli attacchi diretti al cloud control plane.

Gli attaccanti stanno mettendo in campo tattiche e tecniche sempre più raffinate per aggirare le difese informatiche, come quelle descritte nel Threat Hunting Report 2024 pubblicato oggi da CrowdStrike e frutto del lavoro di Intelligence degli specialisti di threat hunting e degli analisti del vendor.

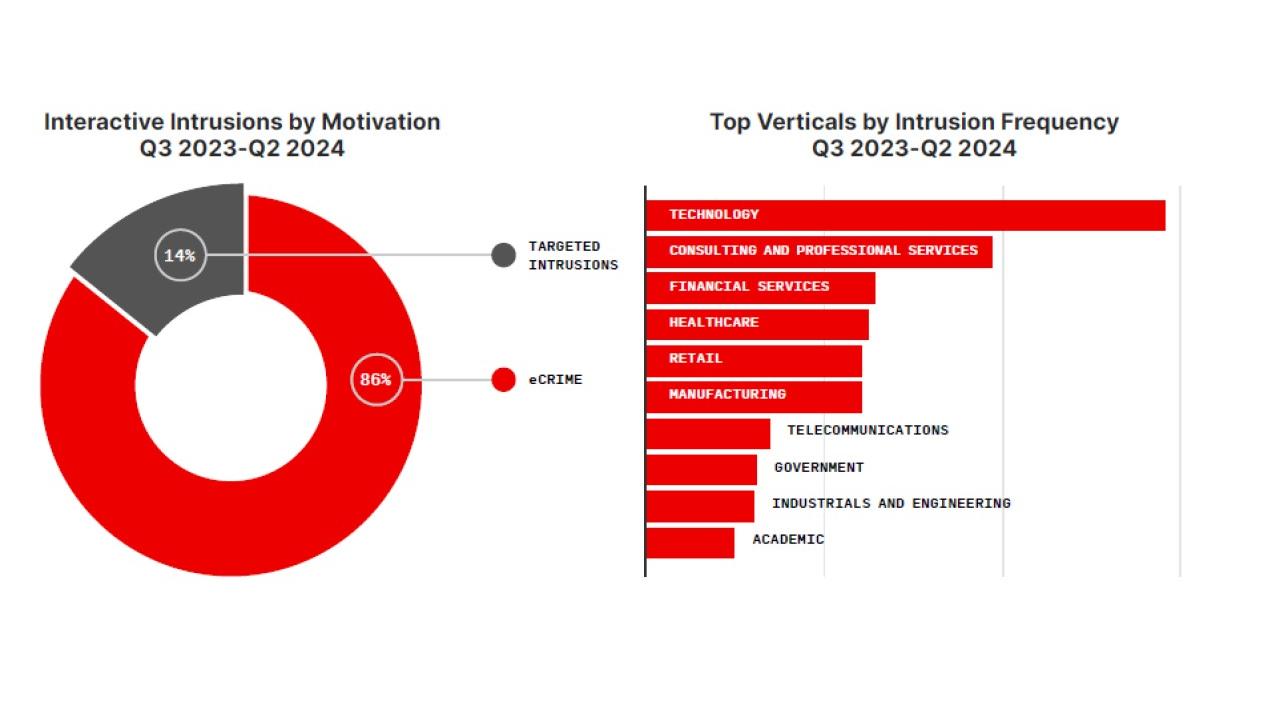

Non stupisce il dato secondo cui gli attacchi che sfruttano credenziali e identità legittime per sfuggire ai tradizionali controlli di sicurezza sono in forte crescita. La preoccupazione riguarda anche altre tecniche di attacco. CrowdStrike evidenzia l’incremento significativo degli attacchi “hands-on-keyboard", così soprannominati perché implicano l’intervento manuale degli attaccanti per ottenere l’escalation dei privilegi e la distribuzione del ransomware. In crescita anche le intrusioni cross-domain (che consentono di spostarsi lateralmente in tutta l’infrastruttura aziendale – on-premise, multicloud, sistemi fisici e virtuali) e gli attacchi diretti contro il cloud control plane (i sistemi deputati alla gestione dell’architettura della rete cloud).

Le intrusioni hands-on-keyboard

Partiamo proprio con le intrusioni hands-on-keyboard: secondo i dati analizzati da CrowdStrike hanno registrato un aumento del 55% rispetto all’anno precedente e hanno colpito settori strategici quali sanità e Information Technology. La particolarità di questo tipo di attacchi è che sfruttano credenziali legittime per penetrare le difese aziendali, rendendo la detection molto più complessa. Spesso è previsto l'accesso diretto ai sistemi aziendali, così che gli attaccanti possano aggirare barriere difensive tradizionali quali firewall e sistemi automatizzati di threat detection.

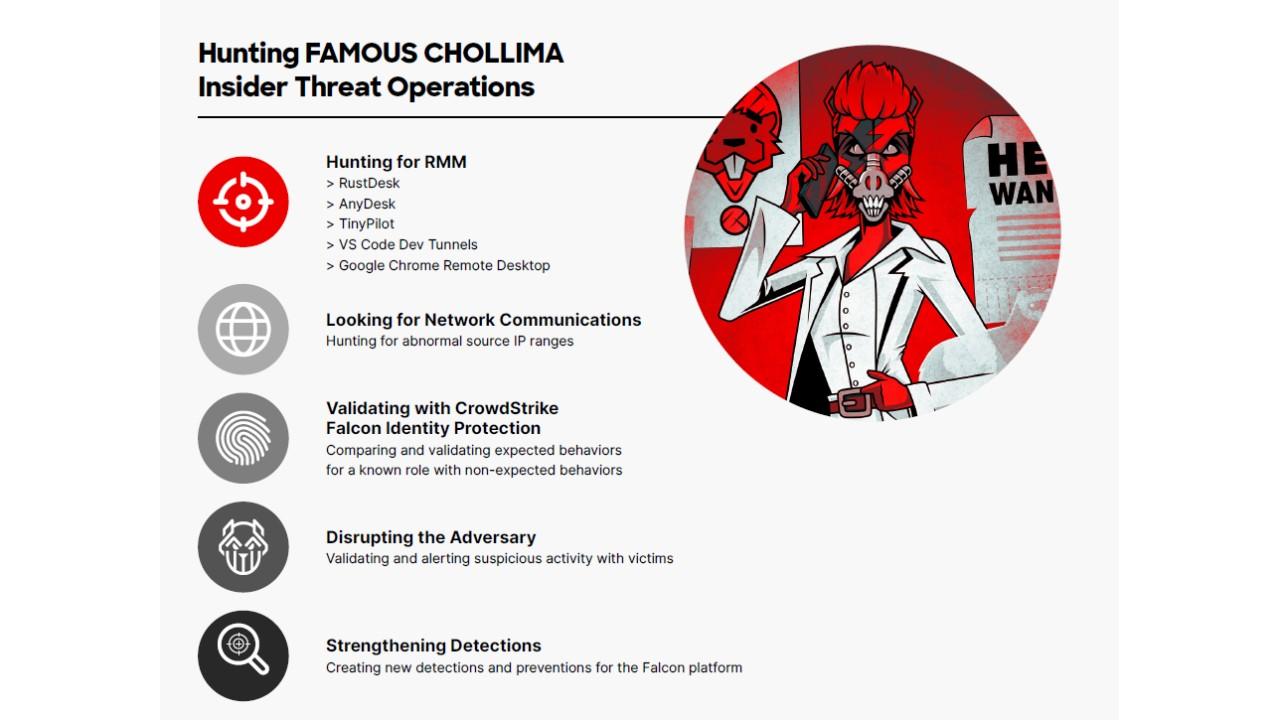

Un esempio esplicativo di queste tattiche è rappresentato dalle attività del gruppo nordcoreano Famous Chollima, che ha colpito oltre 100 aziende statunitensi, principalmente nel settore tecnologico. I criminali informatici sono riusciti a infiltrarsi nei sistemi spacciandosi per dipendenti legittimi e ottenendo accesso remoto ai sistemi aziendali. Una volta all'interno, hanno esfiltrato dati sensibili e svolto attività dannose, difficili da rilevare perché condotte in contesti apparentemente legittimi.

Un'altra tendenza preoccupante denotata da CrowdStrike riguarda l'abuso degli strumenti legittimi di gestione remota (RMM), che sono sfruttati sempre più di frequente per mantenere l'accesso ai sistemi compromessi. Il report di CrowdStrike evidenzia un aumento del 70% nell'uso di tali strumenti, spesso impiegati per eseguire attività malevole sugli endpoint compromessi.

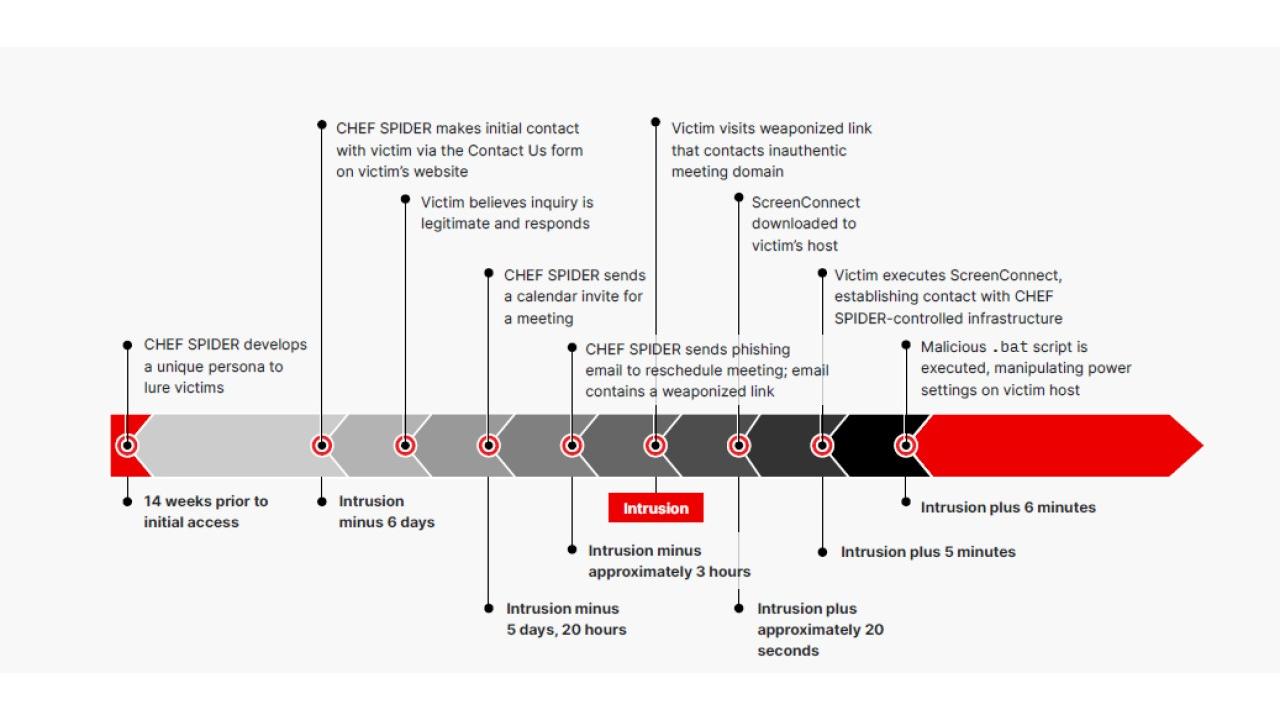

Oltre a Famous Chollima, altri casi concreti di sfruttamento degli RMM sono quelli di Chef Spider (che agisce per profitto) e di Static Kitten (un APT legato all'Iran), che hanno sfruttato software come ConnectWise ScreenConnect per gestire da remoto le proprie attività, bypassando i controlli di sicurezza grazie alla natura legittima di questi strumenti.

Gli attacchi cross-domain

Il Threat Hunting Report 2024 segnala anche un incremento degli attacchi cross-domain, nei quali gli attaccanti si servono di credenziali valide per violare ambienti cloud e spostarsi lateralmente all'interno dell'infrastruttura aziendale. È un tipo di attacco che sfrutta la connettività tra il Cloud Control Plane e gli endpoint aziendali per mantenere la propria persistenza e continuare a esfiltrare dati eludendo la detection.

È una tattica che è stata attuata dal gruppo Scattered Spider (noto anche come Octo Tempest), permettendogli di muoversi agevolmente tra i sistemi virtualizzati e gli endpoint fisici. Questi attaccanti sfruttano tecniche di social engineering e modifiche alle policy per ottenere accesso ai gestori di password, mantenendo il controllo delle loro operazioni per lunghi periodi.

Gli attacchi al cloud rappresentano una sfida crescente per le organizzazioni, soprattutto con l’aumento della complessità e della diffusione delle infrastrutture cloud. CrowdStrike certifica che le intrusioni nel cloud sono aumentate complessivamente del 75% nel corso dell'ultimo anno, con minacce che spaziano dall'esfiltrazione di dati al movimento laterale tra le istanze cloud. Questo trend evidenzia come gli attaccanti stiano evolvendo le proprie tattiche, adattandole al nuovo panorama tecnologico.

A caccia di identità

Nel contesto dell’Identity Hunting, il Threat Hunting Report 2024 di CrowdStrike propone un interessante caso di studio relativo a Horde Panda, un APT associato alla Cina che ha attaccato un provider di telecomunicazioni del Sud-est asiatico, sfruttando identità compromesse per muoversi lateralmente. Il gruppo ha ottenuto accesso iniziale sfruttando identità compromesse nella VPN aziendale, tentando di nascondere le proprie attività mediante l’impiego di credenziali valide.

Per sventare un attacco di questo tipo l’unico strumento efficace è il monitoraggio comportamentale delle identità, che permette di rilevare attività sospette prima che gli attaccanti possano avviare azioni distruttive. In particolare, il tentativo di Horde Panda di replicare i dati di dominio attraverso la tecnica DCSync è stato bloccato poiché le credenziali compromesse non avevano i permessi necessari per eseguire tali azioni.

L’intervento di CrowdStrike, in collaborazione con il SOC interno dell’azienda, ha identificato i punti di accesso non protetti e ha rivelato due impianti malevoli (LuaPlug e KEYPLUG) che sfruttavano eseguibili legittimi per mantenere la persistenza all'interno della rete.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici