Patch Tuesday di settembre 2024: chiuse 79 falle di cui 4 zero-day

Destano preoccupazione le falle zero-day chiuse con la tornata di update di settembre: è consigliabile l’applicazione immediata delle patch.

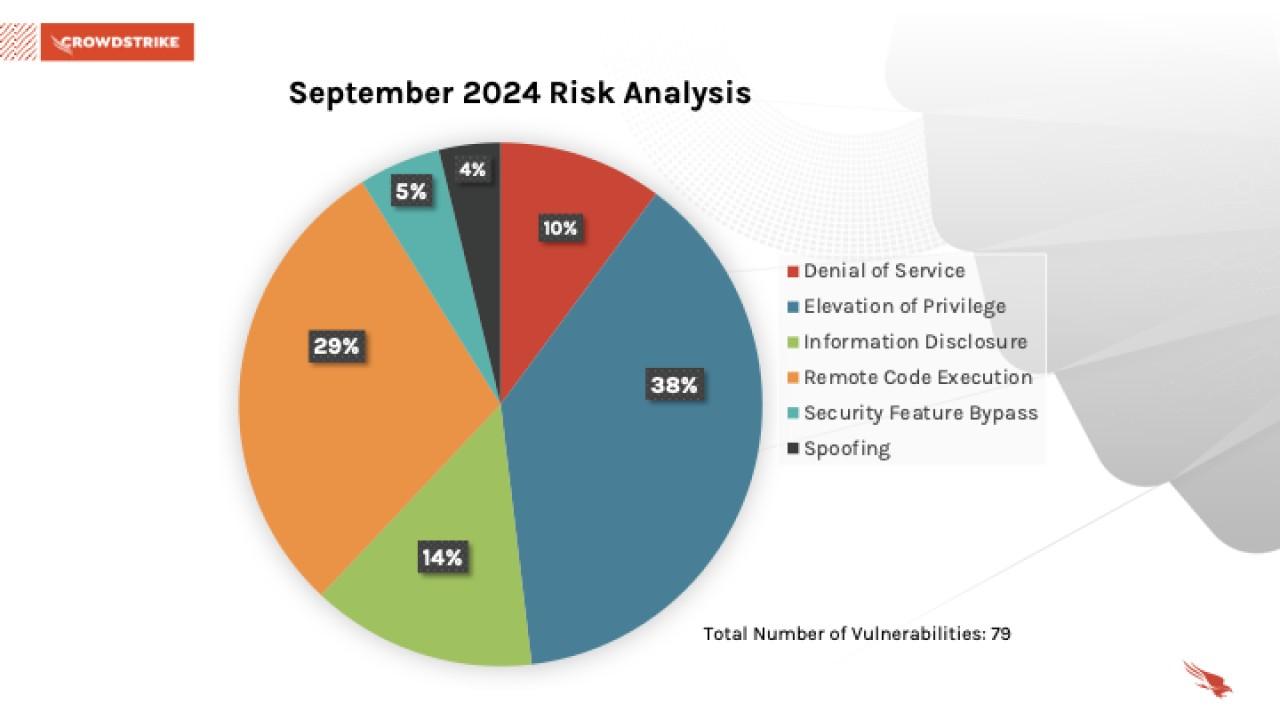

Nell’ormai abituale appuntamento con il Patch Tuesday Microsoft ha pubblicato gli aggiornamenti di sicurezza per 79 vulnerabilità, di cui tre attivamente sfruttate e una zero-day divulgata pubblicamente. Le falle critiche sono sette, quelle di escalation dei privilegi sono 30, le RCE (esecuzione di codice da remoto) sono 23. I prodotti Windows hanno ricevuto il maggior numero di patch (46).

Quattro zero-day

Come sempre concentriamo l’attenzione sulle falle zero-day, che destano maggiore preoccupazione, e partiamo con la vulnerabilità tracciata con la sigla CVE-2024-43491 relativa all'esecuzione di codice remoto in Microsoft Windows Update. Ha ricevuto un punteggio CVSSS di 9.8 perché sebbene interessi lo stack di manutenzione (Servicing Stack), in realtà annulla le patch e le mitigazioni implementate in precedenza. Lo sfruttamento della falla ha effetto solo sulla versione 1507 di Windows 10, che ha raggiunto la fine del ciclo di vita nel 2017 e sulle edizioni Windows 10 Enterprise 2015 LTSB e Windows 10 IoT Enterprise 2015 LTSB che sono ancora in fase di supporto.

Microsoft specifica che "un attaccante potrebbe sfruttare le vulnerabilità precedentemente mitigate sui sistemi coinvolti che hanno installato l'aggiornamento di sicurezza di Windows rilasciato il 12 marzo 2024 KB5035858 (build del sistema operativo 10240.20526) o altri aggiornamenti rilasciati fino ad agosto 2024. Tutte le versioni successive di Windows 10 non sono interessate da questa falla". La soluzione è l’installazione dell'aggiornamento del Servicing Stack di settembre 2024 (SSU KB5043936) e dell’update KB5043083, in quest'ordine.

Fonte: Crowdstrike

Fonte: Crowdstrike

Un altro elemento di allarme legato a questa vulnerabilità è che causa il ripristino dei componenti facoltativi, come per esempio Active Directory Lightweight Directory Services, XPS Viewer, Internet Explorer 11, LPD Print Service, IIS e Windows Media Player alle versioni RTM originali, reintroducendo di fatto qualsiasi CVE finora scoperto e corretto, che potrebbe quindi essere sfruttato. Dato che si tratta di una falla di importanza rilevante, consigliamo un approfondimento consultando l'advisory di Microsoft.

La seconda vulnerabilità notabile è la CVE-2024-38014 legata all'escalation di privilegi in Windows Installer, a cui è associato un punteggio CVSS di 7.8 (livello Importante). Consente agli attaccanti di ottenere privilegi di SISTEMA sui sistemi Windows, permettendo di assumere il controllo completo dell’ambiente. Il colosso di Redmond reputa che il kit proof-of-concept per sfruttare la vulnerabilità non sia ancora disponibile pubblicamente.

Andando a scalare con la gravitò troviamo poi la falla monitorata con la sigla CVE-2024-38226 e relativa all’elusione della funzione di sicurezza di Microsoft Publisher. Ha punteggio CVSS associato di 7.3 e se sfruttata può permettere a un utente malintenzionato di aggirare i criteri macro di Office utilizzati per bloccare i file non attendibili o dannosi – ossia di bloccare in automatico i documenti scaricati con macro incorporate. Al momento non ci sono dettagli sullo sfruttamento di questa falla, che comunque risulta attivo.

Chiudiamo la carrellata con il bug CVE-2024-38217 che ha una gravità di livello “Importante” e un punteggio CVSS di 5.4. Un attaccante potrebbe creare un file che elude le difese MOTW sul sistema dell'utente finale, disabilitando potenzialmente le funzionalità di sicurezza di SmartScreen e Servizi allegati di Windows. Ciò potrebbe compromettere l'integrità del sistema e ridurre l'efficacia di queste misure di protezione. Parliamo di una funzione di sicurezza che è stata aggirata più volte nel corso degli anni (marzo 2023, luglio 2023, novembre 2023, febbraio 2024, agosto 2024) e che è da tempo un obiettivo primario per i cyber criminali, che la sfruttano negli attacchi di phishing. Gli analisti che hanno scoperto questa falla reputano che sia sfruttata attivamente dal 2018.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici