Falla zero-day in WPS Office: la patch è importante

Un gruppo legato alla Corea del Sud sfrutta una vulnerabilità RCE in WPS Office per operazioni di cyber spionaggio.

Una vulnerabilità RCE critica di WPS Office per Windows è attivamente sfruttata da un APT legato alla Corea del Sud per eseguire codice arbitrario sui sistemi delle vittime, così da agevolare attività dannose quali il furto di dati sensibili e il controllo da remoto del dispositivo compromesso. La scoperta è dei ricercatori di ESET Research, che hanno internamente battezzato la minaccia come SpyGlace.

La falla è monitorata con la sigla CVE-2024-7262 e lo sfruttamento è opera del noto gruppo di cyberspionaggio APT-C-60. Finora è stata sfruttata per perpetrare attacchi mirati nei paesi dell'Est Asiatico, distribuendo una backdoor personalizzata utile alle attività di cyber spionaggio. Si tratta di una minaccia insidiosa poiché Office è utilizzato da oltre 500 milioni di utenti in tutto il mondo.

La dinamica dell’attacco

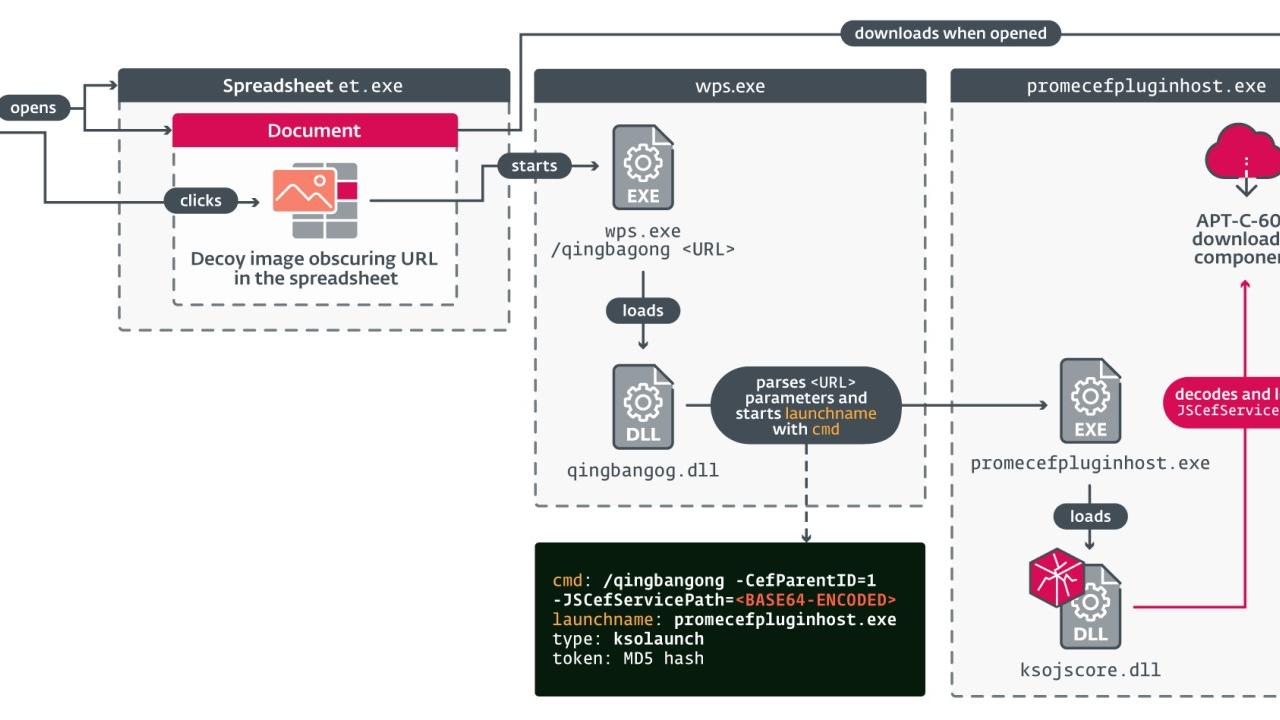

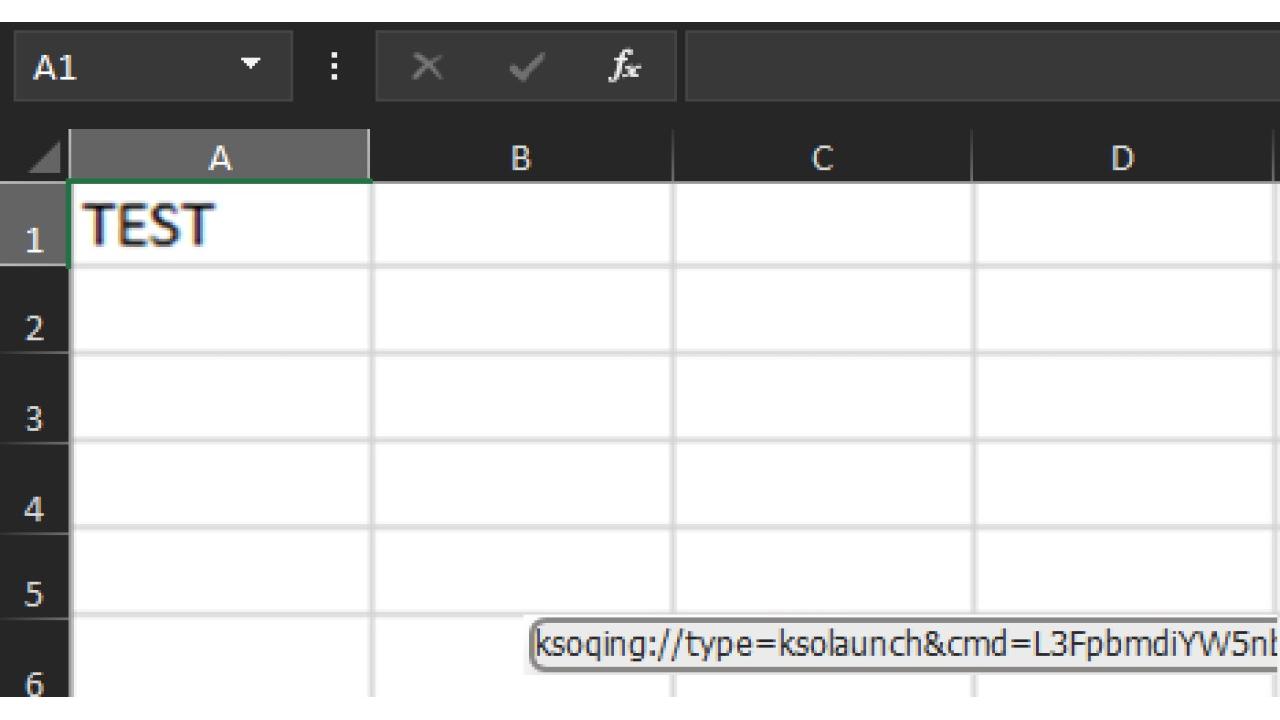

Per sfruttare la vulnerabilità, il gruppo ha utilizzato fogli di calcolo in formato MHTML che contengono un link ipertestuale nascosto. Quando attivato dall'utente, tale link esegue da remoto una libreria non autorizzata memorizzandola su disco. A questo punto, il file malevolo viene caricato ed eseguito dal sistema, consentendo all'attaccante di eseguire codice arbitrario. La scelta del formato MHTML è dovuta al fatto che consente il download automatico di file remoti quando il documento viene aperto, così da eseguire il codice remoto senza che la vittima se ne renda conto.

Nella disamina tecnica gli analisti spiegano che il punto d’ingresso per l'attacco è rappresentato dal protocollo personalizzato "ksoqing" registrato da WPS Office durante l'installazione, che consente l'esecuzione di applicazioni esterne ogni volta che un utente clicca su un URL che inizia con il prefisso URI "ksoqing://". Nel caso della vulnerabilità in questione, il link malevolo sfrutta tale protocollo per eseguire un componente del plugin WPS chiamato "promecefpluginhost.exe". Il comando contiene una stringa codificata in Base64 che specifica il percorso della libreria da caricare. La falla sta nel fatto che il sistema non eseguiva alcun controllo adeguato sul percorso del file o sulla libreria da caricare, consentendo agli attaccanti di eseguire una libreria arbitraria e comprometterne il sistema.

Come lavora l’exploit

Come lavora l’exploit

La vulnerabilità è stata chiusa grazie a un processo di divulgazione coordinato tra ESET e Kingsoft, l'azienda produttrice di WPS Office. Quanto scoperto mette in luce un impianto di attacco di alto profilo, che per l’implementazione richiede una conoscenza avanzata da parte dell’attaccante del percorso del file da eseguire. Inoltre chi ha creato l'exploit ha sfruttato diverse tecniche per garantire che il processo funzioni senza intoppi, incorporando persino immagini di righe e colonne del foglio di calcolo per rendere il documento apparentemente innocuo e convincere l'utente a interagire con esso.

Una seconda falla

Oltre alla vulnerabilità sopraccitata, ESET Research ne ha scoperta una seconda, correlata alla precedente ma che sfrutta un diverso vettore di attacco, monitorata con la sigla CVE-2024-7263. Il problema è emerso durante l'analisi della patch rilasciata per il bug descritto sopra: una variabile non correttamente protetta, permetteva ancora l'esecuzione di codice arbitrario, con il medesimo punto di ingresso per l'attacco e la stessa libreria "ksojscore.dll". In questo caso però l'attaccante doveva utilizzare una variabile differente, chiamata "CefPluginPathU8", e manipolarla in modo da aggirare i controlli di sicurezza introdotti con la patch. Sebbene il sistema verificasse correttamente il certificato della libreria, non eseguiva lo stesso controllo per "CefPluginPathU8" quindi consentiva all’attaccante di caricare una libreria malevola e ottenere l'esecuzione di codice arbitrario. Anche questa seconda falla è stata risolta.

L’immagine ingannevole del foglio di calcolo

L’immagine ingannevole del foglio di calcolo

Raccomandazioni

Le vulnerabilità di cui abbiamo parlato rappresentano un rischio significativo. Sebbene le vulnerabilità siano state corrette, è fondamentale che gli utenti applichino le patch il prima possibile per prevenire l’esposizione ad attacchi futuri. Oltre all’aggiornamento software, ESET raccomanda di adottare ulteriori misure di sicurezza come l'attivazione di soluzioni di sicurezza avanzate capaci di rilevare e bloccare tentativi di exploit, e di prestare particolare attenzione ai file sospetti o provenienti da fonti non verificate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici