Hunters International, il ransomware che distrugge i backup

È particolarmente efficiente nella distruzione delle copie di backup e nella disattivazione dei sistemi di recovery il ransomware-as-a-service studiato da Acronis.

Si chiama Hunters International il nuovo gruppo Ransomware-as-a-Service individuato dai ricercatori di Acronis. Si presenta come una variante del ben noto ransomware Hive, a cui sono state apportate diverse migliorie che lo rendono ancora più difficile da contrastare. Nel report ufficiale ricco di dettagli tecnici, i ricercatori mettono in evidenza alcune peculiarità chiave di Hunters International, fra cui la crittografia dei file, l'esfiltrazione di dati sensibili e la distruzione di backup e soluzioni di recovery, attuata con tecniche sofisticate che garantiscono l'impossibilità di recupero per chi non dispone delle chiavi di decifratura. Apparso per la prima volta nell'ottobre 2023, questo ransomware rappresenta una minaccia per le aziende di ogni settore, in particolare quelle che non dispongono di strategie di sicurezza ben strutturate e moderne.

Sebbene condivida molte caratteristiche con Hive, Hunters International non può essere considerato una sua semplice evoluzione o rebranding. Come specificato su proprio sito di leak, i cyber criminali dietro a Hunters International hanno migliorato la routine di crittografia di Hive, risolvendo problemi che in alcuni casi impedivano di decifrare i file.

Qualche nota tecnica

Dal punto di vista tecnico, la variante di ransomware analizzata è un file eseguibile scritto in linguaggio di programmazione Rust, progettato come una Graphic User Interface, ma con funzionalità che gli permettono di interagire con la console del sistema.

Uno degli elementi più avanzati di Hunters International è la sua capacità di aumentare i propri privilegi all'interno del sistema. Il ransomware ottiene il privilegio "SE_DEBUG", che gli consente di acquisire un'istantanea di tutti i processi in esecuzione, inclusi quelli critici come winlogon.exe. Hunters International è in grado di terminare vari processi e servizi attivi sul sistema, concentrandosi in particolare su quelli relativi a software di backup, database e applicazioni aziendali, come MySQL, MSSQL, Oracle, Veeam e altri. Così facendo il ransomware può interrompere tutti i servizi che potrebbero ostacolare l'attacco o permettere il recupero dei dati.

La cifratura

Prima di procedere con la cifratura, il ransomware esegue una serie di comandi per impedire il recupero dei dati tramite backup. Tra questi comandi troviamo la cancellazione delle copie shadow del volume di sistema, l'eliminazione dei backup di stato del sistema e la disattivazione delle opzioni di ripristino. Tali passaggi assicurano che le vittime non possano ripristinare i propri dati e siano pertanto costrette a pagare il riscatto.

Il sito di leakPer quanto riguarda la cifratura dei file, Hunters International utilizza una combinazione di algoritmi AES e RSA. Il ransomware analizza tutti i drive disponibili sul sistema, inclusi quelli di rete, e procede a cifrare i file utilizzando chiavi AES generate casualmente per ciascun thread. La chiave AES generata viene poi protetta tramite crittografia RSA e aggiunta alla fine di ogni file cifrato.

Il sito di leakPer quanto riguarda la cifratura dei file, Hunters International utilizza una combinazione di algoritmi AES e RSA. Il ransomware analizza tutti i drive disponibili sul sistema, inclusi quelli di rete, e procede a cifrare i file utilizzando chiavi AES generate casualmente per ciascun thread. La chiave AES generata viene poi protetta tramite crittografia RSA e aggiunta alla fine di ogni file cifrato.

Il ransomware evita intenzionalmente di cifrare determinati file e directory di sistema per garantire che il sistema infetto rimanga operativo e che le vittime possano accedere alla nota di riscatto e comunicare con i cybercriminali. Le cartelle e i file esclusi comprendono directory di sistema critiche, come Windows e Program Files, file di configurazione essenziali e una vasta gamma di eseguibili e librerie di sistema.

Secondo Acronis, uno degli aspetti più particolari di questa minaccia è che l'esecuzione del ransomware richiede l'inserimento di un nome utente e di una password da linea di comando. La stessa combinazione di nome utente e password viene poi inclusa nel file con la nota di riscatto e vale per l’accesso al sito di chat degli attaccanti.

Al termine del processo di cifratura, Hunters International crea un file denominato buffer.swp su ciascun drive cifrato, riempiendolo con dati casuali fino a esaurire lo spazio libero disponibile. Questo rende ancora più difficile per le vittime tentare di recuperare i dati non cifrati rimasti sul disco.

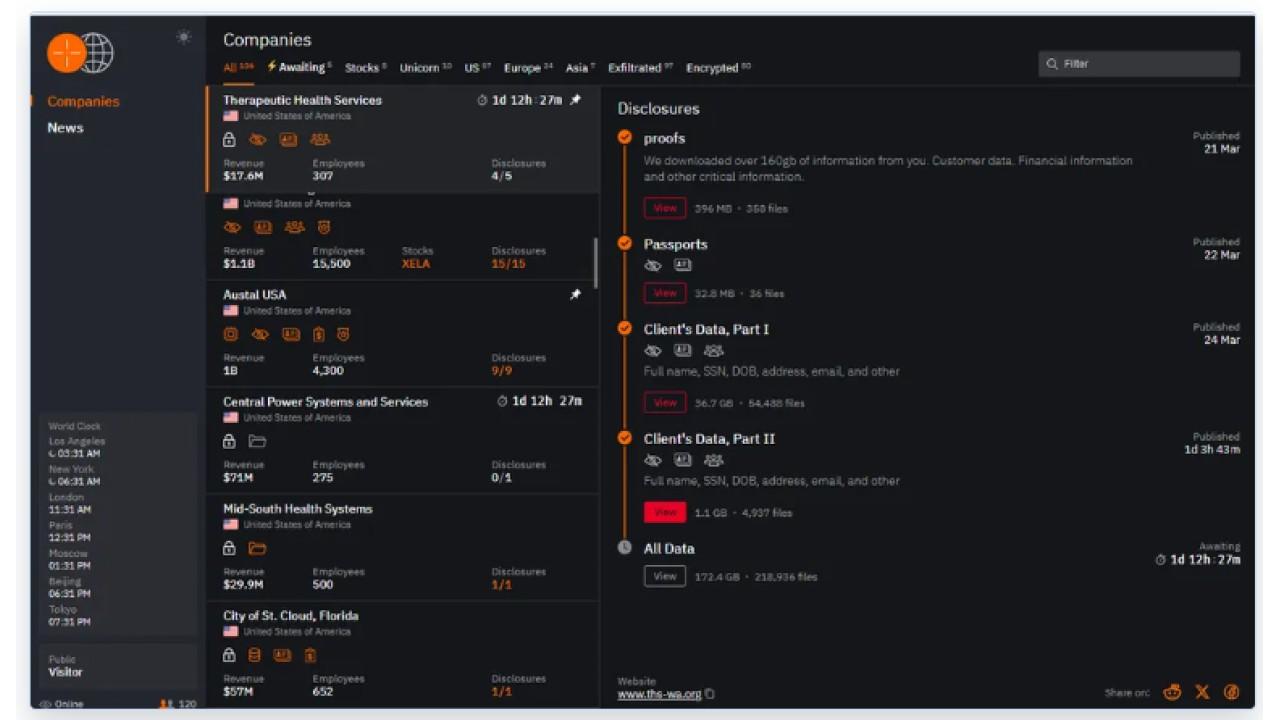

Il sito di leak

Hunters International gestisce un classico sito di leak dei dati, in cui vengono elencate le vittime e dettagli come lo stato del pagamento del riscatto. Come da manuale, i cyber criminali offrono una "prova" dei dati rubati pubblicando alcuni file esfiltrati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici