Raptor Train, la botnet che minaccia PMI e uffici domestici

Una botnet cinese attiva dal 2020 ha infettato oltre 260.000 dispositivi di rete per colpire infrastrutture critiche in diversi paesi, fra cui l’Italia.

Sfruttando la crescente diffusione di dispositivi connessi, negli ultimi anni le botnet sono diventate una delle minacce più rilevanti per la sicurezza informatica. Tra queste, una di quelle che desta maggiore preoccupazione è la botnet cinese che è stata battezzata Raptor Train, recentemente scoperta dai ricercatori dei Black Lotus Labs di Lumen Technologies e segnalata dall'FBI. Si tratta di una rete malevola che ha infettato oltre 260.000 dispositivi - principalmente router SOHO (Small Office Home Office) e telecamere IP - e la cui portata costituisce una grave minaccia per le infrastrutture critiche di diverse nazioni, tra cui l'Italia.

Un’arma versatile

Stando al report ufficiale, Raptor Train è stata progettata per colpire una vasta gamma di settori strategici, tra cui quello militare, governativo, delle telecomunicazioni e dell'istruzione, con l'obiettivo di compromettere dispositivi spesso utilizzati anche nell'ambito delle infrastrutture critiche.

Questa botnet vanta un'architettura complessa e multilivello che la rende particolarmente efficace nella diffusione di malware e nel mantenimento del controllo su un vasto numero di dispositivi compromessi. Il malware principale distribuito attraverso Raptor Train è una variante del noto Mirai. Sebbene Raptor Train non sia stata vista condurre attacchi DDoS su larga scala, la sua capacità di infettare e controllare dispositivi come router, telecamere IP e server NAS è di per sé indicativa dei rischi che comporta. I dispositivi compromessi possono essere utilizzati per l'esfiltrazione di dati, lo spionaggio, oppure per attacchi mirati contro specifici obiettivi governativi e industriali. Uno dei tratti più pericolosi riconosciuti a Raptor Train è la capacità di eludere i sistemi di rilevamento, considerato che è attiva dal 2020 ma è stata individuata e contrastata solo di recente.

L'architettura di rete e la struttura di Raptor Train

L'architettura di rete e la struttura di Raptor Train

L'indagine tecnica

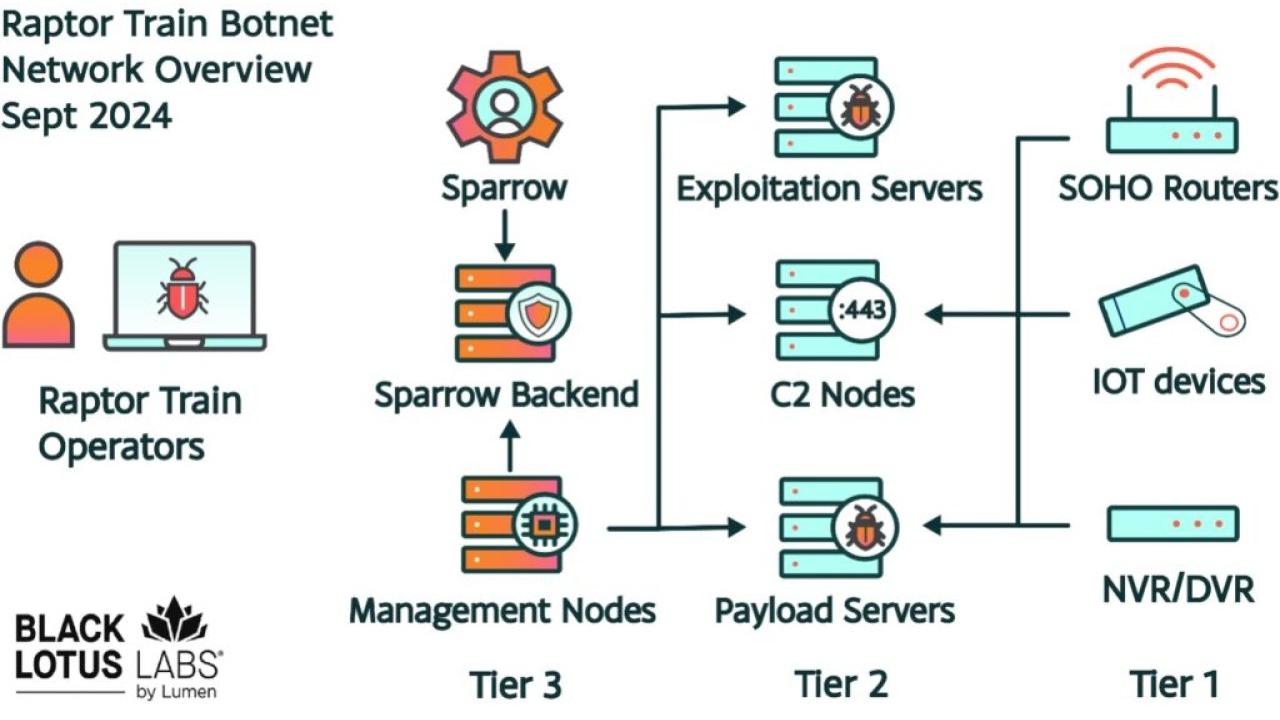

L'analisi dei ricercatori di Black Lotus Labs ha rivelato che Raptor Train si serve di un'infrastruttura sofisticata composta da tre livelli distinti, ciascuno con una funzione specifica. Il livello 1 è costituito dai dispositivi infetti, come per esempio router e telecamere IP compromessi tramite una combinazione di exploit noti e vulnerabilità zero-day. Gli operatori della botnet hanno infettato un'ampia gamma di dispositivi di diversi produttori, tra cui Asus, TP-Link, Hikvision e QNAP.

Il livello 2 della botnet è composto dai server di comando e controllo, a fanno capo le comunicazioni con i dispositivi compromessi. Questi server vengono utilizzati per inviare comandi, distribuire nuovi payload e coordinare le operazioni malevole. Nel corso del tempo, il numero di server C2 utilizzati da Raptor Train è cresciuto in modo significativo, passando da cinque server attivi nel 2022 a oltre 60 nel 2023.

Infine, il livello 3 è costituito dai cosiddetti nodi Sparrow, ossia l'infrastruttura di gestione centrale della botnet. Questi nodi, che operano manualmente tramite SSH o TLS, consentono agli attaccanti di monitorare e controllare l'intera rete di dispositivi infetti e di controllare funzioni ausiliarie che agevolano la generazione di nuovi exploit e payload da distribuire sui dispositivi compromessi.

Campagne di infezione

Molti dei dispositivi compromessi appartengono a utenti e aziende italiane. Il Belpaese, infatti, è risultato uno dei mercati più colpiti da questa botnet, con 4.000 dispositivi vulnerabili utilizzati in abitazioni private, piccoli uffici e aziende. Questo rende l'Italia un bersaglio di attacchi cyber che potrebbero compromettere la sicurezza di reti sia domestiche che aziendali.

I rischi sono palesati dalle campagne finora rilevate. Una delle più rilevanti, denominata Canary, ha infettato oltre 16.000 dispositivi in due mesi. Quella successiva, Oriole, è iniziata nel giugno 2023 e ha coinvolto oltre 30.000 dispositivi nel mese di settembre dello stesso anno. Entrambe le campagne sono state caratterizzate da un approccio mirato, volto a colpire dispositivi specifici in settori critici come la difesa e le telecomunicazioni.

I ricercatori hanno identificato tentativi di sfruttare vulnerabilità nei server Atlassian Confluence e nelle appliance Ivanti Connect Secure presenti anche in organizzazioni europee. In Italia la botnet potrebbe essere stata utilizzata per compromettere reti aziendali e private, esponendo informazioni sensibili o consentendo l'accesso remoto a infrastrutture critiche.

Misure di mitigazione

Gli esperti sottolineano che esistono contromisure per ridurre il rischio di infezione. Oltre al lavoro di FBI ed esperti di sicurezza per smantellare l'infrastruttura della botnet, è fondamentale che gli utenti finali e le aziende adottino misure di sicurezza adeguate.

In primo luogo, è consigliabile aggiornare regolarmente il firmware di router, telecamere IP e altri dispositivi connessi a Internet per prevenire lo sfruttamento di vulnerabilità note. Inoltre, è opportuno sostituire i dispositivi obsoleti che non ricevono più aggiornamenti di sicurezza e monitorare eventuali attività sospette, come grandi trasferimenti di dati non autorizzati.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici