SambaSpy, la campagna che colpisce solo gli utenti italiani

Si attiva solo se il browser è in lingua italiana e può portare al furto di credenziali e al controllo da remoto del sistema della vittima.

È attiva maggio 2024 la campagna malware, intercettata dai ricercatori di Kaspersky, mirata esclusivamente agli utenti i cui sistemi sono in lingua italiana. L’analisi ha messo in evidenza che l’obietto degli attaccanti è la distribuzione di un nuovo trojan di accesso remoto (RAT) denominato SambaSpy, che ha sorpreso gli esperti per la sua precisione e per la l’infrastruttura sofisticata.

Una minaccia da cui guardarsi

La particolarità di SambaSpy è la capacità di eludere la maggior parte dei controlli di sicurezza e di operare con discrezione sui sistemi delle vittime. Sviluppato interamente in Java e protetto da avanzate tecniche di offuscamento, questo RAT vanta una vasta gamma di funzionalità malevole. Una volta eseguito, consente agli attaccanti di prendere il controllo completo del sistema infetto: gestire file e processi, rubare credenziali di accesso, registrare tutto ciò che viene digitato sulla tastiera, catturare screenshot, attivare la webcam e controllare il sistema da remoto.

In particolare, SambaSpy è in grado di intercettare e rubare password memorizzate nei principali browser (Chrome, Edge, Opera, eccetera). La possibilità di caricare in tempo reale plugin aggiuntivi permette agli attaccanti di estendere le funzionalità del malware in base alle necessità contingenti, il che lo rende un’arma altamente adattabile e pericolosa.

La catena di infezione di SambaSpy

La catena di infezione di SambaSpy

L'infezione

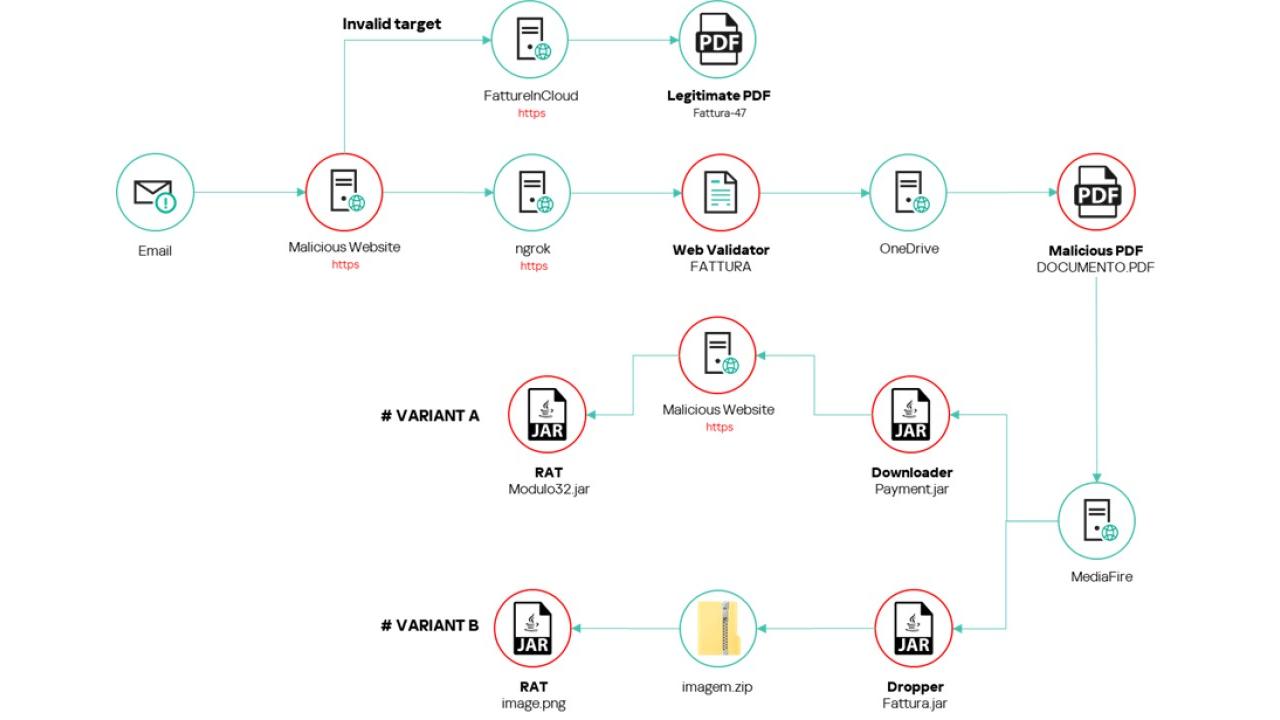

L'infezione inizia con un messaggio di posta elettronica che appare del tutto legittimo: gli attaccanti sfruttano nomi e domini che imitano un'azienda immobiliare italiana esistente, sfruttando la sua reputazione per indurre fiducia nelle vittime e spingerle a selezionare un link che porta a una finta fattura digitale. Il sito che ospita la fattura è apparentemente legittimo: FattureInCloud, una piattaforma autentica utilizzata da molte aziende italiane per la gestione delle fatture elettroniche.

Peccato che alcuni utenti vengano reindirizzati a un server web dannoso, in cui il malware convalida le impostazioni del browser e della lingua. Se l’utente usa un browser in lingua italiana viene automaticamente dirottato a un URL OneDrive in cui risiede un PDF dannoso, che di fatto attiva il download di un dropper o di un downloader, entrambi in grado di scaricare il RAT SambaSpy.

Un’arma sofisticata

Una delle caratteristiche che gli esperti del GReAT di Kaspersky reputano più interessanti di questa minaccia è il livello di sofisticazione degli strumenti di offuscamento. È stato impiegato il software Zelix KlassMaster per offuscare il codice e rendere più difficile l’analisi del malware. Si tratta di un tipo di protezione che nasconde sia le stringhe di codice, sia i nomi delle classi e dei metodi utilizzati all’interno del programma, aumentando notevolmente la difficoltà per i ricercatori di identificare le reali funzioni del software.

Ad alzare l’asticella c’è poi la capacità del malware di caricare nuovi plugin, così da permettere agli attaccanti di aggiornare e modificare il comportamento di SambaSpy in tempo reale, aggiungendo nuovi strumenti di attacco o aggiornando quelli esistenti per evadere le difese attive del sistema. Per esempio, utilizzando la classe URLClassLoader, SambaSpy può caricare dinamicamente file presenti sul disco rigido della vittima e aggiungere nuove funzionalità.

Un altro aspetto rilevante è la capacità di SambaSpy di registrare ogni tasto premuto sulla tastiera della vittima e di monitorare il contenuto della clipboard. Mediante lo sfruttamento di librerie native di Java, il malware è in grado di intercettare qualsiasi informazione sensibile che l'utente possa copiare o digitare, come password o numeri di carte di credito, e inviarla al server di comando e controllo gestito dagli attaccanti.

Le lingue degli utenti a rischio

Le lingue degli utenti a rischio

Infrastruttura complessa e raffinata

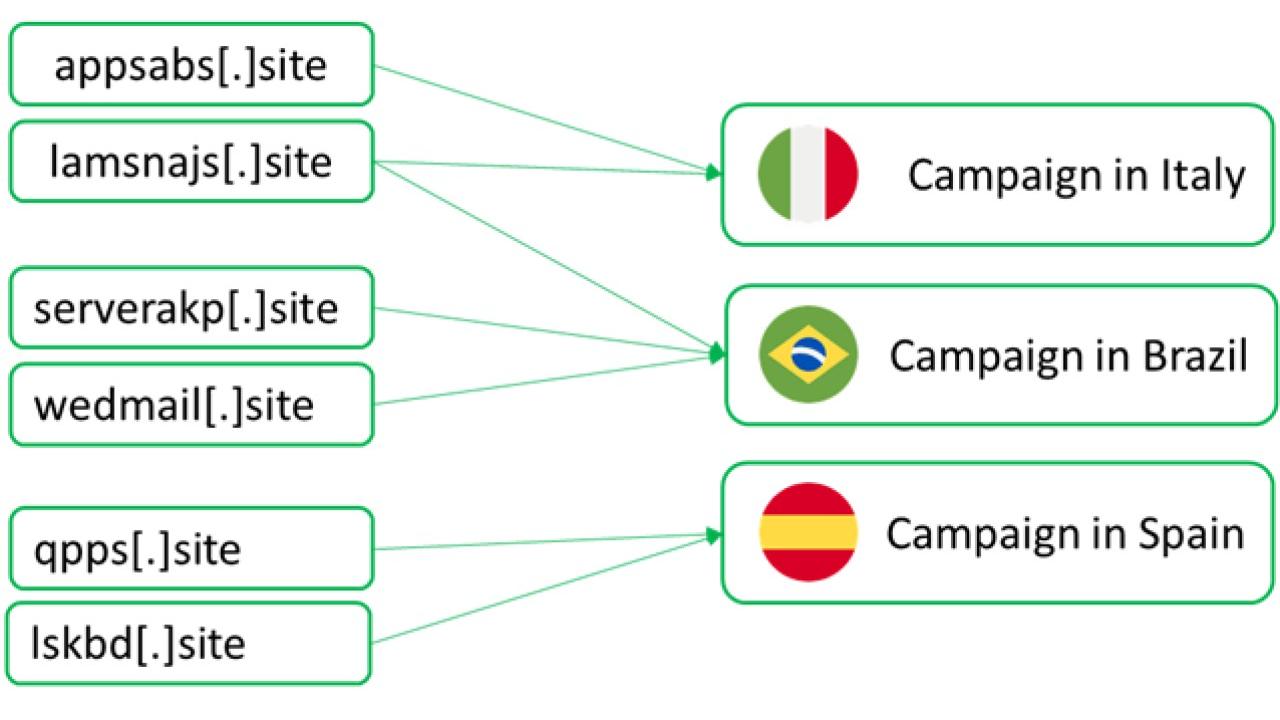

A proposito di server di comando e controllo, gli esperti hanno riscontrato che l'infrastruttura dietro a questa campagna è altamente complessa. I cyber criminali hanno registrato una serie di domini che imitano il nome dell'azienda immobiliare sfruttata per la truffa, creando diverse varianti del sito per confondere le vittime e al contempo ostacolare la detection da parte delle autorità. Inoltre, il malware utilizza un sistema di server temporanei e dinamici per distribuire il payload, così da ostacolare il tracciamento degli attacchi.

La campagna è tuttora in corso, con un ampliamento degli obiettivi: oltre ai sistemi in lingua italiana, ora sono nel mirino anche quelli in lingua spagnola e portoghese brasiliano.

Per difendersi da questa minaccia è mandatorio che gli utenti italiani prestino particolare attenzione a campagne di phishing che sfruttano nomi di aziende affidabili, e che si aggiornino costantemente sulle ultime tecniche di difesa per contrastare le minacce cyber.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici