Produzione di droni al centro di un attacco cyber

È andato in scena a Taiwan un sofisticato attacco cyber contro un produttore di droni, che impiegava una backdoor e un articolato sistema di offuscamento.

I ricercatori di Acronis hanno recentemente individuato una nuova e sofisticata minaccia cibernetica, ribattezzata Operation WordDrone, che ha colpito i produttori di droni a Taiwan. Si tratta di un attacco mirato, che sfrutta una versione obsoleta di Microsoft Word, utilizzando una tecnica nota come DLL side-loading per installare una backdoor persistente nei sistemi compromessi. La minaccia è di particolare rilevanza per le aziende che operano nel settore manifatturiero dei droni e rappresenta un pericolo concreto per la sicurezza di piccole e medie imprese, così come per i settori strategici come quelli legati alla difesa.

L'origine della minaccia

L'analisi di Acronis ha preso il via dalla segnalazione di un cliente a Taiwan, importante sito produttivo di droni, che ha notato un comportamento sospetto associato a un vecchio processo di Microsoft Word. Indagando a fondo è emersa una minaccia ben pianificata che legava un software obsoleto come Microsoft Word 2010 e il mondo dei droni. In sintesi, gli attaccanti sono riusciti a sfruttare una vulnerabilità in Microsoft Word 2010 per caricare una DLL dannosa, progettata per iniettare nel sistema un payload complesso.

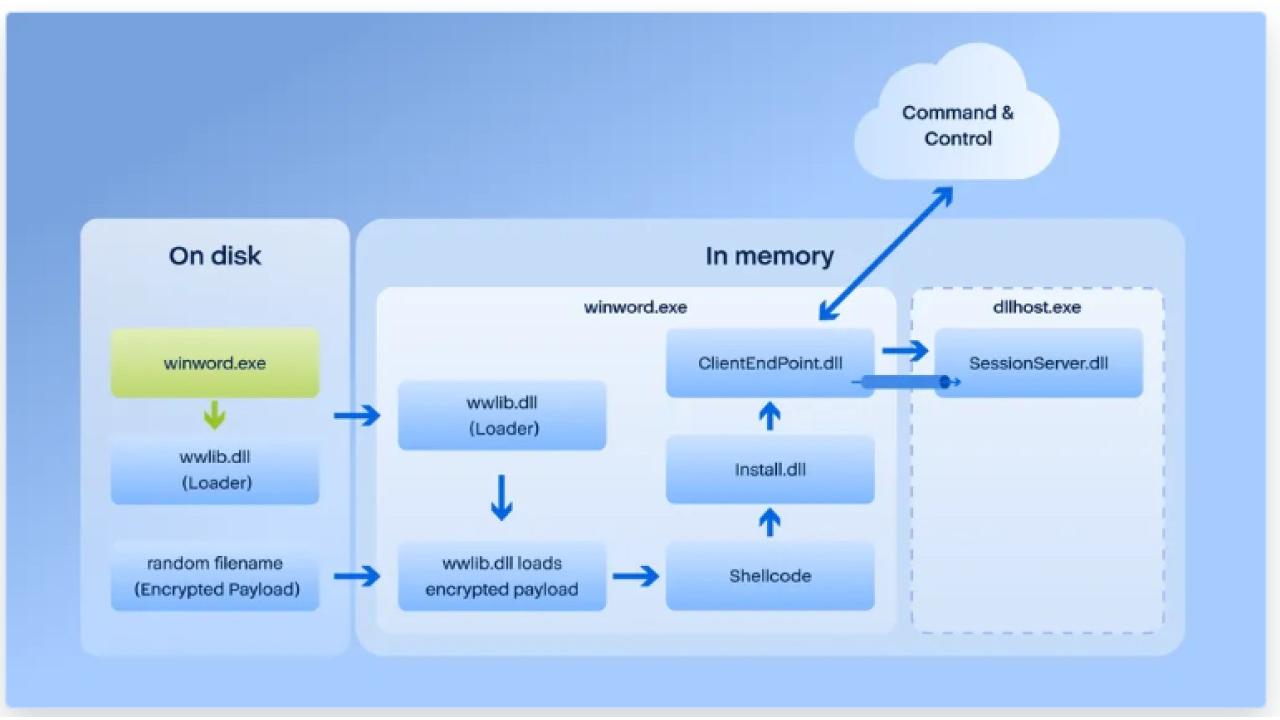

Una volta attivato, il payload eseguiva una serie di azioni che permettevano di stabilire una connessione persistente con un server di comando e controllo, così che gli attaccanti potessero mantenere il controllo del sistema infetto. La catena di infezione si sviluppava in diverse fasi: prima veniva eseguito uno shellcode che decomprimeva e iniettava il componente install.dll, che aveva il compito di stabilire la persistenza sul sistema. Successivamente veniva eseguito il modulo ClientEndPoint.dll ve per gestire la comunicazione con il server di comando e controllo. Questo modulo era dotato di un’ampia gamma di funzionalità, inclusa la capacità di iniettare altri payload nei processi in esecuzione e di eseguire comandi inviati dagli attaccanti.

La backdoor

Lo schema di funzionamento della backdoorIl cuore dell’attacco consisteva nella backdoor che veniva installata sul sistema compromesso e che consentiva di ricevere ed eseguire comandi specifici sul sistema infetto, come l'iniezione di altri payload o l'esecuzione di shell code. Inoltre, la backdoor era progettata per eludere alcuni dei più comuni strumenti di sicurezza come antivirus ed EDR, utilizzando tecniche avanzate come l’unhooking della libreria NTDLL e la disattivazione di processi di sicurezza attraverso il firewall di Windows.

Lo schema di funzionamento della backdoorIl cuore dell’attacco consisteva nella backdoor che veniva installata sul sistema compromesso e che consentiva di ricevere ed eseguire comandi specifici sul sistema infetto, come l'iniezione di altri payload o l'esecuzione di shell code. Inoltre, la backdoor era progettata per eludere alcuni dei più comuni strumenti di sicurezza come antivirus ed EDR, utilizzando tecniche avanzate come l’unhooking della libreria NTDLL e la disattivazione di processi di sicurezza attraverso il firewall di Windows.

Una delle caratteristiche più pericolose di questa backdoor era la capacità di comunicare con un server di comando e controllo attraverso vari protocolli, tra cui TCP, HTTPS e WebSocket: una flessibilità che ostacolava di fatto il lavoro delle soluzioni di sicurezza nell’intercettare e bloccare la comunicazione tra il malware e il server di comando e controllo. Inoltre, suddetto sistema di comando e controllo era configurato per essere attivo solo in determinati orari della settimana in modo da ridurre il rischio di essere rilevato.

Implicazioni e potenziali danni

L'attacco sembra essere stato progettato per colpire in modo mirato le aziende taiwanesi impegnate nella produzione di droni. Il paese è un alleato strategico degli Stati Uniti e ha una lunga tradizione di eccellenza tecnologica, il che lo rende un obiettivo attraente per gli attacchi di spionaggio industriale o per operazioni legate alla sicurezza nazionale. La crescente importanza dei droni, anche a livello militare, ha portato a un aumento dell'interesse verso questo settore da parte di attori malevoli che cercano di rubare informazioni sensibili o di comprometterne la produzione.

Non è un caso che i server di comando e controllo utilizzati nell'operazione siano stati localizzati a Taiwan e che i certificati digitali utilizzati per firmare alcuni componenti del malware siano riconducibili a organizzazioni del medesimo paese.

Uno degli aspetti più inquietanti emersi durante l'indagine riguarda il modo in cui gli attaccanti sono riusciti a integrarsi nei processi aziendali delle vittime. I file dannosi sono stati infatti trovati all'interno delle directory del software ERP Digiwin utilizzato dalle aziende target, suggerendo che l'attacco possa aver avuto origine da una compromissione della supply chain. Gli esperti non escludono che sia stata sfruttata una qualche vulnerabilità nel software Digiwin.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici