APT attacca obiettivi mirati in Europa

ESET sta monitorando una campagna contro obiettivi europei mirati che sfrutta pendrive USB infetti per sottrarre dati dai sistemi disconnessi da Internet.

Si chiama GoldenJackal l’attore APT che sta conducendo attacchi mirati contro obiettivi in Europa e che è monitorato dai ricercatori di ESET. Specializzato in cyberspionaggio, il gruppo sta usando una nuova minaccia ideata per colpire sistemi air-gapped, ovvero isolati da Internet. I ricercatori hanno identificato una serie di attacchi mirati in Europa da parte di GoldenJackal nel periodo intercorso fra maggio 2022 e marzo 2024 che sfruttavano strumenti altamente modulari per compromettere le reti isolate, raccogliere informazioni sensibili e distribuire file dannosi. Una campagna, quella monitorata da ESET, che ha dimostrato l'elevata duttilità del gruppo.

Per chi non conoscesse i retroscena, GoldenJackal è un cliente noto, rilevato per la prima volta da Kaspersky e attivo almeno dal 2019, che in passato ha preso di mira governi ed enti diplomatici in Europa, Medio Oriente e Asia meridionale. In passato, gli attacchi avevano coinvolto ambasciate e altre entità diplomatiche, di recentemente le attività si sono focalizzate su un'organizzazione governativa dell'Unione Europea con lo scopo principale dello spionaggio. L’attenzione per i sistemi air-gapped è dovuto al fatto che sovente questo tipo di soluzione è scelta per meglio proteggere informazioni critiche.

Gli strumenti di attacco

Nella campagna in oggetto, GoldenJackal ha messo in campo diversi strumenti personalizzati che includevano tre componenti principali: GoldenDealer, un monitor USB che gestisce la distribuzione di eseguibili; la backdoor modulare GoldenHowl e un software che raccoglie ed esfiltra file da sistemi air-gapped noto come GoldenRobo.

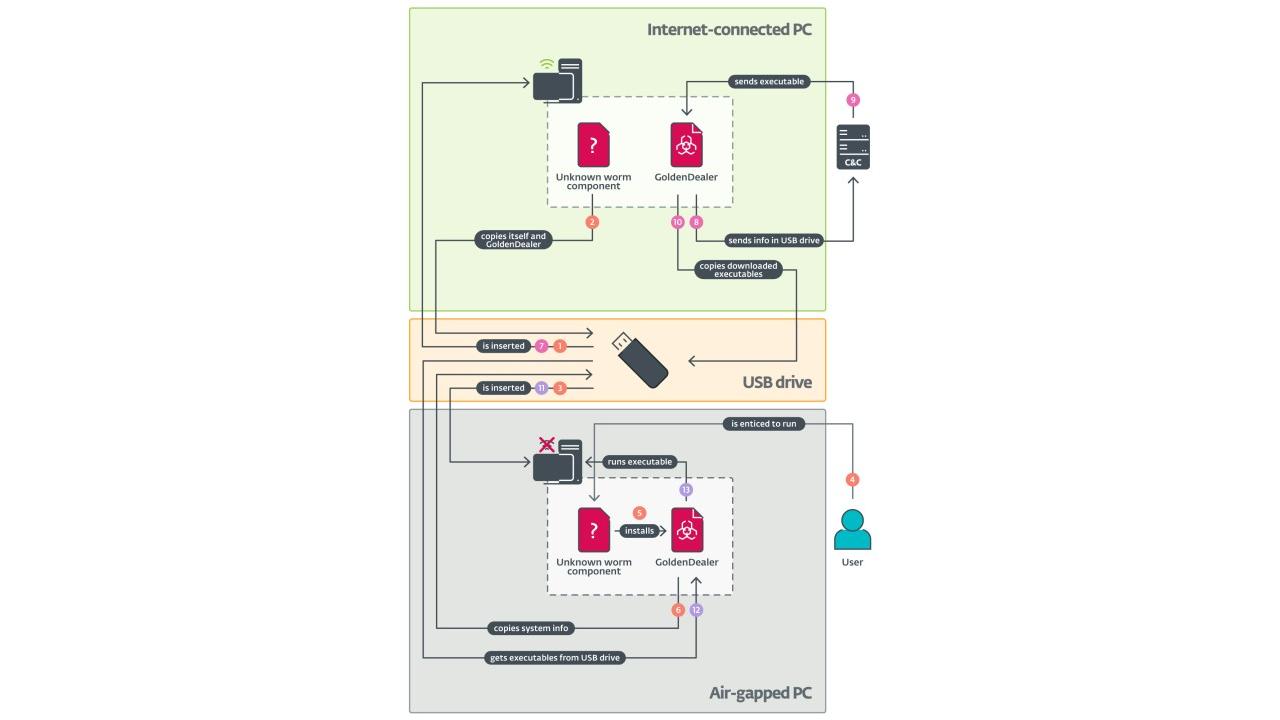

Schema della compromissione iniziale di un sistema air-gapped

Schema della compromissione iniziale di un sistema air-gapped

La catena di attacco inizia con l'infezione di un sistema connesso a Internet. Il contagio dei sistemi air-gapped avviene in una fase successiva tramite un pendrive USB compromesso, inserito nel sistema da un insider. Non appena la chiavetta infetta viene inserita nel sistema isolato, viene eseguito un componente dannoso che installa GoldenDealer sul sistema. Quest’ultimo è uno strumento utile per raccogliere informazioni sul sistema e memorizzarle nella chiavetta USB. A questo punto è necessario che l’insider rimuova il pendrive dal sistema protetto e lo colleghi a un PC connesso a Internet, tramite il quale inviare automaticamente i dati esfiltrati al server di comando e controllo del gruppo GoldenJackal.

La catena di attacco non è terminata: in risposta all’invio di cui sopra, il server risponde con eseguibili malevoli da eseguire sul sistema isolato. Sarà pertanto necessario che l’insider connetta una seconda volta la penna USB infetta al sistema air-gapped.

Fin qui l’attività si presenta in maniera piuttosto lineare, ma le cose non sono sempre così semplici. I ricercatori di ESET, infatti, nella campagna più recente hanno scoperto che gli attaccanti hanno sviluppato anche una versione evoluta del suo set di strumenti, che adotta un approccio altamente modulare, distribuito e adattabile che rende il gruppo difficile da individuare e bloccare. Alcuni host vengono utilizzati per esfiltrare file, altri per collezionare informazioni, altri ancora come server locali per la distribuzione di file e configurazioni.

GoldenDealer

Vale la pena soffermarsi brevemente sull’arma principale impiegata dagli attaccanti, GoldenDealer. È creato per monitorare l'inserimento di chiavette USB e, una volta rilevata una nuova unità, nascondere e distribuire eseguibili dannosi. GoldenDealer, infatti, si serve di tecniche avanzate per eludere la detection, come la creazione di servizi falsi e la modifica del registro di sistema per ottenere la persistenza sul sistema. Inoltre, quest’arma è in grado di monitorare la connessione a Internet del sistema, eseguendo file scaricati dal server di comando e controllo solo quando il sistema è offline.

Il set di strumenti più recente scoperto da ESET rappresenta un'evoluzione nella capacità di GoldenJackal di operare in ambienti isolati. Per esempio, GoldenJackal utilizza strumenti specializzati come GoldenUsbCopy e GoldenUsbGo per monitorare l’inserimento di chiavette USB e copiare file di interesse in contenitori cifrati, sviluppati per operare in modo efficiente senza attirare l’attenzione.

Il componente GoldenAce invece, serve a distribuire altri malware attraverso chiavette USB. Questo strumento, combinato con la versione ridotta di JackalWorm, è stato utilizzato per diffondere eseguibili dannosi in una rete compromessa. Sul sito ufficiale della ricerca sono riportati anche gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici