Blockchain che ospitano malware, la nuova frontiera degli attacchi

La continua evoluzione degli attacchi ha portato all'uso di tecnologie innovative come le blockchain per ospitare contenuti malevoli.

Le blockchain rischiano di diventare un repository di contenuti malevoli. L’ifnormazione emerge dal nuovo Internet Security Report di WatchGuard Technologies relativo al secondo trimestre del 2024, che si basa sui dati raccolti attraverso i dispositivi Firebox di WatchGuard installati in tutto il mondo. In dettaglio, gli esperti descrivono un metodo definito EtherHiding che consiste nell'incorporare script PowerShell malevoli in blockchain come Binance Smart Contracts.

Tali script vengono poi utilizzati per cyber attacchi attraverso siti web compromessi che presentano messaggi di errore falsi, esortando gli utenti ad aggiornare il proprio browser. Il motivo di questa scelta da parte degli attaccanti è piuttosto semplice: beneficiando della immutabilità tipica della blockchain, il codice malevolo inserito in essa risulta difficile da rimuovere, quindi può costituire senza eccessivo sforzo una minaccia a lungo termine.

Ovviamente ci sono altre tendenze che sono emerse. La più interessante riguarda l’aumento del 168% nei rilevamenti di malware evasivi rispetto al trimestre precedente. Si tratta di malware zero-day che per loro natura sfuggono alle soluzioni tradizionali di difesa. L'aumento di queste minacce dimostra che gli attaccanti perfezionano continuamente le proprie tattiche per eludere i sistemi di sicurezza e che la difesa deve evolvere di pari passo per essere efficace.

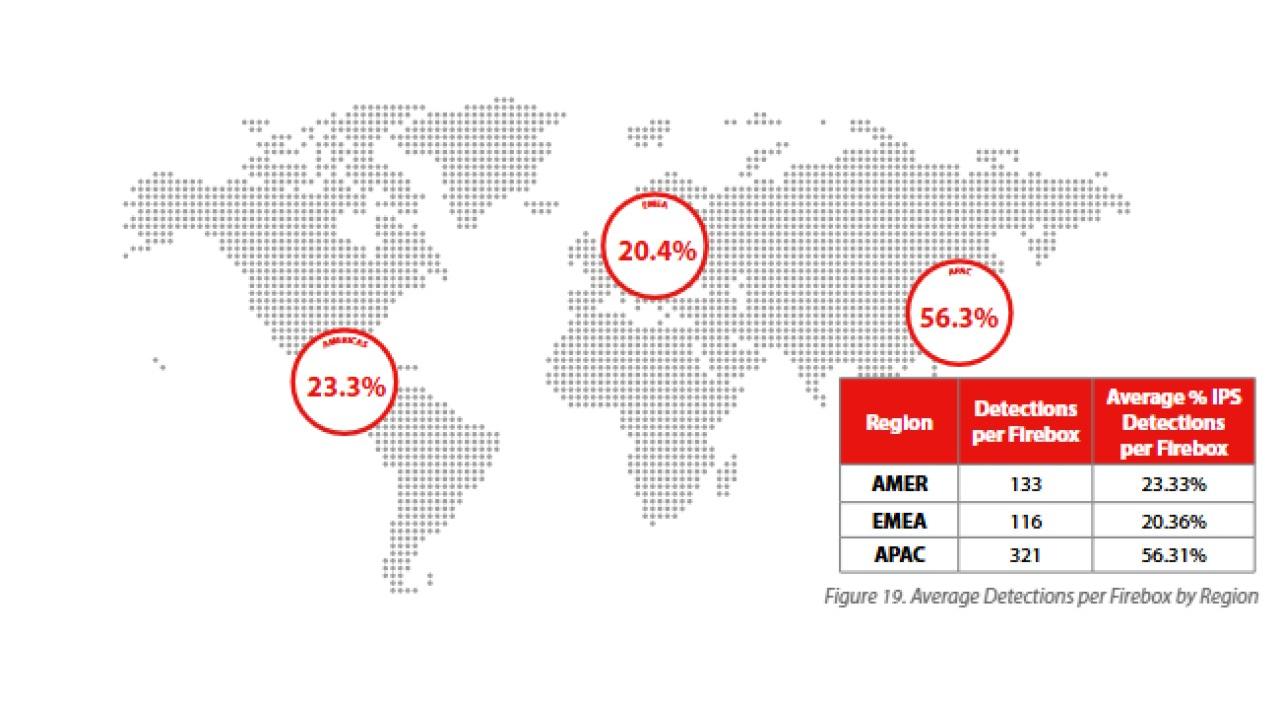

La distribuzione geografica degli attacchi

La distribuzione geografica degli attacchi

Sempre in relazione ai malware, nel periodo in esame sette delle prime dieci famiglie rilevate in termini di volume erano nuove. Di nuovi, questo significa che gli attaccanti sviluppano di continuo nuove armi che garantiscano un maggiore successo degli attacchi. Fra le novità spiccano Lumma Stealer, un malware avanzato progettato per rubare informazioni sensibili; una variante della botnet Mirai che sfrutta i dispositivi IoT per trasformarli in bot controllati da remoto; e LokiBot, per il furto di credenziali da dispositivi Windows e Android.

La conclusione degli esperti è che nonostante una riduzione del 24% nel volume complessivo di malware rispetto al trimestre precedente, la minaccia rimane concreta e diversificata. Il calo nei rilevamenti totali è stato in parte attribuito a una diminuzione del 35% nei rilevamenti basati su firme. Un dato che è controbilanciato dall’aumento significativo dei sopraccitati malware evasivi.

INoltre è interessante notare che nel periodo di esame il malware trasmesso su connessioni criptate (TLS) ha rappresentato il 43% dei rilevamenti, con una diminuzione del 10% rispetto al trimestre precedente. Anche qui però ritroviamo la natura elusiva, che riguarda la maggior parte di questo malware crittografato.

Chiudiamo con l’analisi geografica. L'area Asia-Pacifico è stata particolarmente colpita dagli attacchi di rete: fa capo ad APAC il 56% dei rilevamenti complessivi di attacchi di rete. Una delle principali vulnerabilità sfruttate risale al 2019 ed è relativa al software NGINX.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici