Attacchi ransomware aumentati del 148% causa COVID-19

Aumentano gli attacchi ransomware. I cyber criminali prendono di mira soprattutto le istituzioni finanziarie.

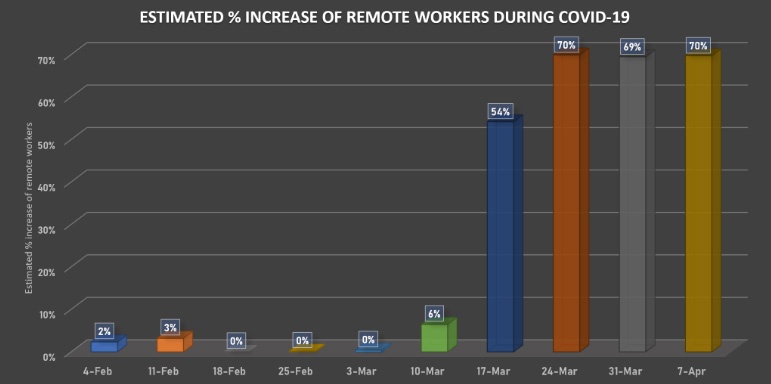

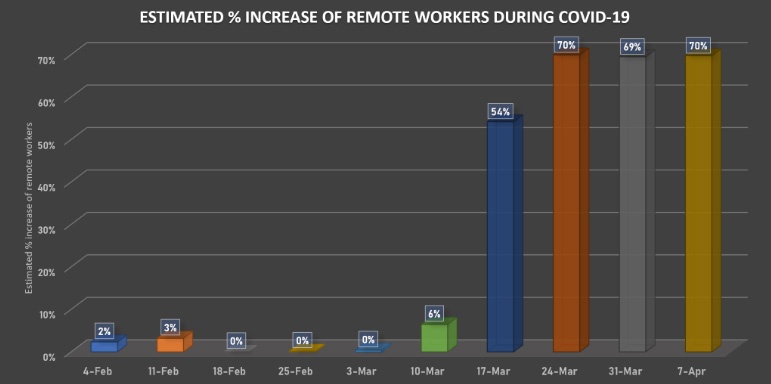

A marzo gli attacchi ransomware sono aumentati del 148% rispetto a febbraio. È così che i cyber criminali stanno approfittando della pandemia per fare cassa. Che il ransowmare fosse l'arma prediletta dalla criminalità online era noto. A quanto pare la realtà potrebbe essere peggiore di quanto si pensasse inizialmente. A dirlo è Carbon Black, l'azienda di cyber security acquisita da VMware, che sempre a marzo segnala anche un massiccio picco di attacchi alle istituzioni finanziarie.

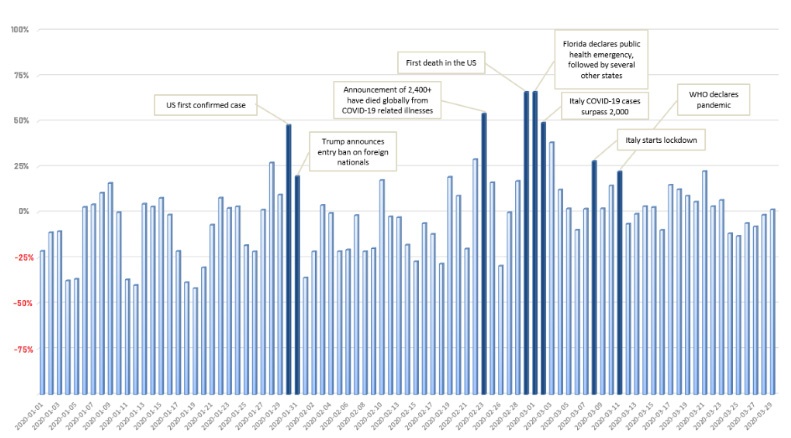

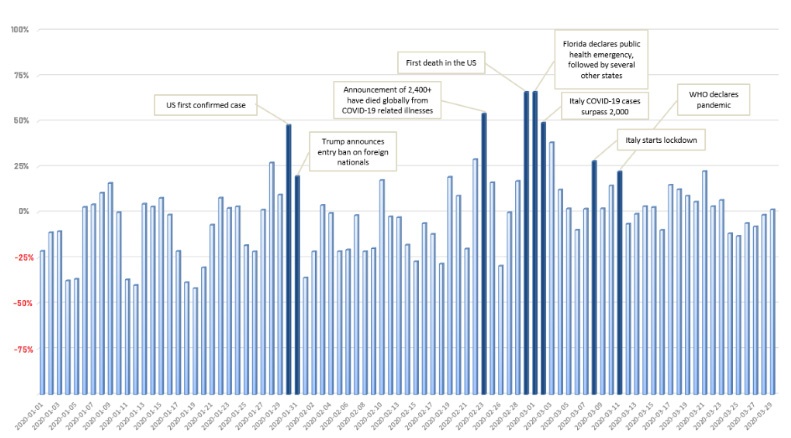

Nel report si legge che i picchi di attacchi corrispondono ai giorni chiave del ciclo di notizie su COVID-19. I dati pubblicati riguardano gli Stati Uniti, ma è lecito pensare che la stessa incidenza sia ricorrente in tutti i Paesi. È l'ennesima riconferma dell'opportunismo alla base delle azioni criminali. Il 30 gennaio si è registrato un aumento degli attacchi ransomware del 48%: corrisponde all'annuncio del primo caso negli USA. Lo stesso è avvenuto il 1 marzo, giorno della notifica del primo decesso per COVID-19 negli Stati Uniti.

Quello che forse è meno scontato è che il settore più bersagliato dagli attacchi è stato quello delle istituzioni finanziarie. Seguono il retail e il settore sanitario, che comprende ospedali, aziende farmaceutiche e di biotecnologie. Nonostante l'allarme sulle strutture sanitarie, tuttavia, Carbon Black evidenzia un calo degli attacchi verso gli obiettivi sanitari. È dovuto al fatto che diversi gruppi di cyber criminali hanno dichiarato il mese scorso che non avrebbero attaccato strutture mediche e ospedaliere durante la pandemia.

Quello che forse è meno scontato è che il settore più bersagliato dagli attacchi è stato quello delle istituzioni finanziarie. Seguono il retail e il settore sanitario, che comprende ospedali, aziende farmaceutiche e di biotecnologie. Nonostante l'allarme sulle strutture sanitarie, tuttavia, Carbon Black evidenzia un calo degli attacchi verso gli obiettivi sanitari. È dovuto al fatto che diversi gruppi di cyber criminali hanno dichiarato il mese scorso che non avrebbero attaccato strutture mediche e ospedaliere durante la pandemia.

Le armi criminali più usate

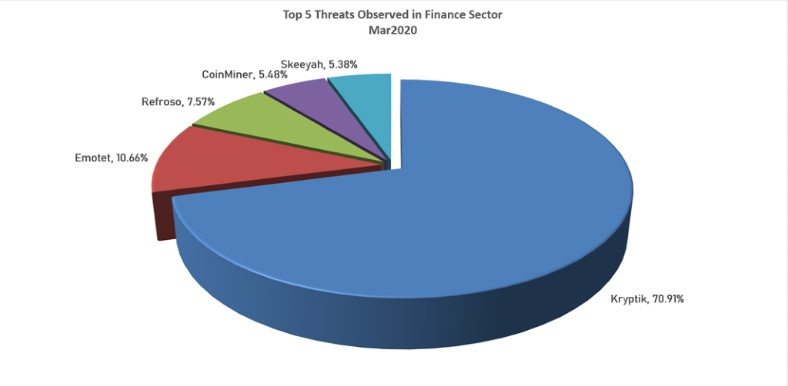

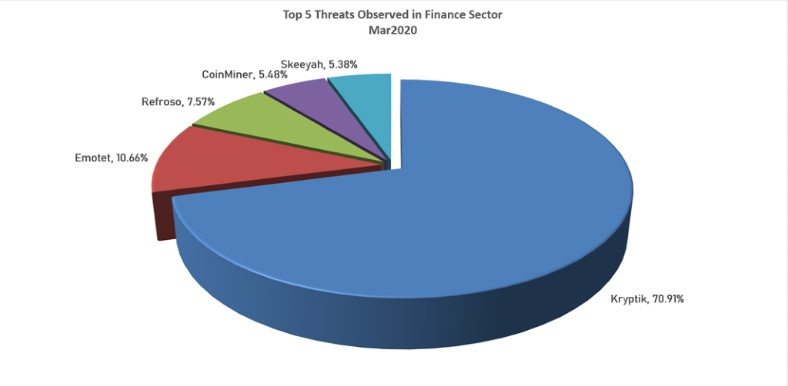

Nel mese di marzo il 52% degli attacchi è stato ai danni del settore finanziario. Il 70,9 percento è stato condotto impiegando il trojan Kryptik. Si tratta di una vecchia conoscenza, impiegata nel 2015 per colpire la rete elettrica ucraina. Una indicazione della possibile provenienza russa delle azioni criminali. Si tratta di una minaccia molto persistente perché, senza un'adeguata visibilità sulla rete, è difficile da rilevare. Subito dopo l'installazione, infatti, cancella il suo file eseguibile. Interroga il registro di Windows e le sottochiavi del registro. Risale a client FTP, di posta elettronica, browser e programmi e può anche aggiornarsi e scaricare da remoto nuove versioni.

Segue, con il 10,66%, il malware Emotet di cui abbiamo parlato molto nelle ultime settimane.

Segue, con il 10,66%, il malware Emotet di cui abbiamo parlato molto nelle ultime settimane.

Per fronteggiare queste emergenze occorre una completa visibilità di rete. Deve comprendere l'inventario e l'analisi dei dati chiave che possono rivelare l'inizio di un attacco, che richiede un massivo impiego di big data. L'azione deve avvenire su tutti gli endpoint, i flussi di eventi. Deve tenere in conto delle tattiche e delle tecniche degli aggressori, e sfruttare strumenti di intelligence globale sulle minacce. I team di sicurezza devono infatti essere in grado di prevedere e prevenire non solo gli attacchi noti, ma anche quelli sconosciuti.

Nel report si legge che i picchi di attacchi corrispondono ai giorni chiave del ciclo di notizie su COVID-19. I dati pubblicati riguardano gli Stati Uniti, ma è lecito pensare che la stessa incidenza sia ricorrente in tutti i Paesi. È l'ennesima riconferma dell'opportunismo alla base delle azioni criminali. Il 30 gennaio si è registrato un aumento degli attacchi ransomware del 48%: corrisponde all'annuncio del primo caso negli USA. Lo stesso è avvenuto il 1 marzo, giorno della notifica del primo decesso per COVID-19 negli Stati Uniti.

Quello che forse è meno scontato è che il settore più bersagliato dagli attacchi è stato quello delle istituzioni finanziarie. Seguono il retail e il settore sanitario, che comprende ospedali, aziende farmaceutiche e di biotecnologie. Nonostante l'allarme sulle strutture sanitarie, tuttavia, Carbon Black evidenzia un calo degli attacchi verso gli obiettivi sanitari. È dovuto al fatto che diversi gruppi di cyber criminali hanno dichiarato il mese scorso che non avrebbero attaccato strutture mediche e ospedaliere durante la pandemia.

Quello che forse è meno scontato è che il settore più bersagliato dagli attacchi è stato quello delle istituzioni finanziarie. Seguono il retail e il settore sanitario, che comprende ospedali, aziende farmaceutiche e di biotecnologie. Nonostante l'allarme sulle strutture sanitarie, tuttavia, Carbon Black evidenzia un calo degli attacchi verso gli obiettivi sanitari. È dovuto al fatto che diversi gruppi di cyber criminali hanno dichiarato il mese scorso che non avrebbero attaccato strutture mediche e ospedaliere durante la pandemia.Lo Speciale di SecurityOpenLab dedicato alla cyber security durante l'emergenza coronavirusIl loro interesse si è quindi concentrato su un altro settore promettente dal punto di vista dei guadagni: quello delle istituzioni finanziarie. È un modo per compensare ai "mancati guadagni" dovuti ai riscatti non incassati dalle strutture sanitarie. Del resto, in questo momento l'afflusso di denaro al settore finanziario è altissimo. I Governi erogano fondi da veicolare poi a privati, aziende, enti.

Le armi criminali più usate

Nel mese di marzo il 52% degli attacchi è stato ai danni del settore finanziario. Il 70,9 percento è stato condotto impiegando il trojan Kryptik. Si tratta di una vecchia conoscenza, impiegata nel 2015 per colpire la rete elettrica ucraina. Una indicazione della possibile provenienza russa delle azioni criminali. Si tratta di una minaccia molto persistente perché, senza un'adeguata visibilità sulla rete, è difficile da rilevare. Subito dopo l'installazione, infatti, cancella il suo file eseguibile. Interroga il registro di Windows e le sottochiavi del registro. Risale a client FTP, di posta elettronica, browser e programmi e può anche aggiornarsi e scaricare da remoto nuove versioni.  Segue, con il 10,66%, il malware Emotet di cui abbiamo parlato molto nelle ultime settimane.

Segue, con il 10,66%, il malware Emotet di cui abbiamo parlato molto nelle ultime settimane.Per fronteggiare queste emergenze occorre una completa visibilità di rete. Deve comprendere l'inventario e l'analisi dei dati chiave che possono rivelare l'inizio di un attacco, che richiede un massivo impiego di big data. L'azione deve avvenire su tutti gli endpoint, i flussi di eventi. Deve tenere in conto delle tattiche e delle tecniche degli aggressori, e sfruttare strumenti di intelligence globale sulle minacce. I team di sicurezza devono infatti essere in grado di prevedere e prevenire non solo gli attacchi noti, ma anche quelli sconosciuti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX