Digitalizzazione e cybersecurity

Il parere di NetWitness

Risponde Stefano Maccaglia, Director, Incident Response Practice Global di Netwitness

Qual è l’approccio migliore da adottare per una valutazione adeguata del rischio e una gestione efficace delle vulnerabilità delle infrastrutture pubbliche, al fine di implementare misure di sicurezza efficienti?

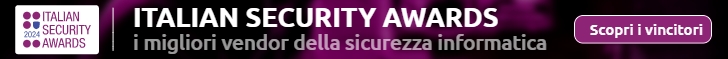

Nel contesto moderno della cybersecurity la valutazione del rischio e la gestione delle vulnerabilità in ambito di infrastrutture pubbliche si è evoluta nel tempo e oggi implica un processo maturo e strutturato basato su metodologie solide e ben definite. Chiaramente questo processo non sempre è attuato in modo puntuale, ma almeno sulla carta, esso è ormai delineato e consta di una serie specifica di passaggi di seguito illustrati:

Tra questi passaggi possiamo identificarne di critici per la corretta Valutazione del Rischio, essi ruotano intorno ai seguenti punti:

- Identificazione degli Asset critici. Gli asset possono includere sistemi informatici, reti, applicazioni, dati sensibili, dispositivi fisici e infrastrutture tecnologiche che sono essenziali per le operazioni. Nell’ambito delle infrastrutture pubbliche, questo può significare sistemi di controllo del traffico, servizi di emergenza, reti di telecomunicazione e altro ancora. Nel nostro approccio, ogni asset deve essere valutato in base alla sua criticità per le operazioni. Ad esempio, l'interruzione di un sistema di emergenza potrebbe avere un impatto molto maggiore rispetto a un sistema amministrativo non critico.

- Analisi delle Minacce. Le minacce possono provenire da fonti interne ed esterne. Le minacce esterne includono attacchi informatici, malware, e attacchi DDoS, mentre le minacce interne possono includere dipendenti malintenzionati o errori accidentali. Ogni minaccia deve essere analizzata per determinare la probabilità che si verifichi. Questo può dipendere da fattori come la frequenza degli attacchi passati, la posizione geografica, e la tipologia di infrastruttura. Nel nostro approccio, suggeriamo sempre di ricorrere alla Threat Intelligence, elemento che può fornire dati aggiornati sulle minacce emergenti, migliorando la capacità di anticipare e prepararsi alle minacce future.

- Identificazione e valutazione delle Vulnerabilità. Ogni infrastruttura è composta da strutture e applicativi che possono avere afflitte da una quantità di vulnerabilità potenziali, occorre quindi organizzare un ciclo periodico di controlli e simulazioni volte a censire le vulnerabilità assicurando una visione realistica basata sul concetto di “vulnerabilità realmente sfruttabili” intorno al quale poter svolgere una valutazione di impatto. Questo aiuta a dare priorità agli interventi di mitigazione.

Grazie a queste operazioni è poi possibile svolgere una Analisi di Impatto che permette di valutare le conseguenze, classificandole unitamente ai costi associati, facilitando l’assegnazione delle priorità per gli interventi di mitigazione.

In buona sostanza, questo approccio permette un preciso “Calcolo del Rischio” applicando una formula ormai comune:

Dove la probabilità è una stima della possibilità che la minaccia si verifichi, e l’impatto è una misura della severità delle conseguenze.

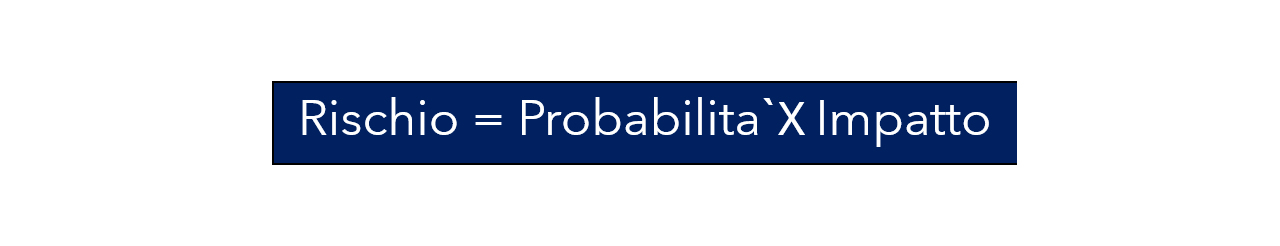

Questo processo appena illustrato, in modo sommario, è il frutto maturo dell’applicazione di diverse normative di Cybersecurity ormai acquisite nelle pratiche operative del mondo delle infrastrutture pubbliche, tra queste citiamo:

Negli ultimi anni inoltre, numerosi Framework Nazionali hanno pubblicato delle linee guida specifiche per la valutazione del rischio in settori critici. Ad esempio, in Italia l’Agenzia per la Cybersicurezza Nazionale (ACN) ha pubblicato delle raccomandazioni per la protezione delle infrastrutture critiche.

Queste normative e framework offrono un approccio strutturato per la valutazione del rischio, contribuendo a garantire che le organizzazioni non solo riducano i rischi, ma anche dimostrino conformità con le leggi e i regolamenti vigenti. Utilizzare più di uno di questi approcci, in base al contesto specifico dell’organizzazione, consente una gestione del rischio più robusta e olistica.

Resta essenziale assicurare, affinchè questo processo funzioni in modo continuo, un monitoraggio e una costante revisione della postura di sicurezza e dei rischi. E qui il lavoro di Netwitness si esprime in modo concreto.

Come garantite, mediante le vostre soluzioni, una risposta rapida ed efficace alle minacce in continua evoluzione negli ambienti complessi e frammentati come quelli di cui stiamo parlando?

Grazie ai servizi consulenziali e alle soluzioni tecnologiche, la nostra azienda assicura:

- Monitoraggio del Rischio: Una volta implementate le misure di mitigazione, è necessario monitorare continuamente il rischio residuo per rilevare eventuali cambiamenti. Netwitness, grazie al suo portafoglio di servizi e tecnologie è in grado di garantire un costante monitoraggio del rischio, aggiornato in base all’evoluzione delle minacce.

- Revisione Periodica: L’analisi del rischio deve essere un processo ciclico, con revisioni periodiche per adattarsi a nuove minacce o cambiamenti nell'infrastruttura. Grazie alle capacità analitiche offerte dalle soluzioni Netwitness, la revisione sistematica può essere svolta in periodi più lunghi, grazie al costante aggiornamento delle capacità di tracciatura e identificazione delle minacce rispetto agli asset aziendali che la nostra azienda può assicurare, a tutto vantaggio del mantenimento di una postura di Sicurezza coerente con la valutazione del Rischio svolta in precedenza.

- Test e Simulazioni: Netwitness, grazie al suo Red Team, può effettuare simulazioni di attacchi e test di risposta per verificare l’efficacia delle misure di mitigazione e aggiornare il piano di valutazione del rischio in base ai risultati.

In questo modo, le organizzazioni che si appoggiano alla nostra azienda possono avere un quadro chiaro dei rischi associati alla loro infrastruttura e adottare misure mirate per proteggere i propri asset, ottimizzando le risorse e migliorando la resilienza complessiva.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici