Attacchi informatici in aumento, ecco le nuove tendenze

Il furto di credenziali e i ransomware dominano le minacce, con nuove varianti in azione e vulnerabilità sfruttate. Il nuovo report di Cisco Talos evidenzia rischi in evoluzione e debolezze di sicurezza.

Il furto di credenziali si conferma la minaccia più diffusa, un terzo degli attacchi ransomware ha sfruttato vulnerabilità note e il panorama delle minacce è in continua evoluzione. Non lascia dormire sonni tranquilli la nuova edizione del Report di Cisco Talos Incident Response relativo al terzo trimestre del 2024, quando quasi il 40% degli interventi ha riguardato minacce legate al ransomware, al pre-ransomware e all'estorsione basata sul furto di dati.

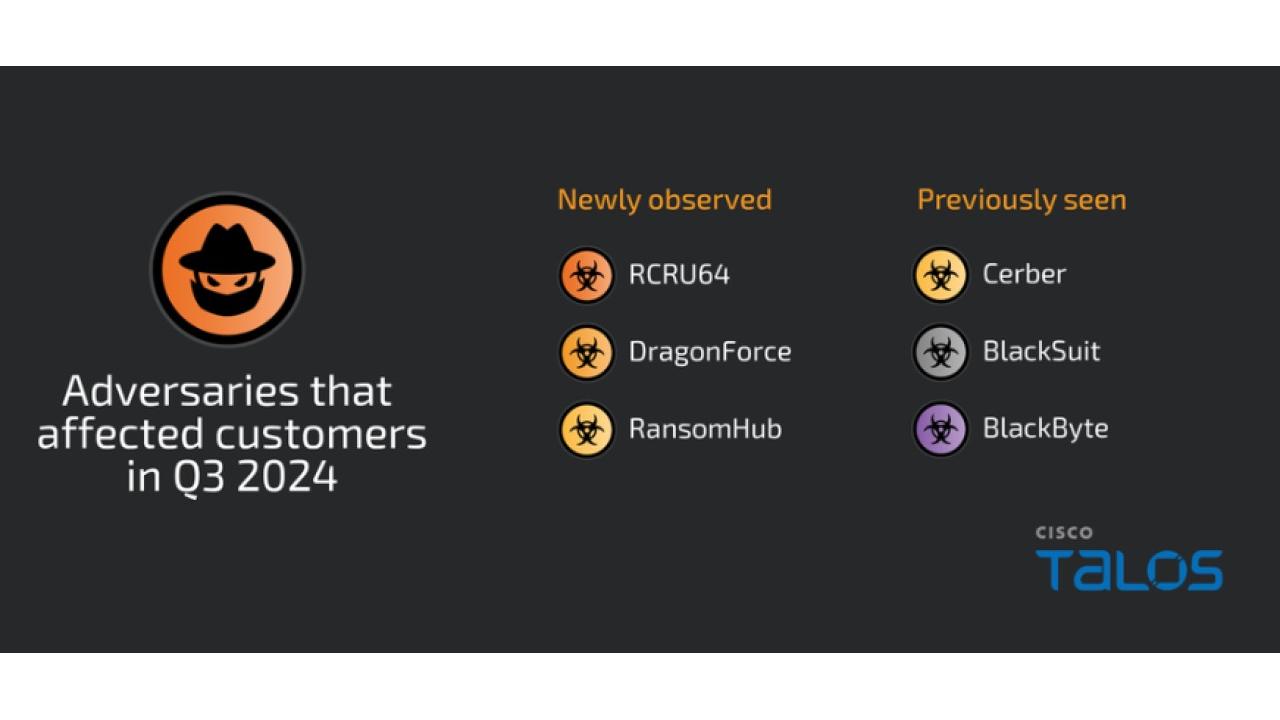

In relazione a questo filone, Talos evidenzia tre nuove varianti di ransomware: RansomHub, RCRU64 e DragonForce, che hanno esordito nel trimestre di riferimento e si sono aggiunte alle minacce già note come BlackByte, Cerber e BlackSuit.

Tecniche di attacco

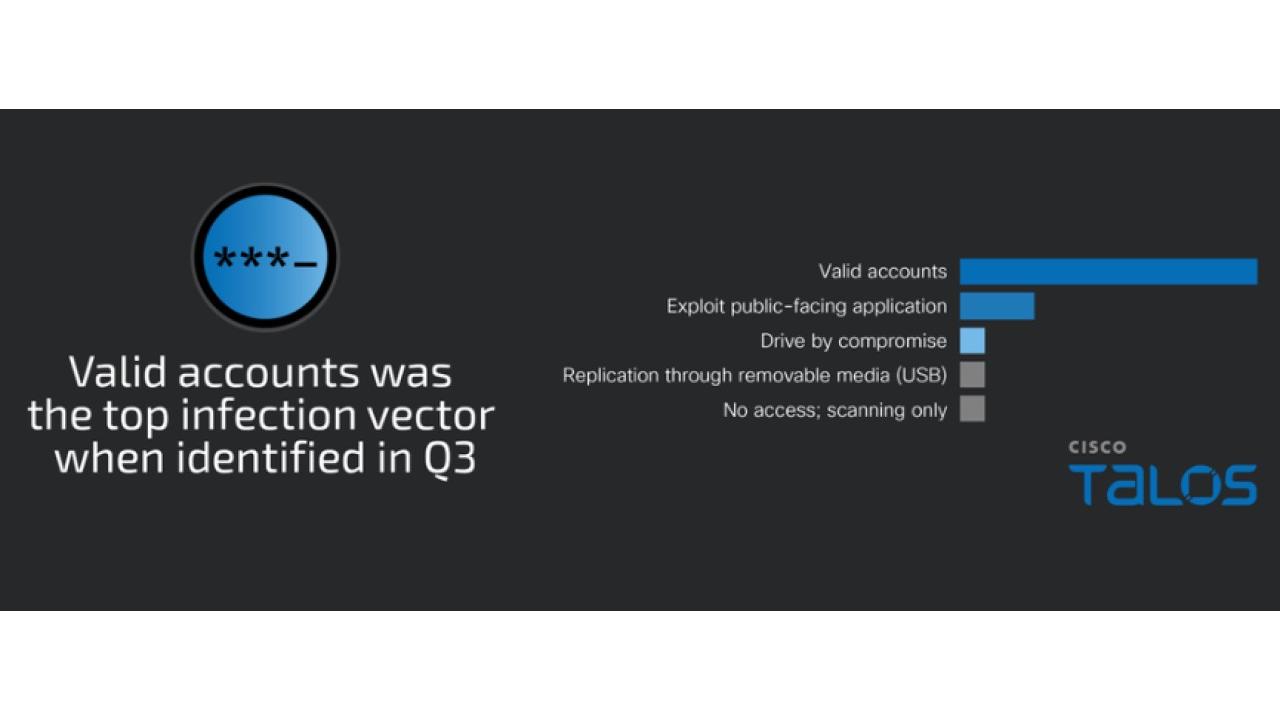

Dall'analisi delle tecniche di attacco emerge che il furto di credenziali si conferma la minaccia più diffusa: gli attaccanti sfruttano username e password deboli, spesso unica barriera di protezione degli account, per infiltrarsi nei sistemi. Una volta ottenuto l'accesso, creano nuovi account, modificano i privilegi per ottenere informazioni riservate e mettono in atto tecniche di ingegneria sociale per perpetrare ulteriori attacchi.

Il 25% degli interventi di Cisco Talos nel terzo trimestre ha riguardato attacchi basati sul furto di identità, con il password spraying come metodo principale. Si tratta di una tecnica che prevede l'utilizzo di elenchi di password comuni per tentare di violare contemporaneamente diversi account, aggirando i blocchi che si attivano con il brute forcing. Nonostante la crescente adozione dell'autenticazione a più fattori (MFA), gli attaccanti continuano a cercare di aggirarla o comprometterla per accedere ai sistemi aziendali.

Il ransomware

L'analisi degli attacchi ransomware rivela una tendenza preoccupante: un terzo di essi ha sfruttato vulnerabilità note. Un caso emblematico riguarda l'attacco condotto con il ransomware BlackByte, in cui è stato creato un account amministratore e aggiunto al gruppo "ESX Admin", sfruttando la vulnerabilità dell'hypervisor ESXi (CVE-2024-37085) già sfruttata da altri operatori di ransomware, che riguarda un gruppo di dominio i cui membri ottengono automaticamente l'accesso amministrativo completo all'hypervisor ESXi senza un'adeguata validazione.

Il caso del ransomware RCRU64, una famiglia di malware poco documentata, evidenzia l'utilizzo di credenziali rubate su un account RDP esposto per ottenere l'accesso iniziale. L'attaccante ha quindi scaricato tutte le credenziali del dominio abusando di strumenti pubblicamente disponibili, come fgdump e pwdump, per rubare gli hash di Windows. Ha inoltre utilizzato strumenti personalizzati, tra cui "saxcvz.exe" e "close.exe", per terminare i processi e chiudere i server SQL in esecuzione sull'host. Per facilitare la compromissione sono stati impiegati anche strumenti open-source come Mimikatz, Advanced Port Scanner e IObit Unlocker. Sebbene IObit Unlocker non fosse stato precedentemente osservato in incidenti ransomware da Talos, la CISA ne ha segnalato l'impiego in attacchi con il ransomware Play.

Sempre in ambito ransomware, il report di Talos sottolinea anche la continua evoluzione del panorama delle minacce: oltre ai sopraccitati gruppi emergenti ci sono quelli consolidati, come RansomHub, che continuano a rappresentare un rischio. In particolare, Talos ha osservato RansomHub in due incidenti distinti, in cui ha impiegato due diversi modelli di estorsione: la doppia estorsione e l'estorsione basata sul furto di dati. Nel primo caso, gli affiliati di RansomHub hanno sottratto e minacciato di pubblicare i dati senza distribuire ransomware o cifrare le informazioni. Nel secondo caso, hanno utilizzato un modello di doppia estorsione cifrando i sistemi e, contemporaneamente, esfiltrando i dati.

L’accesso iniziale ai sistemi

Per quanto riguarda le modalità di accesso iniziale ai sistemi, il report evidenzia che per il quarto trimestre consecutivo il metodo più utilizzato è stato lo sfruttamento di account validi, con una percentuale del 66%. Il dato, in leggero aumento rispetto al trimestre precedente (60%), conferma la vulnerabilità dei sistemi aziendali, spesso protetti da credenziali deboli o facilmente ottenibili dagli attaccanti. Nel 20% dei casi, infatti, i criminali informatici hanno sfruttato vulnerabilità presenti in applicazioni pubbliche o vulnerabili. Un caso specifico riguarda un attore sofisticato che ha preso di mira una infrastruttura critica, sfruttando diverse vulnerabilità note in server web esposti su Internet e due appliance di rete F5 BIG-IP. Questa attività, coerente con le segnalazioni di Talos sull'interesse crescente di attori sponsorizzati dagli stati nazionali, verso i dispositivi di rete, conferma che le apparecchiature di rete rimangono un obiettivo attraente per i criminali informatici, grazie all'ampia superficie di attacco che presentano e al potenziale accesso alle reti delle vittime che possono offrire. La combinazione di alto valore e scarsa sicurezza rende questi dispositivi un bersaglio privilegiato per lo sfruttamento.

Il Report Cisco Talos analizza infine i punti deboli che hanno permesso agli attaccanti di violare i sistemi. Al primo posto si colloca la mancanza di autenticazione a più fattori (MFA), la sua configurazione errata o la sua compromissione, che ha rappresentato il 40% degli eventi di sicurezza a cui Cisco Talos ha risposto. Nel 100% degli attacchi che hanno coinvolto l'invio di email di phishing alle vittime, l'MFA è stata bypassata o non completamente abilitata, mentre in oltre il 20% degli incidenti in cui è stato distribuito ransomware, l'MFA non era abilitata sulle VPN.

Quasi il 20% dei casi è riconducibile a un uso scorretto delle soluzioni di sicurezza, mentre la mancanza o l’errata configurazione delle soluzioni EDR (Endpoint Detection and Response) ha rappresentato quasi il 30% degli eventi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici