OpenAI al centro di una campagna di phishing su larga scala

Barracuda Networks ha analizzato una campagna di phishing su larga scala che sfrutta il brand di OpenAI per rubare dati.

L'avvento di ChatGPT e di altre tecnologie basate sull'Intelligenza Artificiale Generativa (GenAI) ha scatenato un'ondata di interesse anche tra i cybercriminali, che oltre a sfruttare queste tecnologie a loro vantaggio stanno dimostrando in alcuni casi di saper cavalcare l’onda sfruttarne il brand. È il caso di una campagna di phishing monitorata dai ricercatori di Barracuda Networks, che sfrutta il nome di OpenAI per colpire aziende in tutto il mondo.

Come si sviluppa l’attacco

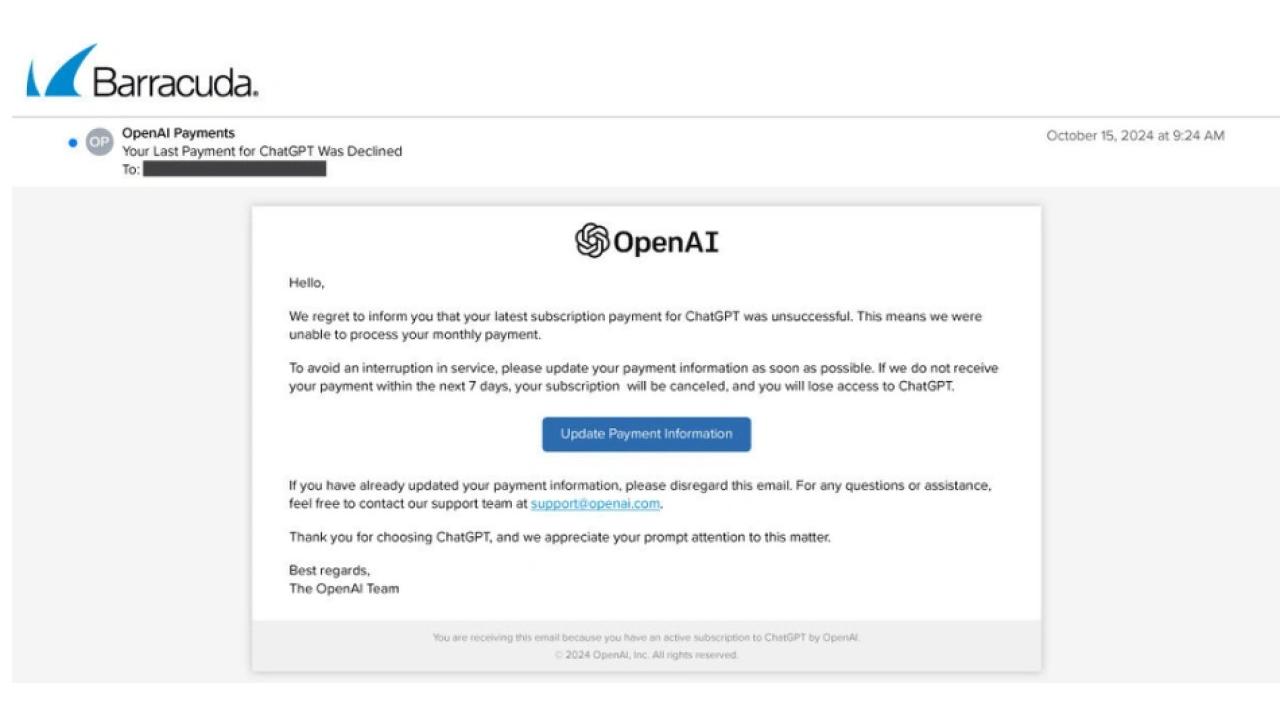

L'attacco si basa su una tattica ben nota: impersonare un'azienda affidabile per indurre le vittime a fornire informazioni sensibili. Nel caso specifico, gli attaccanti hanno inviato email che simulavano comunicazioni urgenti da parte di OpenAI, chiedendo agli ignari destinatari l'aggiornamento dei dati di pagamento per elaborare l’abbonamento mensile.

L'email di phishing presentava diverse peculiarità tipiche: il dominio del mittente era sospetto, l’indirizzo email era generato per sembrare legittimo ma non lo era, e il tono della comunicazione suscitava un sentimento di urgenza nel destinatario. Per il resto l’accuratezza era notevole: l'email imitava fedelmente le comunicazioni ufficiali di OpenAI, il link ipertestuale che dirottava l’utente verso una pagina web differente da quella visualizzata era abilmente offuscato.

I punti deboli dell’attacco

Gli esperti di Barracuda hanno concluso che l'attacco non era particolarmente sofisticato. In primis, l’analisi approfondita ha portato alla conclusione che l’indirizzo e-mail del mittente: (info@mta.topmarinelogistics.com) non corrisponde al dominio ufficiale di OpenAI, che ovviamente dovrebbe essere @openai.com. È il primo segnale di allarme che una possibile vittima dovrebbe saper riconoscere.

In secondo luogo, sebbene l'e-mail avesse superato i controlli DKIM e SPF che sembravano confermare l’invio da un server autorizzato a farlo per conto del dominio, la legittimità del dominio stesso era dubbia. Un altro aspetto critico è quello a cui abbiamo accennato sopra: il linguaggio utilizzato nell'email, per quanto grammaticalmente ineccepibile grazie all’uso dell’AI, è tipico delle campagne di phishing, con un'enfasi sull'urgenza e sulla necessità di agire immediatamente.

Una difesa proattiva

Le ricerche condotte sia da Barracuda sia da altri analisti di sicurezza mostrano un incremento generalizzato degli attacchi via email, proprio per via dell’aiuto di ChatGPT che impatta sia sul volume che sulla facilità di creazione di questi attacchi. Peer difendersi occorre applicare le buone regole di cyber igiene: controllare attentamente l'indirizzo del mittente, il dominio del sito web e il linguaggio utilizzato nel messaggio.

Non cliccare su link sospetti. Piuttosto, visitare il sito web dell'azienda in questione direttamente dal browser per sincerarsi dell'autenticità della comunicazione. A prescindere dalle minacce, una buona protezione è data dall’attivazione dell’autenticazione a due fattori (2FA), che aggiunge un ulteriore livello di sicurezza agli account online rendendo più difficile l'accesso ai criminali informatici. È poi indispensabile l’installazione di una buona soluzione di sicurezza per aiutare a identificare e bloccare le minacce informatiche, incluse le email di phishing.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici