Aggiornamento critico di Cisco WebEx: è phishing!

Proofpoint ha individuato campagne di phishing che sfruttano i marchi Zoom e Cisco WebEx per trarre in inganno le vittime.

Il phishing e le applicazioni di videoconferenza sono due pericoli digitali nell'emergenza CODIV-19. Vista l'efficacia degli attacchi, i cyber criminali hanno deciso di sfruttarli in tandem invece che singolarmente. Le caselle di posta elettronica stanno ricevendo messaggi di phishing con oggetto Zoom e Cisco WebEx, due delle applicazioni più usate per le riunioni virtuali. A colpire è più che altro quella che chiama in causa Cisco.

Il nome delle applicazioni nell'oggetto è un'esca per attirare l'attenzione dei molti che le stanno usando per lavorare in smart working. I cyber criminali millantano importanti aggiornamenti da scaricare o la dimenticanza di una riunione. Oppure chiedono di attivare il proprio account che per qualche motivo si è disattivato.

Sono evenienze tutt'altro che improbabili in questo momento. Generano ansia alla luce delle numerose notizie sui problemi di sicurezza. E per la figuraccia di avere saltato una riunione importante in un periodo in cui è semplice perdere la cognizione del tempo.

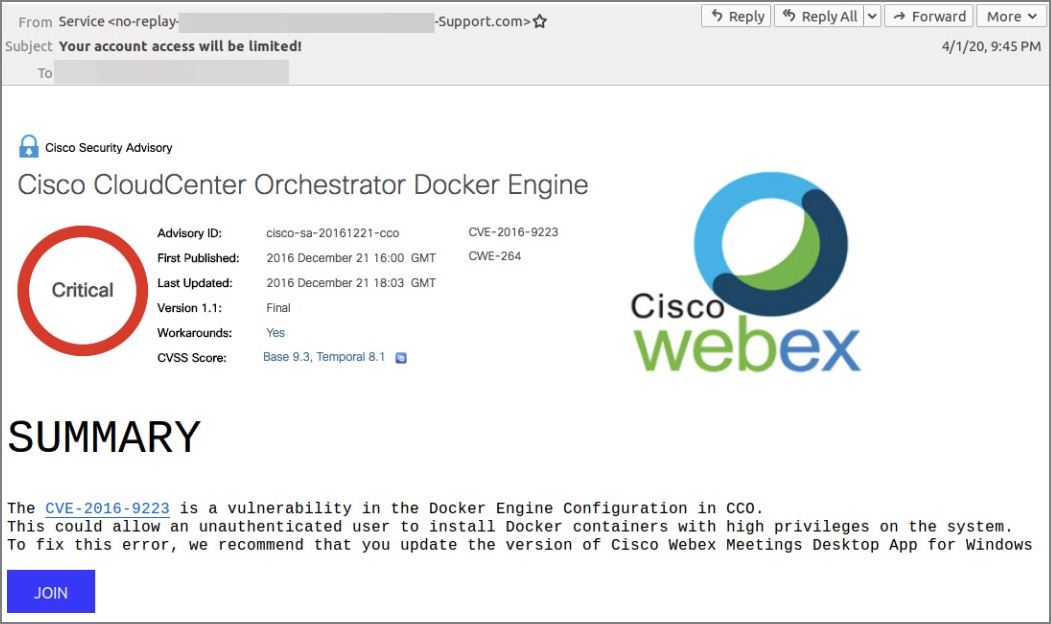

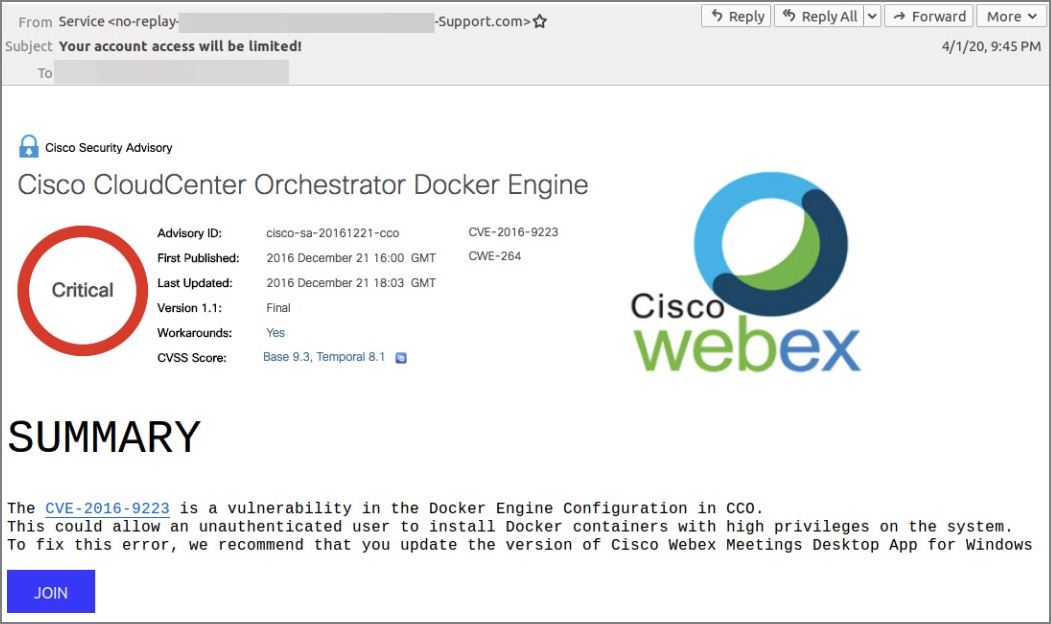

Detto questo, qualche dettaglio può aiutare a scansare i guai. Le email che sembrano provenire da Cisco sono un miscuglio di elementi visivi. Però attira l'attenzione il fatto che ci siano un Advisory ID e una sigla (CVE-2016-9223) che sono sempre presenti nei veri bollettini di aggiornamento delle criticità.

Detto questo, qualche dettaglio può aiutare a scansare i guai. Le email che sembrano provenire da Cisco sono un miscuglio di elementi visivi. Però attira l'attenzione il fatto che ci siano un Advisory ID e una sigla (CVE-2016-9223) che sono sempre presenti nei veri bollettini di aggiornamento delle criticità.

Una ricerca permette di comprendere che la sigla CVE in effetti corrisponde a un aggiornamento Cisco. Anzi, parte della mail è evidentemente uno screenshot della pagina originale in cui è pubblicato. Peccato che CloudCenter Orchestrator sia uno strumento di gestione delle infrastrutture e non un'app per videoconferenze. E che un aggiornamento del 21 dicembre 2016 sia un po' troppo anacronistico.

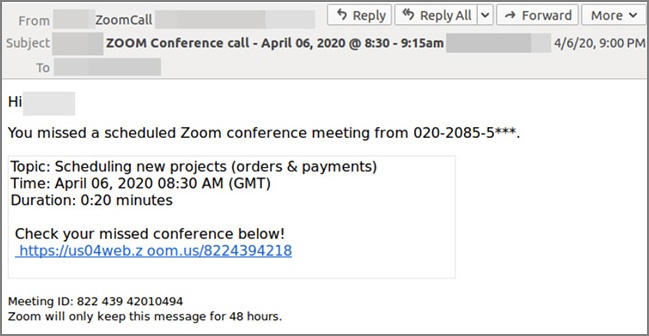

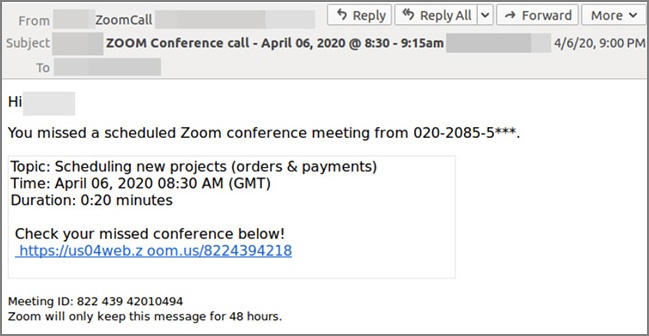

La mail nel complesso è grossolana, con il marchio non dovrebbe essere in quella posizione. Ma molti stanno abboccando all'amo, quindi meglio essere prevenuti. Per quanto riguarda Zoom, è inverosimile pensare a un servizio che avvisa gli utenti di avere saltato un appuntamento. Tuttavia, anche qui, l'ansia spesso ha la meglio e le vittime non mancano.

Furto di credenziali

Gli argomenti delle email di phishing variano, ma l'obiettivo è unico: il furto delle credenziali per l'accesso alle app in questione. Motivo per cui è importante tenersi alla larga da questo tipo di messaggi. Per Zoom ricordiamo che c'è già una corposa quantità di credenziali in vendita sul Dark Web.

Come sottolinea Proofpoint, che ha segnalato le campagne, la seconda finalità è impossessarsi delle credenziali per "imbucarsi" nelle videoconferenze aziendali e violare la riservatezza delle informazioni trattate. In questi giorni i tentativi di intrusione (o le intrusioni di fatto, se gli organizzatori non sono allerta) durante le videoconferenze si sono moltiplicati. In una riunione di lavoro in cui si trattano informazioni riservate è un problema serio.

Phishing con il malware

I ricercatori di Proofpoint hanno anche individuato una campagna di phishing per la consegna di malware. In questo caso l'oggetto non sfrutta i marchi soprannominati. Le email sembrano provenire da un potenziale cliente che ha richiesto un preventivo, e che chiede un incontro tramite Zoom per discuterne. Allegato c'è un file Excel, presumibilmente con la pianificazione del mittente.

L'allegato Excel con malware annesso è stato protagonista di molte allerte. È impiegato per scaricare sul computer il malware RAT chiamato “Pallax” e consegnare all'attaccante il controllo del dispositivo. E per scaricare il malware Dridex. Il primo elemento di sospetto è proprio la presenza di un allegato Excel.

Il secondo è la richiesta di abilitazione delle macro per una corretta visualizzazione del contenuto. È chiaramente un tentativo di bypassare una delle più importanti azioni antiphishing. Ed è una richiesta a cui non acconsentire mai.

Il secondo è la richiesta di abilitazione delle macro per una corretta visualizzazione del contenuto. È chiaramente un tentativo di bypassare una delle più importanti azioni antiphishing. Ed è una richiesta a cui non acconsentire mai.

In caso di autorizzazione, infatti, le macro eseguono uno script che installa un'applicazione di controllo remoto, usata poi dai cyber criminali per accedere a file e informazioni presenti sul sistema. Finora le campagne di questo tipo sono state direzionate contro aziende statunitensi nei settori tecnologia, contabilità, aerospaziale, energia, sanità, telecomunicazioni, trasporti, governo e produzione.

Il nome delle applicazioni nell'oggetto è un'esca per attirare l'attenzione dei molti che le stanno usando per lavorare in smart working. I cyber criminali millantano importanti aggiornamenti da scaricare o la dimenticanza di una riunione. Oppure chiedono di attivare il proprio account che per qualche motivo si è disattivato.

Sono evenienze tutt'altro che improbabili in questo momento. Generano ansia alla luce delle numerose notizie sui problemi di sicurezza. E per la figuraccia di avere saltato una riunione importante in un periodo in cui è semplice perdere la cognizione del tempo.

Detto questo, qualche dettaglio può aiutare a scansare i guai. Le email che sembrano provenire da Cisco sono un miscuglio di elementi visivi. Però attira l'attenzione il fatto che ci siano un Advisory ID e una sigla (CVE-2016-9223) che sono sempre presenti nei veri bollettini di aggiornamento delle criticità.

Detto questo, qualche dettaglio può aiutare a scansare i guai. Le email che sembrano provenire da Cisco sono un miscuglio di elementi visivi. Però attira l'attenzione il fatto che ci siano un Advisory ID e una sigla (CVE-2016-9223) che sono sempre presenti nei veri bollettini di aggiornamento delle criticità.Una ricerca permette di comprendere che la sigla CVE in effetti corrisponde a un aggiornamento Cisco. Anzi, parte della mail è evidentemente uno screenshot della pagina originale in cui è pubblicato. Peccato che CloudCenter Orchestrator sia uno strumento di gestione delle infrastrutture e non un'app per videoconferenze. E che un aggiornamento del 21 dicembre 2016 sia un po' troppo anacronistico.

La mail nel complesso è grossolana, con il marchio non dovrebbe essere in quella posizione. Ma molti stanno abboccando all'amo, quindi meglio essere prevenuti. Per quanto riguarda Zoom, è inverosimile pensare a un servizio che avvisa gli utenti di avere saltato un appuntamento. Tuttavia, anche qui, l'ansia spesso ha la meglio e le vittime non mancano.

Furto di credenziali

Gli argomenti delle email di phishing variano, ma l'obiettivo è unico: il furto delle credenziali per l'accesso alle app in questione. Motivo per cui è importante tenersi alla larga da questo tipo di messaggi. Per Zoom ricordiamo che c'è già una corposa quantità di credenziali in vendita sul Dark Web.Come sottolinea Proofpoint, che ha segnalato le campagne, la seconda finalità è impossessarsi delle credenziali per "imbucarsi" nelle videoconferenze aziendali e violare la riservatezza delle informazioni trattate. In questi giorni i tentativi di intrusione (o le intrusioni di fatto, se gli organizzatori non sono allerta) durante le videoconferenze si sono moltiplicati. In una riunione di lavoro in cui si trattano informazioni riservate è un problema serio.

Phishing con il malware

I ricercatori di Proofpoint hanno anche individuato una campagna di phishing per la consegna di malware. In questo caso l'oggetto non sfrutta i marchi soprannominati. Le email sembrano provenire da un potenziale cliente che ha richiesto un preventivo, e che chiede un incontro tramite Zoom per discuterne. Allegato c'è un file Excel, presumibilmente con la pianificazione del mittente.L'allegato Excel con malware annesso è stato protagonista di molte allerte. È impiegato per scaricare sul computer il malware RAT chiamato “Pallax” e consegnare all'attaccante il controllo del dispositivo. E per scaricare il malware Dridex. Il primo elemento di sospetto è proprio la presenza di un allegato Excel.

Il secondo è la richiesta di abilitazione delle macro per una corretta visualizzazione del contenuto. È chiaramente un tentativo di bypassare una delle più importanti azioni antiphishing. Ed è una richiesta a cui non acconsentire mai.

Il secondo è la richiesta di abilitazione delle macro per una corretta visualizzazione del contenuto. È chiaramente un tentativo di bypassare una delle più importanti azioni antiphishing. Ed è una richiesta a cui non acconsentire mai.In caso di autorizzazione, infatti, le macro eseguono uno script che installa un'applicazione di controllo remoto, usata poi dai cyber criminali per accedere a file e informazioni presenti sul sistema. Finora le campagne di questo tipo sono state direzionate contro aziende statunitensi nei settori tecnologia, contabilità, aerospaziale, energia, sanità, telecomunicazioni, trasporti, governo e produzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX

Mag 07

TD SYNNEX Licensing & Technical Club 2025

Mag 08

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - CATANIA

Mag 08

Certification Day Parallels RAS