APT: dall'Europa all'Oriente l’evoluzione avanza

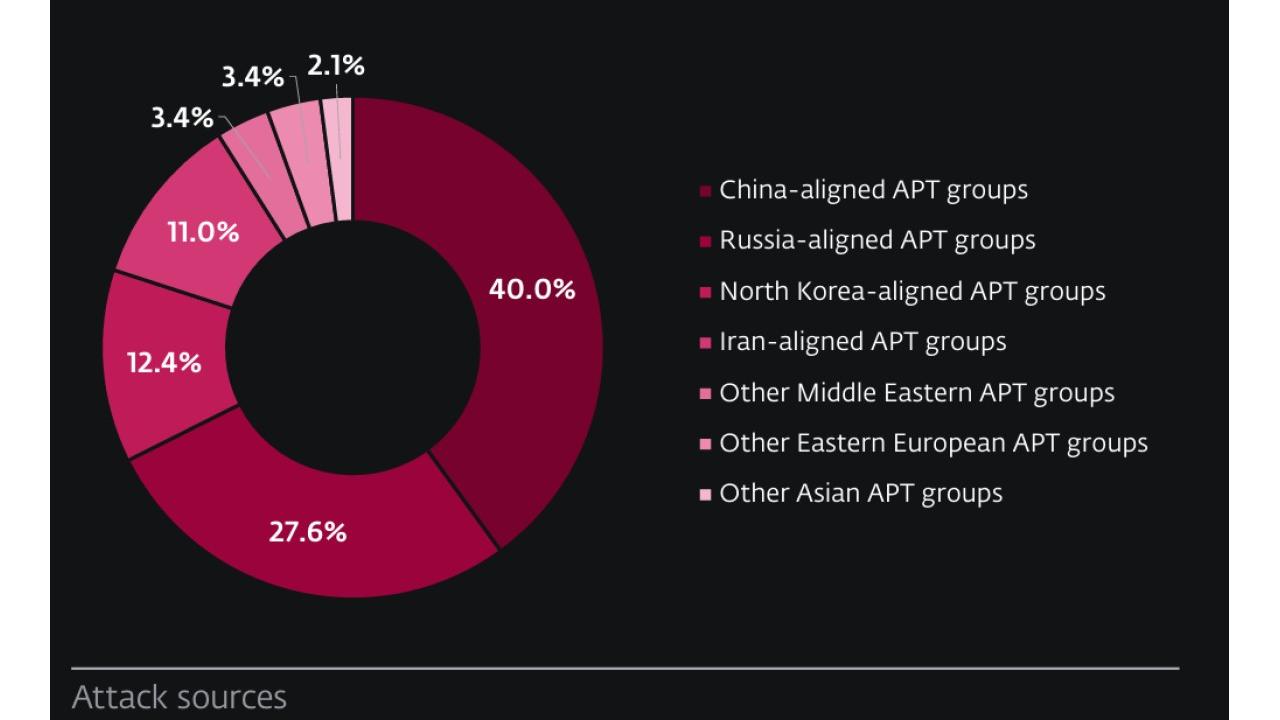

APT Report di ESET: i gruppi filo-cinesi ampliano il raggio d’azione; l'Iran intensifica lo spionaggio diplomatico.

Nel secondo e terzo trimestre del 2024 i gruppi APT hanno evoluto tattiche, strumenti e obiettivi. In particolare, le sfide maggiori per i difensori riguardano l'espansione geografica delle attività APT, l’impiego di nuove tecniche di evasione e l'abuso di servizi cloud. I dati sono contenuti nell’ultimo APT report di ESET, che spazia su diversi fronti. In relazione alla Cina, il gruppo cinese MirrorFace sta espandendo i propri obiettivi e per la prima volta ha preso di mira un'organizzazione diplomatica nell'Unione Europea.

Il report sottolinea inoltre l’ampliamento delle armi informatiche usate da gruppi iraniani per supportare attività di spionaggio diplomatico, con attacchi a istituzioni finanziarie in Africa e un crescente interesse per il settore israeliano dei trasporti. Ci sono poi i noti gruppi nordcoreani (Lazarus e Kimsuky) che perseguono gli obiettivi del regime prendendo di mira aziende aerospaziali e di difesa, sviluppatori di criptovalute e ONG, ricorrendo alle ormai conosciute offerte di lavoro fittizie.

Stringendo il cerchio sull’Europa, ESET denota un aumento degli attacchi di spear phishing che sfruttano vulnerabilità XSS contro server di webmail come Roundcube e Zimbra, condotti da gruppi russi come Sednit e GreenCube. A causa del conflitto russo-ucraino si intensificano inoltre le campagne di spear phishing di Gamaredon, nel mentre che Sandworm utilizza il nuovo backdoor WrongSens e il malware Linux LOADGRIP e BIASBOAT. L'operazione di disinformazione Texonto, volta a demoralizzare gli ucraini, è ancora attiva.

Gruppi APT russi

Partiamo proprio dai gruppi APT russi, che nel periodo in esame hanno focalizzato la propria attenzione su Ucraina e paesi dell'UE, con un crescente interesse per lo sfruttamento di vulnerabilità nei server di webmail. Sednit, noto per l'operazione RoundPress, ha preso di mira enti governativi, accademici e della difesa in diversi Paesi, tra cui l'Ucraina, con email di spear phishing che sfruttano vulnerabilità XSS in Roundcube. Il gruppo GreenCube, attivo almeno dal 2022, è invece specializzato nel furto di credenziali e nell'esfiltrazione di email tramite vulnerabilità XSS in Roundcube. Concentra la sua attenzione su enti governativi e della difesa in Grecia, Polonia, Serbia e Ucraina.

Il gruppo APT più attivo in Ucraina resta Gamaredon e la sua attività continua a fare affidamento su campagne di spear phishing su larga scala con allegati che utilizzano l'HTML smuggling. Il gruppo ha migliorato i propri strumenti, tra cui la backdoor PteroPSDoor e lo strumento di esfiltrazione dati PteroSig. Un'attività insolita rilevata a luglio 2024 riguarda l'apertura di un canale Telegram pieno di propaganda russa focalizzata sulla regione di Odessa.

L’altro importante APT legato al conflitto ucraino è Sandworm, che nel periodo di esame ha preso di mira una ventina di organizzazioni ucraine, inclusi enti che forniscono servizi energetici, idrici e di riscaldamento, servendosi della backdoor WrongSens per Windows e del malware Linux LOADGRIP e BIASBOAT. Quest'ultimo si distingue per la sua complessità e per l'utilizzo di ID specifici della macchina per la decrittografia del payload.

C’è poi una novità da segnalare: FrostyNeighbor. Si tratta di un gruppo bielorusso noto per campagne di disinformazione, che ha compromesso l'agenzia antidoping polacca rubando e poi pubblicando documenti riservati su Telegram.

APT cinesi

I gruppi APT cinesi hanno mostrato una crescente propensione all'utilizzo della VPN SoftEther per mantenere l'accesso alle reti compromesse, evidenziando un cambio di strategia rispetto alle tradizionali backdoor personalizzati. Il gruppo protagonista del report è MirrorFace, poco conosciuto in Europa perché in passato ha sempre preso di mira entità giapponesi. La novità p che ha ampliato il proprio raggio d'azione attaccando un'organizzazione diplomatica nell'UE. L’esca usata era l’Expo di Osaka e l'attacco ha chiamato in causa la backdoor ANEL, riemersa dopo cinque anni di inattività, e HiddenFace, la backdoor principale del gruppo.

APT iraniani e nord coreani

Parlando di APT non si possono trascurare due fronti storici: Iran e Corea del Nord. Iran, che è anche vicino al conflitto israeliano, è focalizzato sull’Africa per ovvie regioni geografiche legate alle ambizioni geopolitiche dell'Iran. Il gruppo ha preso di mira istituzioni finanziarie in Kenya, Zambia e Ghana, oltre a una società di trasporti in Israele, suggerendo un possibile supporto a operazioni belliche.

In Nord Corea invece i gruppi APT continuano a perseguire gli obiettivi del regime: spionaggio, raccolta di informazioni e sfruttamento di vulnerabilità per ottenere vantaggi finanziari e strategici. Lazarus ha messo in scena l'operazione DreamJob contro aziende aerospaziali e di difesa in Europa e Stati Uniti, utilizzando offerte di lavoro fittizie per stabilire un rapporto con le vittime. Tutte le informazioni dettagliate sono incluse nel report completo, scaricabile qui.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici