Patch Tuesday di novembre 2024: Microsoft chiude 4 zero-day e 4 falle critiche

Nel Patch Tuesday di novembre 2024 Microsoft chiude 4 vulnerabilità zero-day e altrettante critiche. Le vulnerabilità zero-day includono NTLM, Exchange Server e Active Directory. Le critiche riguardano Kerberos, VMSwitch, .NET e Visual Studio Code.

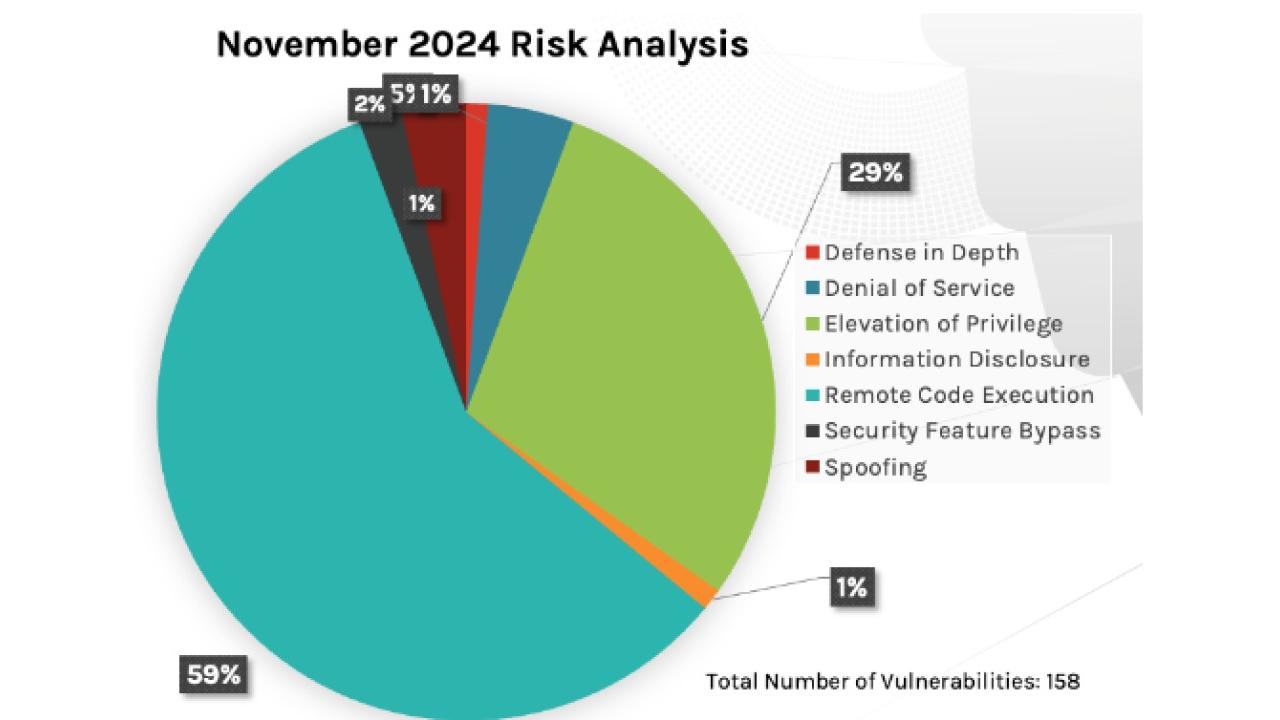

Nel tradizionale appuntamento con il Patch Tuesday di novembre 2024, Microsoft ha gestito un totale di 158 vulnerabilità, di cui 4 zero-day e 4 critiche relative a errori di esecuzione di codice da remoto ed escalation dei privilegi. Come sempre, ci concentriamo sulle vulnerabilità zero-day per la loro pericolosità, e in particolare due di quelle coinvolte in questa tornata di update sono attivamente sfruttate in attacchi. Una è invece divulgata pubblicamente (quindi potrebbe essere sfruttata a breve).

Le falle Zero-Day

Partiamo con la vulnerabilità monitorata con la sigla CVE-2024-43451 , a cui è associato un punteggio CVSS di 6.5. si tratta di una falla di Spoofing per la divulgazione dell'hash NTLM e, se sfruttata correttamente, può permettere a un attaccante da remoto di ottenere l'hash NTLMv2 di un utente. Per raggiungere lo scopo è sufficiente una minima interazione dell’utente con un file infetto: un clic singolo, un clic destro, per esempio.

La seconda falla da attenzionare è la CVE-2024-49040 a cui è assegnato un punteggio CSS di 7.5. Riguarda Microsoft Exchange Server e consente agli attaccanti di falsificare l'indirizzo email del mittente nelle email ai destinatari locali. Microsoft spiega che questa falla è causata dall'attuale implementazione della verifica dell'intestazione P2 FROM. L’update permette di contrassegnare le email false con un avviso anteposto al corpo dell'email che informa l'utente sulla possibile natura sospetta del messaggio.

Fonte: CrowdStrike

Fonte: CrowdStrike

Riflettori accesi anche sulla vulnerabilità monitorata con la sigla CVE-2024-49019 che è relativa ad Active Directory e riguarda l’escalation dei privilegi dei servizi certificati di Active Directory. Il punteggio CVSS assegnato è di 7.8, ma c’è da prestare la massima attenzione perché sfruttandola un attaccante può ottenere privilegi di amministratore di dominio abusando dei modelli di certificato predefiniti.

Vulnerabilità critiche

Oltre a quanto segnalato, ci sono anche delle falle critiche – ossia con punteggi CVSS particolarmente elevati – su cui è bene focalizzare l’attezione. La prima è la CVE-2024-43639 relativa a Windows Kerberos, che ha un punteggio CVSS di 9.8. Riguarda il protocollo di autenticazione Kerberos di Windows e il suo sfruttamento consente a un attaccante da remoto non autenticato di sfruttare una vulnerabilità nel protocollo crittografico all'interno di Windows Kerberos, consentendo l'esecuzione di codice remoto.

Attenzione anche alla vulnerabilità RCE monitorata con la sigla CVE-2024-43625 che riguarda la funzionalità VMSwitch di Hyper-V. Potrebbe consentire a un attaccante senza privilegi, all'interno di un host Hyper-V con privilegi bassi, di attraversare il confine di sicurezza e di eseguire codice all'interno dell'ambiente di esecuzione Hyper-V. System Center Virtual Machine Manager è esente da problemi.

Chiudiamo questa rassegna riassuntiva con la falla CVE-2024-43498 a cui è associato un punteggio CVSS di 9.8. è relativa a Microsoft .NET e Visual Studio Code. Lo sfruttamento potrebbe consentire a un attaccante da remoto, non autenticato, di sfruttare una richiesta appositamente predisposta a un'app Web .NET vulnerabile.

Mitigazione e note

I report più recenti evidenziano un aumento degli attacchi che sfruttano le vulnerabilità non risolte, quindi il patching sta assumendo una criticità sempre maggiore nella strategia di difesa delle aziende. Inoltre, ricordiamo che la gravità di una falla non è l’unico indicatore da considerare nell’ambito della valutazione dell’installazione della patch: anche una falla di gravità media può aprire a un attacco di ampia portata, dipende dal contesto e dai singoli casi. È pertanto fondamentale che ciascuna impresa formuli una strategia di patching aggiornata a cadenza regolare e che venga adottata una soluzione di vulnerability assessment per supportare i team nella gestione degli update.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici