Smart working e cyber security: il problema è che non eravamo pronti

Check Point fa il punto sui problemi di sicurezza legati allo smart working. Troppe realtà legacy, prima di COVID pochi lavoravano da casa.

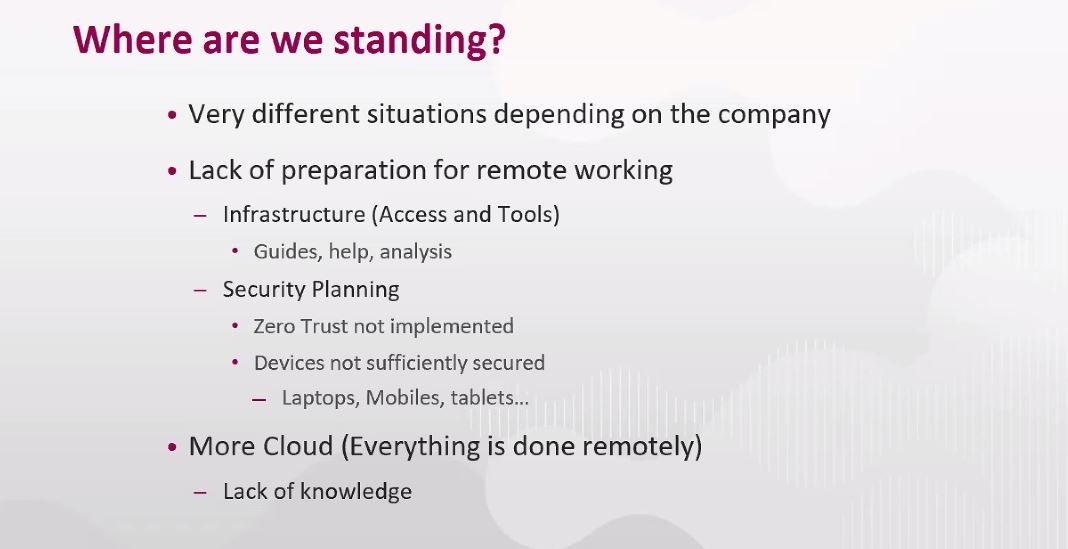

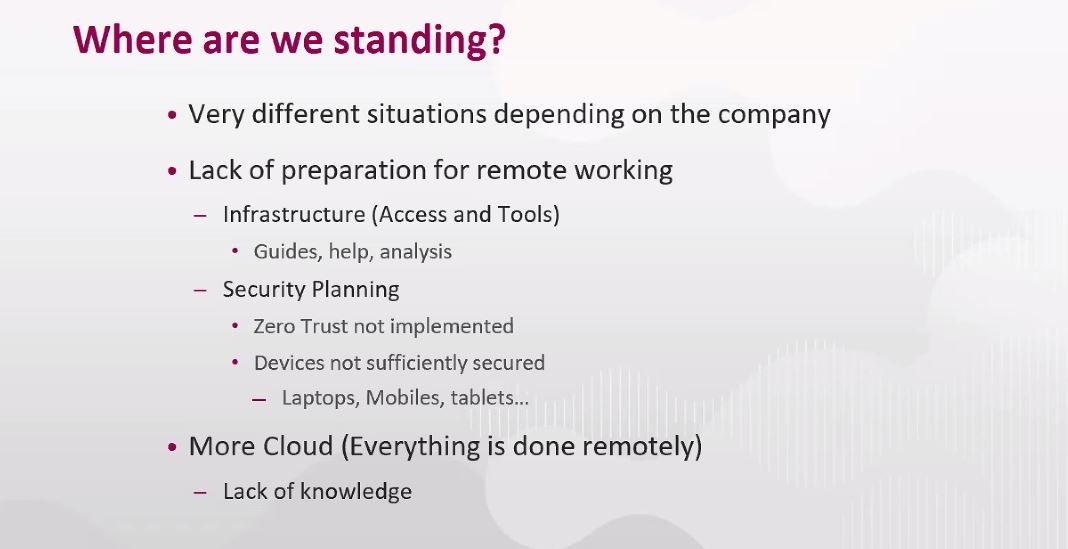

Smart working e rischi per la sicurezza vanno a braccetto, ma non sono una coppia inscindibile. Si muovono di pari passo perché l'emergenza sanitaria ha portato a uno scenario non previsto dai piani di analisi del rischio della maggior parte delle aziende.

Il problema è tutto nello scenario: la maggior parte delle aziende era abituata a gestire un piccolo numero di smart workers, in una modalità del tutto controllabile. Con la pandemia, gli uffici hanno dovuto chiudere all'improvviso. La stragrande maggioranza delle imprese non era pronta per gestire centinaia o migliaia di persone in lavoro agile dall'oggi al domani.

Lo scenario peggiore, racconta Marco Urciuoli, Country Manager di Check Point Italia, è che nel far fronte alle richieste gli esperti di sicurezza si sono trovati davanti a tante realtà legacy, ossia tuttora legate a un'infrastruttura un po' antiquata. Questo ha reso ancora più difficoltoso il passaggio allo smart working.

A prescindere dagli scenari più o meno favorevoli, il denominatore comune è stata comunque una sorta di corsa all'accaparramento delle risorse. L'esigenza comune era erogare lo smart working su larga scala e permettere a tutti i dipendenti di lavorare in sicurezza da casa.

A prescindere dagli scenari più o meno favorevoli, il denominatore comune è stata comunque una sorta di corsa all'accaparramento delle risorse. L'esigenza comune era erogare lo smart working su larga scala e permettere a tutti i dipendenti di lavorare in sicurezza da casa.

Per far comprendere quello che è accaduto nelle aziende, Urciuoli fa un parallelo azzeccato con la GDO, la grande distribuzione organizzata. Quasi tutti i supermercati erogano da tempo il servizio di consegna della spesa a casa. Tutto funzionava finché i clienti erano pochi. Il giorno in cui milioni di italiani hanno chiesto contemporaneamente la consegna della spesa a domicilio non ha più funzionato. Perché i servizi in questione erano fortemente sotto dimensionati rispetto alla richiesta.

Lo stesso è accaduto nelle aziende: le VPN, le applicazioni in cloud o SaaS, la gestione degli accessi e di protezione erano calibrati su una manciata di dipendenti. Ora lo smart working è ponderante, e lo sarà per un periodo di tempo al momento non definibile.

Anche qui Urciuoli chiama in causa un esempio calzante. Pensiamo ai tool per le video conferenze. In particolare allo sfortunato Zoom di cui tutti conoscono le traversie. Usarlo è un rischio se non si sono assunte adeguate misure preventive e di sicurezza. All'interno di un sistema ben protetto, in una rete controllata e con configurazioni corrette non è un pericolo. Tant'è vero che gli esperti di sicurezza di Check Point hanno tenuto la conferenza in di cui stiamo parlando proprio con Zoom.

Abbiamo parlato di VPN. Perché, visto che danno tanti problemi, non si è passati direttamente allo Zero Trust? Come mostrano le slide di Check Point, lo Zero Trust è ancora uno sconosciuto per troppi. Implementarlo dal nulla richiede tempo, pianificazione. La VPN non è meglio. Ma si è dovuto lavorare con quello che si aveva.

Abbiamo parlato di VPN. Perché, visto che danno tanti problemi, non si è passati direttamente allo Zero Trust? Come mostrano le slide di Check Point, lo Zero Trust è ancora uno sconosciuto per troppi. Implementarlo dal nulla richiede tempo, pianificazione. La VPN non è meglio. Ma si è dovuto lavorare con quello che si aveva.

Un lavoro che è stato preziosissimo per tamponare l'emergenza. Ma che è tutt'altro che finito. Bisognerà comunque implementare meccanismi di sicurezza forti e adeguati. Anche perché, dopo la pandemia, non si potrà non tenere in conto un'evenienza del genere nei piani di analisi del rischio.

La prima ondata sarà quella del cloud. Check Point prevede un'impennata prepotente in questo frangente. Un'accelerazione sensibile di un processo che in Italia è iniziato timidamente e per tentativi, più che con convinzione. L'emergenza ha messo le imprese davanti al fatto compiuto: il cloud non è accessorio, è necessario per lavorare.

A questo punto si aprirà la questione sicurezza. Perché come abbiamo ribadito in più occasioni, cloud non vuol dire sicuro. L'infrastruttura cloud va protetta perché i rischi ci sono. Significa che non è sufficiente affidarsi al provider di servizi infrastrutturali, che si occupa solo dell'erogazione dei servizi. Bisogna appoggiarsi anche su meccanismi di sicurezza di terze parti, ossia di chi si occupa solo di security. Spetta a loro occuparsi della protezione dei dati, il bene più prezioso per le aziende.

A questo punto si aprirà la questione sicurezza. Perché come abbiamo ribadito in più occasioni, cloud non vuol dire sicuro. L'infrastruttura cloud va protetta perché i rischi ci sono. Significa che non è sufficiente affidarsi al provider di servizi infrastrutturali, che si occupa solo dell'erogazione dei servizi. Bisogna appoggiarsi anche su meccanismi di sicurezza di terze parti, ossia di chi si occupa solo di security. Spetta a loro occuparsi della protezione dei dati, il bene più prezioso per le aziende.

Il problema è tutto nello scenario: la maggior parte delle aziende era abituata a gestire un piccolo numero di smart workers, in una modalità del tutto controllabile. Con la pandemia, gli uffici hanno dovuto chiudere all'improvviso. La stragrande maggioranza delle imprese non era pronta per gestire centinaia o migliaia di persone in lavoro agile dall'oggi al domani.

Lo scenario peggiore, racconta Marco Urciuoli, Country Manager di Check Point Italia, è che nel far fronte alle richieste gli esperti di sicurezza si sono trovati davanti a tante realtà legacy, ossia tuttora legate a un'infrastruttura un po' antiquata. Questo ha reso ancora più difficoltoso il passaggio allo smart working.

A prescindere dagli scenari più o meno favorevoli, il denominatore comune è stata comunque una sorta di corsa all'accaparramento delle risorse. L'esigenza comune era erogare lo smart working su larga scala e permettere a tutti i dipendenti di lavorare in sicurezza da casa.

A prescindere dagli scenari più o meno favorevoli, il denominatore comune è stata comunque una sorta di corsa all'accaparramento delle risorse. L'esigenza comune era erogare lo smart working su larga scala e permettere a tutti i dipendenti di lavorare in sicurezza da casa.Per far comprendere quello che è accaduto nelle aziende, Urciuoli fa un parallelo azzeccato con la GDO, la grande distribuzione organizzata. Quasi tutti i supermercati erogano da tempo il servizio di consegna della spesa a casa. Tutto funzionava finché i clienti erano pochi. Il giorno in cui milioni di italiani hanno chiesto contemporaneamente la consegna della spesa a domicilio non ha più funzionato. Perché i servizi in questione erano fortemente sotto dimensionati rispetto alla richiesta.

Lo stesso è accaduto nelle aziende: le VPN, le applicazioni in cloud o SaaS, la gestione degli accessi e di protezione erano calibrati su una manciata di dipendenti. Ora lo smart working è ponderante, e lo sarà per un periodo di tempo al momento non definibile.

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleLa conseguenza è stata una richiesta altissima di connessioni VPN. L'esigenza di costruire in fretta e furia un sistema funzionante. La consapevolezza di avere bisogno di competenze per configurare questi sistemi. È in questa fase che sono nati i problemi di sicurezza. Perché un setup non corretto espone ad alti rischi. I rischi sono gestibili, con configurazioni approntate senza tralasciare nulla.

Anche qui Urciuoli chiama in causa un esempio calzante. Pensiamo ai tool per le video conferenze. In particolare allo sfortunato Zoom di cui tutti conoscono le traversie. Usarlo è un rischio se non si sono assunte adeguate misure preventive e di sicurezza. All'interno di un sistema ben protetto, in una rete controllata e con configurazioni corrette non è un pericolo. Tant'è vero che gli esperti di sicurezza di Check Point hanno tenuto la conferenza in di cui stiamo parlando proprio con Zoom.

Abbiamo parlato di VPN. Perché, visto che danno tanti problemi, non si è passati direttamente allo Zero Trust? Come mostrano le slide di Check Point, lo Zero Trust è ancora uno sconosciuto per troppi. Implementarlo dal nulla richiede tempo, pianificazione. La VPN non è meglio. Ma si è dovuto lavorare con quello che si aveva.

Abbiamo parlato di VPN. Perché, visto che danno tanti problemi, non si è passati direttamente allo Zero Trust? Come mostrano le slide di Check Point, lo Zero Trust è ancora uno sconosciuto per troppi. Implementarlo dal nulla richiede tempo, pianificazione. La VPN non è meglio. Ma si è dovuto lavorare con quello che si aveva.Un lavoro che è stato preziosissimo per tamponare l'emergenza. Ma che è tutt'altro che finito. Bisognerà comunque implementare meccanismi di sicurezza forti e adeguati. Anche perché, dopo la pandemia, non si potrà non tenere in conto un'evenienza del genere nei piani di analisi del rischio.

La prima ondata sarà quella del cloud. Check Point prevede un'impennata prepotente in questo frangente. Un'accelerazione sensibile di un processo che in Italia è iniziato timidamente e per tentativi, più che con convinzione. L'emergenza ha messo le imprese davanti al fatto compiuto: il cloud non è accessorio, è necessario per lavorare.

A questo punto si aprirà la questione sicurezza. Perché come abbiamo ribadito in più occasioni, cloud non vuol dire sicuro. L'infrastruttura cloud va protetta perché i rischi ci sono. Significa che non è sufficiente affidarsi al provider di servizi infrastrutturali, che si occupa solo dell'erogazione dei servizi. Bisogna appoggiarsi anche su meccanismi di sicurezza di terze parti, ossia di chi si occupa solo di security. Spetta a loro occuparsi della protezione dei dati, il bene più prezioso per le aziende.

A questo punto si aprirà la questione sicurezza. Perché come abbiamo ribadito in più occasioni, cloud non vuol dire sicuro. L'infrastruttura cloud va protetta perché i rischi ci sono. Significa che non è sufficiente affidarsi al provider di servizi infrastrutturali, che si occupa solo dell'erogazione dei servizi. Bisogna appoggiarsi anche su meccanismi di sicurezza di terze parti, ossia di chi si occupa solo di security. Spetta a loro occuparsi della protezione dei dati, il bene più prezioso per le aziende.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot