Vulnerabilità in needrestart: una minaccia per Ubuntu Server

Cinque vulnerabilità di escalation dei privilegi in needrestart possono aprire all’accesso non autorizzato a dati sensibili, all'installazione di malware e all'interruzione delle operazioni aziendali.

La Threat Research Unit di Qualys ha individuato diverse vulnerabilità nel componente needrestart installato di default in Ubuntu Server. Le falle in questione, classificate come Local Privilege Escalation (LPE), consentono a qualsiasi utente senza privilegi di ottenere l'accesso completo come root senza bisogno di interazioni da parte dell'utente. Un attaccante che dovesse sfruttare adeguatamente queste vulnerabilità potrebbe compromettere l'integrità del sistema e ottenere l'accesso non autorizzato a dati sensibili, l'installazione di malware e l'interruzione delle operazioni aziendali.

Needrestart

Per comprendere la minaccia è necessario un breve riepilogo sulle funzioni di needrestart. Si tratta di un’utility che analizza il sistema per determinare se è necessario riavviare il sistema o i suoi servizi, in particolare dopo gli aggiornamenti delle librerie condivise. Si tratta di un processo fondamentale per garantire che i servizi utilizzino le versioni più recenti delle librerie senza richiedere un riavvio completo del sistema, così da permettere un’accelerazione dei tempi di attività e delle prestazioni. L’esecuzione di needrestart è preimpostata in automatico.

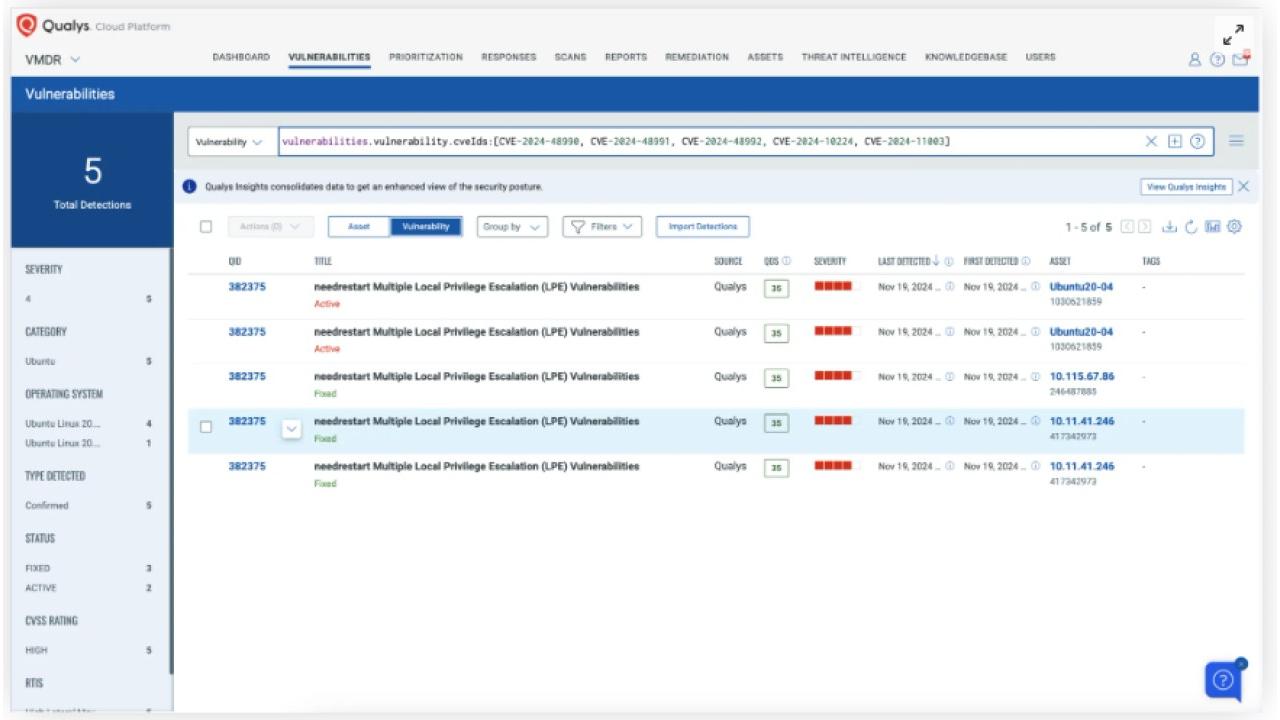

Le vulnerabilità scoperte sono presenti nelle versioni di needrestart precedenti alla 3.8 e sono monitorate con i seguenti CVE: CVE-2024-48990, CVE-2024-48991, CVE-2024-48992, CVE-2024-10224 e CVE-2024-11003. Sono presenti sin dall'introduzione del supporto per l'interprete in needrestart versione 0.8, rilasciata nell'aprile 2014. Il team di Qualys ha sviluppato exploit funzionanti, evidenziandone la facilità di sfruttamento e la probabilità che altri ricercatori rilascino exploit a breve.

Più in dettaglio, l’exploit si ottiene manipolando una variabile d'ambiente controllata dall'aggressore che influenza l'interprete Python/Ruby, passando dati non sanificati a una libreria che si aspetta un input sicuro, consentendo così l'esecuzione di comandi shell arbitrari che hanno permesso di eseguire codice arbitrario come root.

Mitigazione del rischio

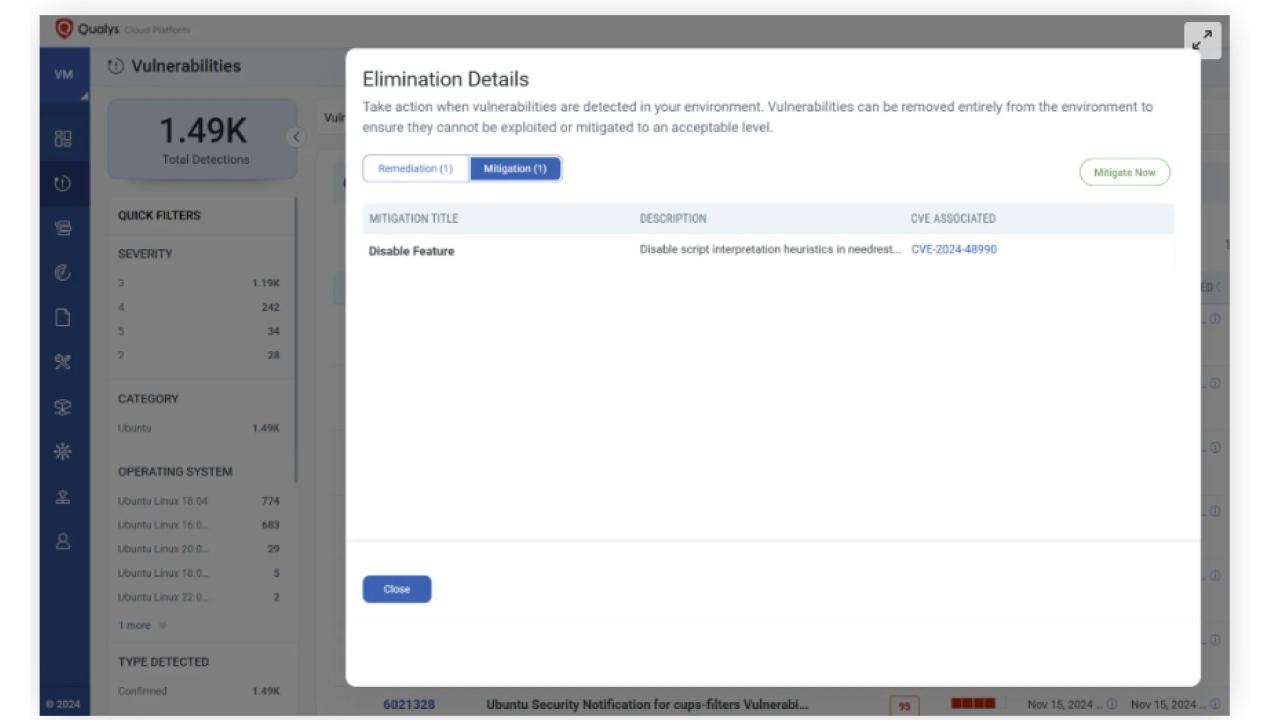

Qualys consiglia di aggiornare il software needrestart o di disabilitare la funzione vulnerabile modificando il file di configurazione per disattivare la scansione dell'interprete. Le modifiche necessarie possono essere apportate impostando “$nrconf{interpscan} = 0;” nel file /etc/needrestart/needrestart.conf. Tale modifica impedisce di fatto all'exploit di sfruttare la manipolazione delle variabili d'ambiente.

In alternativa, è possibile aggiornare needrestart alla versione 3.8, che include la correzione per queste vulnerabilità. È importante sottolineare che la tempestività nell'applicare le misure di mitigazione è fondamentale per proteggere i sistemi e i dati sensibili da potenziali attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici