Helldown, il ransomware che sfrutta falle nei firewall Zyxel

È un ransomware emergente ma ha già oltre 30 vittime attive in Europa e USA. Attacca principalmente PMI sfruttando uno o più falle dei firewall Zyxel.

Si chiama Helldown il ransomware recentemente identificato dal vendor francese di cybersecurity Sekoia che sfrutta vulnerabilità dei firewall Zyxel. Helldown costituisce una minaccia emergente e viene impiegato per infiltrarsi nelle reti aziendali, rubare dati e cifrare file. Sebbene Helldown non sia ancora un colosso nel mondo del ransomware, questi attacchi ne mettono in evidenza le capacità, considerato il loro impatto ed efficacia.

Helldown agisce principalmente contro piccole e medie imprese situate in Europa e negli Stati Uniti e, secondo Sekoia, si distingue per la sua aggressività e per il volume di dati sottratti, che in un caso ha raggiunto 431 GB. Nonostante l’implementazione di strumenti di cifratura relativamente semplici, Helldown ha dimostrato di poter compromettere reti aziendali e aggirare le difese tradizionali grazie a metodi innovativi di accesso e movimento laterale.

Caratteristiche tecniche di Helldown

Helldown è stato documentato per la prima volta da Cyfirma il 9 agosto 2024 e successivamente da Cyberint il 13 ottobre dello stesso anno. L’analisi tecnica di Sekoia ha rivelato l’esistenza di una variante Linux del ransomware, progettata per colpire ambienti VMware, che tuttavia sembra essere ancora in fase di sviluppo. Tale variante contiene codice per individuare e terminare macchine virtuali con l’obiettivo di cifrare le loro immagini.

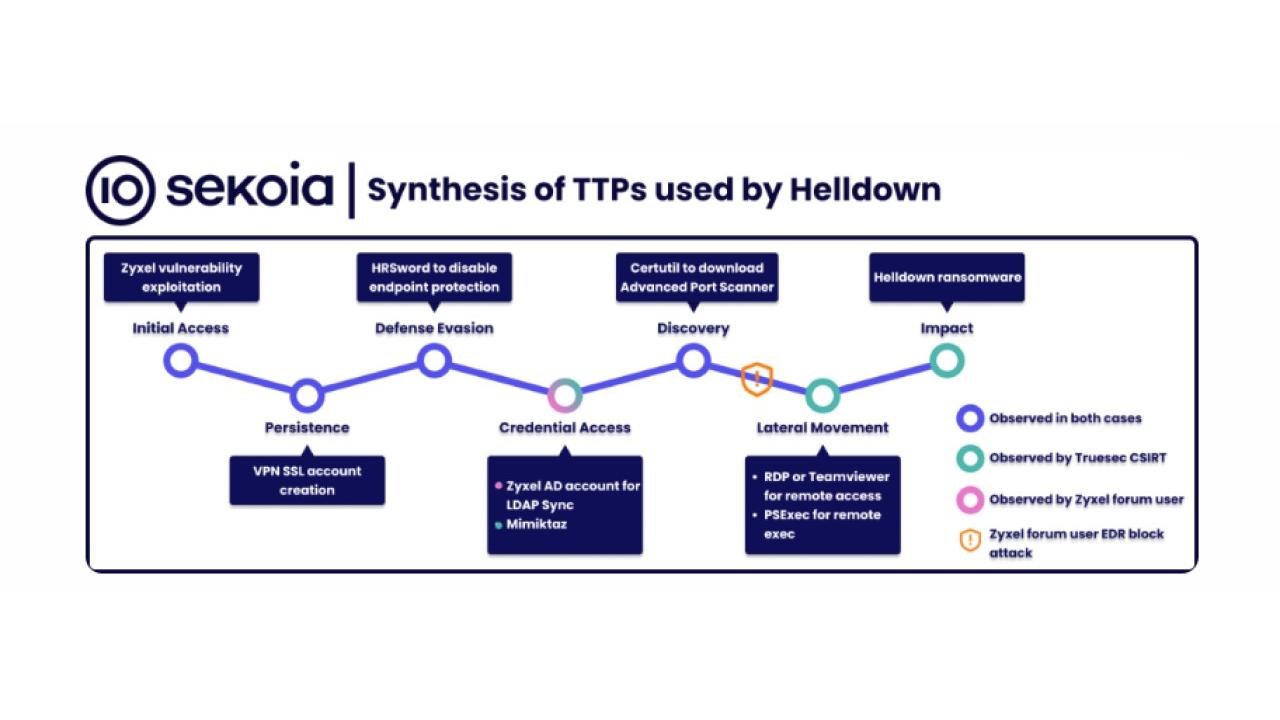

Le TTP usate da Helldown

Le TTP usate da Helldown

Per quanto riguarda la versione Windows, Helldown si basa sul codice sorgente di LockBit 3, trapelato tempo fa, e presenta somiglianze operative con altri ransomware, quali per esempio Darkrace e Donex. I ricercatori sottolineano però che non esistono prove definitive di connessione diretta tra questi gruppi.

Una connotazione importante degli attacchi di Helldown è che genera stringhe uniche per ogni vittima, utilizzate sia come estensione dei file cifrati che nei nomi delle note di riscatto, rendendo ogni attacco unico e distinguibile.

Sfruttamento di vulnerabilità nei firewall Zyxel

Uno degli aspetti più preoccupanti di Helldown è la sua capacità di sfruttare vulnerabilità nei firewall Zyxel per ottenere accesso alle reti aziendali. L’indagine di Sekoia ha identificato almeno otto vittime, tutte con dispositivi Zyxel configurati come punti di accesso VPN IPSec, compromessi tramite un exploit ad hoc. In particolare, si sospetta che Helldown sfrutti la vulnerabilità monitorata con la sigla CVE-2024-42057, una falla di command injection che consente a un attaccante non autenticato di eseguire comandi di sistema utilizzando un nome utente appositamente creato.

Tale vulnerabilità, corretta il 3 settembre 2024 con il firmware 5.39, sembra essere stata sfruttata da Helldown prima che venisse distribuita la patch. Inoltre, Sekoia ha ipotizzato l’esistenza di un’ulteriore vulnerabilità non documentata nei dispositivi Zyxel di cui ha condiviso i dettagli solo il vendor per tutelare i clienti Zyxel.

Modalità operative e strumenti utilizzati

Durante gli attacchi risulta che i cybercriminali abbiano creato account utente malevoli per stabilire connessioni SSL VPN sicure all’interno delle reti compromesse. Con i movimenti laterali hanno ottenuto accesso ai controller di dominio e hanno disabilitato le difese degli endpoint. Sono tutte tecniche che hanno permesso di preparare il terreno per l’installazione del ransomware e il furto di dati, bypassando le soluzioni di sicurezza.

Sekoia ha anche individuato dei payload associati a Helldown, fra cui un file ELF per l’architettura MIPS codificato in base64, che sembra essere incompleto, ma che conferma il legame con i firewall Zyxel compromessi.

Risposta e implicazioni per la sicurezza

Helldown ha già avuto un impatto significativo: gli attaccanti hanno elencato 31 vittime sul portale di estorsione. Zyxel, coinvolta direttamente negli attacchi, garantisce che il firmware aggiornato protegge contro questa minaccia. Quello di Helldown è un altro caso che evidenzia l’importanza di mantenere sempre aggiornati i dispositivi di rete e di adottare strategie di sicurezza proattive per prevenire l’abuso di vulnerabilità note o non documentate. Sul blog della ricerca sono riportati in dettaglio gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici