BYOVD che disattivano gli EDR, la minaccia si amplia

Si ampliano a macchia d’olio i casi dello sfruttamento di driver vulnerabili per disattivare le protezioni di cybersecurity. Ecco uno studio di Trellix.

Sembrano sempre più diffusi gli attacchi cyber che sfruttano la tecnica Bring Your Own Vulnerable Driver (BYOVD). Ne abbiamo parlato più volte di recente grazie a ricerche firmate da Sophos, Elastic Security Labs e Kaspersky; a questo giro torniamo sull’argomento per presentare un report firmato da Trellix. Ricordiamo che la sigla BYOVD identifica un approccio che consente agli attaccanti di sfruttare driver legittimi, ma vulnerabili, per ottenere privilegi a livello di kernel, disattivare software di sicurezza e assumere il controllo dei sistemi.

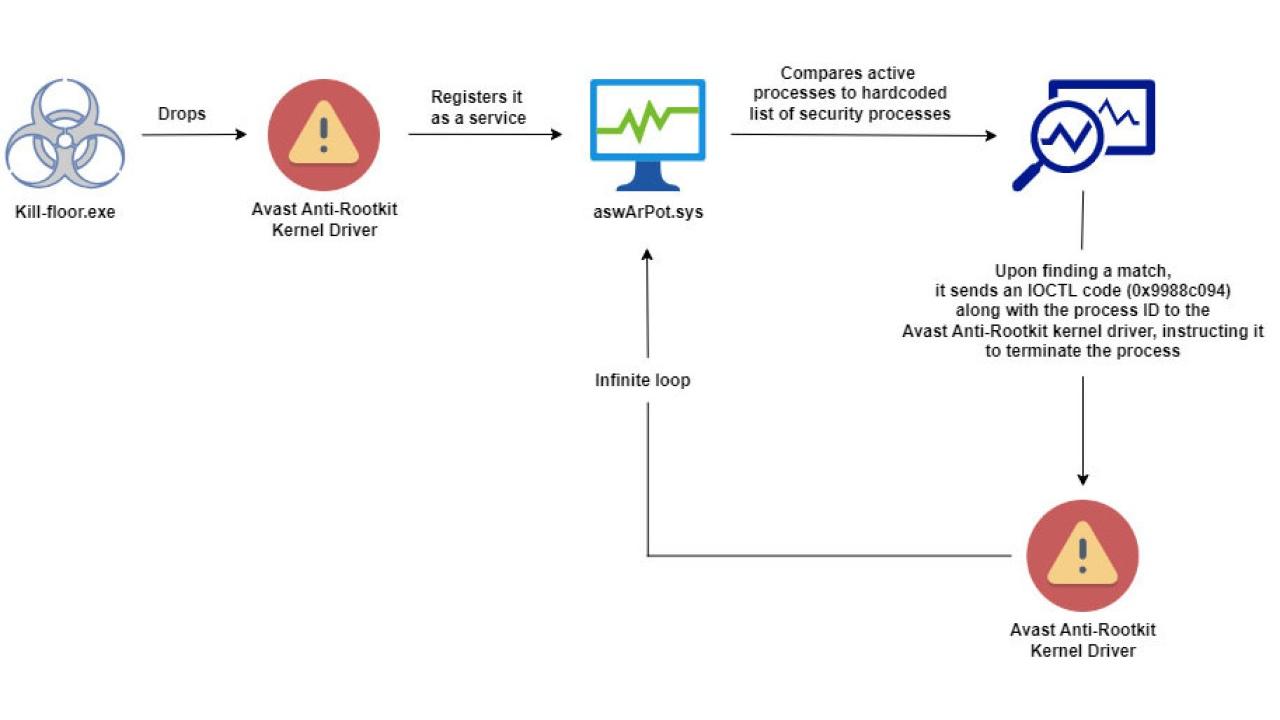

Protagonista dello studio di Trellix è una campagna che si è distinta per l’uso del driver aswArPot.sys di Avast con una vulnerabilità nota che viene sfruttata dagli attaccanti. La catena di attacco è piuttosto semplice: il malware che viene introdotto nel sistema carica il driver come servizio sfruttando gli strumenti nativi di Windows per superare i controlli di sicurezza. A questo punto il malware sfrutta l’accesso privilegiato per disattivare soluzioni di Endpoint Detection and Response (EDR), gli antivirus e altre misure difensive.

I dettagli sul vettore di accesso iniziale non sono chiari, ma i ricercatori hanno appurato che il file eseguibile iniziale (kill-floor.exe), avvia l'installazione del driver vulnerabile, permettendo al malware di costruire una lista di processi critici da terminare e abusando del driver per interferire direttamente con il kernel del sistema operativo.

Come appare chiaro, l’obiettivo delle armi BYOVD è sempre la disattivazione delle protezioni di sicurezza, che di fatto aprono le porte alle attività indisturbate degli attaccanti all’interno dei sistemi target. In questo caso (ma non è l’unico), la severità dell’attacco è data dalla capacità di operare a livello del kernel. Come sottolineato in apertura, la tecnica BYOVD non è nuova. La novità è l’adozione crescente da parte dei gruppi di criminali informatici, che fanno affidamento sulla fiducia implicita nei driver firmati, anche quando presentano vulnerabilità note.

Peraltro, la versatilità di questo tipo di minacce li rende adatti per diversi contesti di attacco, inclusa la diffusione di ransomware. Diventa pertanto fondamentale una gestione proattiva delle vulnerabilità, mediante attività costanti di vulnerability assessment.

Aggiornamento 26/11/2024: Dato che questa notizia chiamava in causa Avast, il vendor ha inviato una nota in cui sottolinea quanto segue: “La vulnerabilità citata si trovava in una vecchia versione del nostro driver Avast Anti-Rootkit aswArPot.sys, che è stata risolta in Avast 21.5 rilasciato nel giugno 2021. In questo periodo abbiamo lavorato a stretto contatto con Microsoft ed è stato rilasciato un blocco nel sistema operativo Windows (10 e 11), per cui la vecchia versione del driver Avast non può più essere caricata in memoria. Tutte le versioni consumer e business dei prodotti Avast e AVG bloccano qualsiasi versione vulnerabile del driver, quindi i nostri clienti sono protetti da questo vettore di attacco”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici