RedLine Stealer: l'analisi del famigerato infostealer

Informazioni inedite su RedLine Stealer, l’infostealer MaaS che consente agli affiliati di rubare dati sensibili: i server di comando e controllo, la creazione di campioni di malware, un sistema di autenticazione tramite GitHub e la gestione degli affiliati.

A seguito dello smantellamento di RedLine Stealer da parte dell’Operazione Magnus condotta dalla polizia olandese, dall’FBI, da Eurojust e altre autorità internazionali, ESET ha pubblicato la propria ricerca sui moduli di backend di questo infostealer, finora non documentati. L’analisi tecnica offre una comprensione più ampia del funzionamento di questo impero del Malware-as-a-Service di cui i ricercatori ESET avevano raccolto diversi moduli nel 2023.

La minaccia sventata

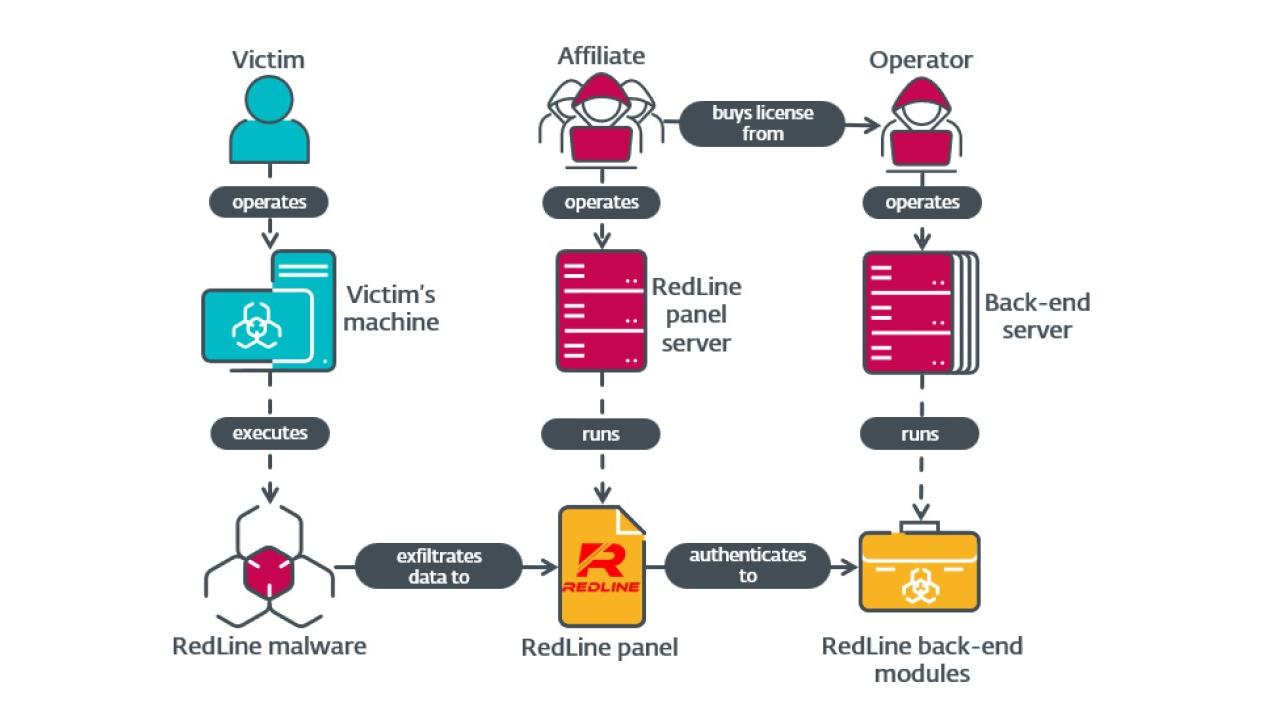

RedLine Stealer è un malware di tipo infostealer scoperto per la prima volta nel 2020, che si distingueva per l’applicazione del modello MaaS tramite il quale oi gestori permettevano a chiunque di acquistare su abbonamento la licenza d’uso tramite forum online e canali Telegram. Al contrario dei malware a gestione centralizzata, RedLine permetteva ai cosiddetti affiliati di sottoscrivere abbonamenti mensili o licenze a vita che dava loro accesso a un pannello di controllo utile sia per generare campioni di malware che per fungere da server di comando e controllo. La facilità d'uso e l'ampia gamma di dati che RedLine Stealer poteva collezionare ne hanno fatto in poco tempo una minaccia significativa per utenti e aziende.

In particolare, il malware generato dal pannello di controllo poteva essere impiegato per esfiltrare una vasta gamma di informazioni sensibili dai dispositivi delle vittime, come per esempio portafogli di criptovalute; cookie, credenziali e dettagli delle carte di credito archiviati nel browser; dati salvati da Steam, Discord, Telegram e varie applicazioni VPN desktop. La natura "chiavi in mano" di RedLine Stealer lo ha reso uno strumento ideale per campagne di attacco su larga scala.

Schema di threat actor e componenti coinvolti in RedLine

Schema di threat actor e componenti coinvolti in RedLine

L’analisi tecnica del backend

Tutti i dettagli tecnici, inclusi gli Indicatori di Compromissione, sono pubblicati sul blog di ESET. In questa sede ci limitiamo a proporre una sintesi delle informazioni divulgate dal vendor. ESET si è messa sulle tracce di RedLine Stealer nel 2023, quando i suoi ricercatori, in collaborazione con le forze dell'ordine, hanno raccolto diversi moduli utilizzati per gestire l'infrastruttura del backend di RedLine Stealer che non erano documentati in precedenza.

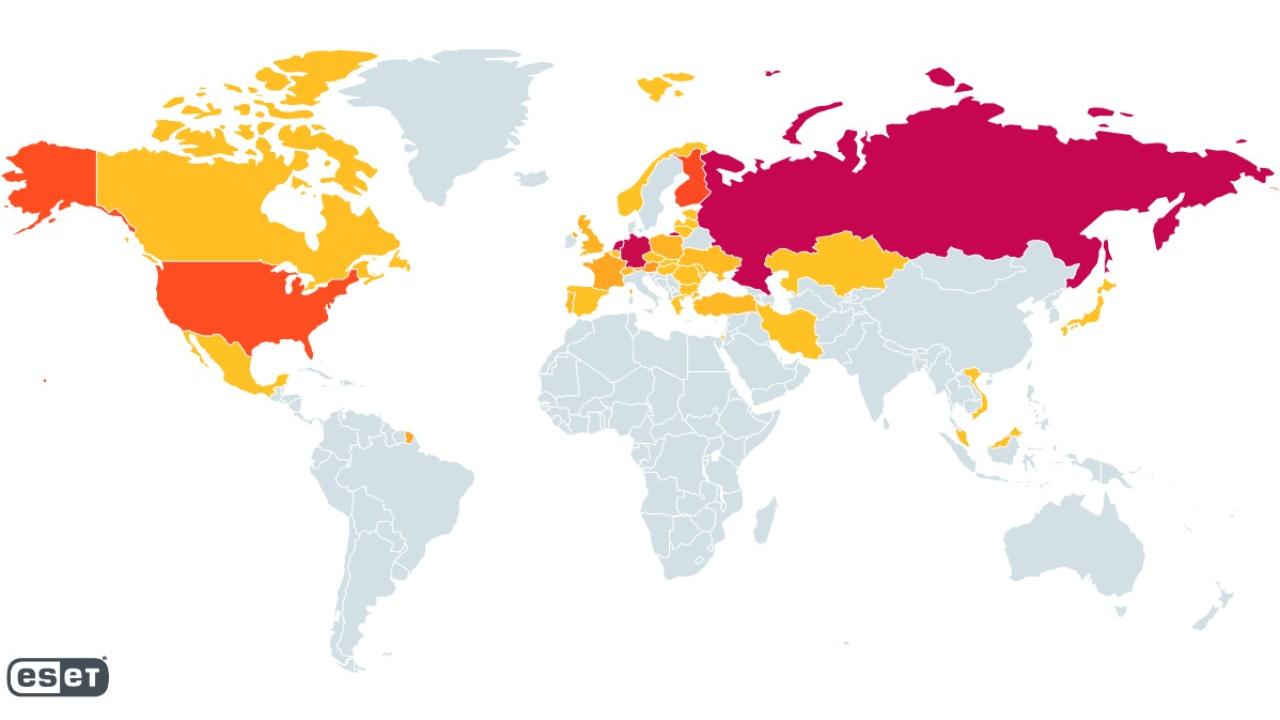

L'analisi ha rivelato l'utilizzo di oltre 1.000 indirizzi IP univoci sfruttati per ospitare i pannelli di controllo di RedLine. Il MaaS si basava su una serie di strumenti interconnessi, tutti scritti in linguaggio C#. Le versioni analizzate dagli esperti utilizzavano il framework Windows Communication Foundation (WCF) per la comunicazione tra i componenti, che ha fornito importanti informazioni per l'analisi dei componenti offuscati del malware.

Il pannello di controllo di RedLine fungeva da interfaccia per gli affiliati, offrendo funzionalità per gestire le campagne di infostealing fra cui la definizione dei dati da raccogliere, la creazione di campioni di malware, la visualizzazione e la gestione delle informazioni raccolte e l'integrazione con un bot Telegram per la vendita dei dati rubati. L'autenticazione al pannello di controllo avveniva tramite repository GitHub utilizzati come dead-drop resolver per i server di autenticazione. La rimozione di diversi repository in collaborazione con GitHub ha permesso di interrompere temporaneamente le operazioni di RedLine nell'aprile 2023.

I moduli di RedLine Stealer

Nel backend di RedLine sono stati individuati due moduli principali: RedLine.Nodes.DbController e RedLine.Nodes.LoadBalancer. Il primo gestiva i dati degli affiliati e delle pubblicità; il secondo fungeva da server e forniva la maggior parte delle funzionalità utilizzate dal pannello di controllo. Un terzo modulo, RedLine.MainServer - probabilmente predecessore dei due precedenti - combinava alcune delle loro funzionalità con un'interfaccia grafica per la gestione degli account degli affiliati e dei dati pubblicitari.

Dov’erano ospitati i pannelli di controllo RedLine

Dov’erano ospitati i pannelli di controllo RedLine

La creazione di campioni di malware avveniva tramite il modulo LoadBalancer, sfruttando una soluzione C# locale. Durante il processo di creazione, il codice sorgente veniva modificato per includere informazioni specifiche, come l'indirizzo del server di comando e controllo e un token di autenticazione. Successivamente, il file eseguibile veniva compilato, offuscato con Babel Obfuscator (per gli utenti con licenza a vita) e firmato con un certificato auto firmato.

L'analisi del modulo MainServer ha rivelato un'interfaccia grafica rudimentale che forniva all'operatore una panoramica delle vendite delle licenze e la possibilità di gestire gli account degli affiliati e i dati pubblicitari.

Nelle versioni successive del backend, le funzionalità di LoadBalancer e DbController sono state integrate in un nuovo modulo chiamato Nodes.Api che gestiva le richieste inviate sia ai server RedLine (fivto[.]online) che META (spasshik[.]xyz), confermando che i due infostealer condividevano gli stessi operatori.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici