Strategie di cybersecurity: una linea chiara per il 2025

Minacce cyber, threat intelligence e normative: i problemi e le soluzioni concrete per affrontare e vincere le sfide nel panorama di cybersecurity del 2025.

Acronis ha rafforzato la propria Threat Research Unit per incrementarne la capacità di ricerca e analisi e offrire ai clienti un puntuale e dettagliato studio delle minacce, insieme ai dati concreti per affrontarle. Il panorama è quello ben noto, complesso e in continua evoluzione in cui l’AI sta trasformando il modo di operare degli attaccanti e le aziende devono adottare un approccio proattivo per una difesa efficace. Per capire meglio l’importanza della threat intelligence in questo contesto e i temi di maggiore attenzione in questo momento, SecurityOpenLabs ha fatto una chiacchierata con Denis Valter Cassinerio, Senior Director and General Manager South EMEA di Acronis.

Una analisi mirata per aree geografiche

Uno dei punti di forza evidenziati da Cassinerio è l’analisi mirata per aree geografiche, con particolare attenzione alle cosiddette focus country, ossia quelle nazioni a livello internazionale da cui proviene il volume maggiore di dati. Tipicamente si tratta delle economie più moderne, che fanno da precursori di trend e il cui livello di telemetria consente di evidenziare fenomeni particolari. A tale proposito Cassinerio sottolinea che “la nostra telemetria ci consente di identificare pattern regionali. In Italia, per esempio, continuiamo a osservare un'alta incidenza di attacchi che sfruttano vulnerabilità note, spesso legate a infrastrutture critiche. Questo riflette la necessità di un approccio più strutturato alla gestione delle vulnerabilità, soprattutto in settori ad alta esposizione come l’energia e la sanità".

Denis Valter Cassinerio, Senior Director and General Manager South EMEA di Acronis

Denis Valter Cassinerio, Senior Director and General Manager South EMEA di Acronis

Malware e Intelligenza Artificiale

È proprio l’analisi del malware a portare in evidenza l’importanza dell’AI per i criminali informatici e le difficoltà di una difesa efficace. Un dato su tutti è iconico: “secondo i nostri dati di telemetria – spiega Cassinerio - un attacco malware ha una vita media di circa 2,3 giorni prima di scomparire. Questo indica una produzione estremamente veloce di nuove varianti di malware, un fenomeno che sta crescendo grazie anche all’utilizzo dell’AI".

Cassinerio descrive due categorie principali di utilizzo dell’AI nel contesto del malware. La prima riguarda la produzione di malware tramite AI sfruttando “kit che consentono a chiunque – anche a individui non esperti o senza particolari competenze tecniche – di sviluppare malware. Questo tipo di malware sfrutta vulnerabilità classiche, non presenta particolari innovazioni, ma la sua facilità di produzione ne aumenta enormemente la diffusione e consente ai criminali informatici di operare su scala più ampia e di accedere a mercati tecnicamente meno avanzati".

La seconda categoria, invece, è quella del malware intelligente, ossia capace di adattarsi all’ambiente in cui viene eseguito. Cassinerio lo descrive come un “malware che può disabilitare controlli di sicurezza, assumere identità privilegiate e disattivare backup, rendendo gli attacchi ransomware ancora più coercitivi. In molti casi, il malware reagisce attivamente alle difese implementate, aumentando il livello di pericolo. Questo tipo di intelligenza consente agli attaccanti di colpire in modo più mirato ed efficace".

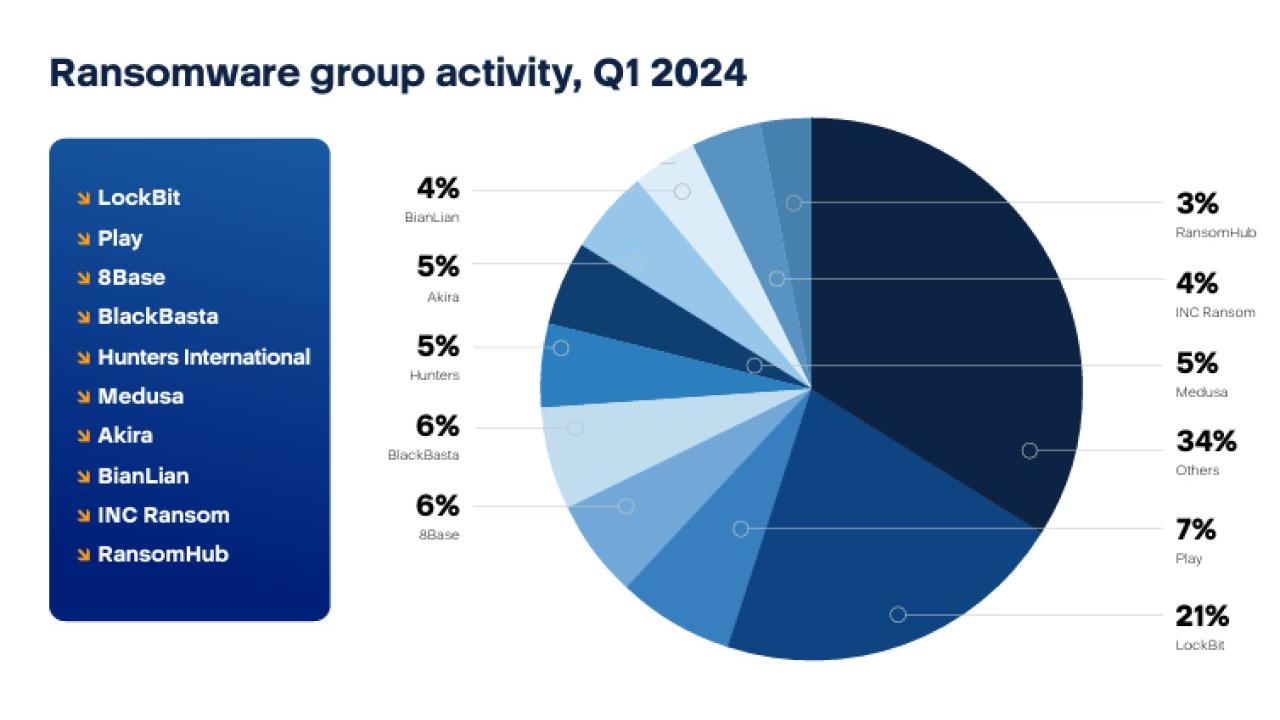

Proprio riguardo al ransomware, resta fra le minacce in fase evolutiva più interessante. Come spiega Cassinerio, “è interessante notare che, nonostante [il ransomware, N.d.R.] rimanga una minaccia significativa, il pagamento del riscatto da parte delle vittime è in diminuzione grazie a una maggiore consapevolezza sull’importanza di adottare soluzioni di sicurezza robuste. Tuttavia, il ransomware continua a essere visibile perché rappresenta un potente strumento di marketing per i gruppi criminali. Attacchi di successo contro aziende importanti sono utilizzati come prova di forza per attirare nuovi affiliati e risorse”. Il contrasto al ransomware sta quindi iniziando a sortire gli effetti sperati, anche se la lotta è tutt’altro che semplice perché i gruppi maggiori, come per esempio LockBit, dimostrano una forte resilienza.

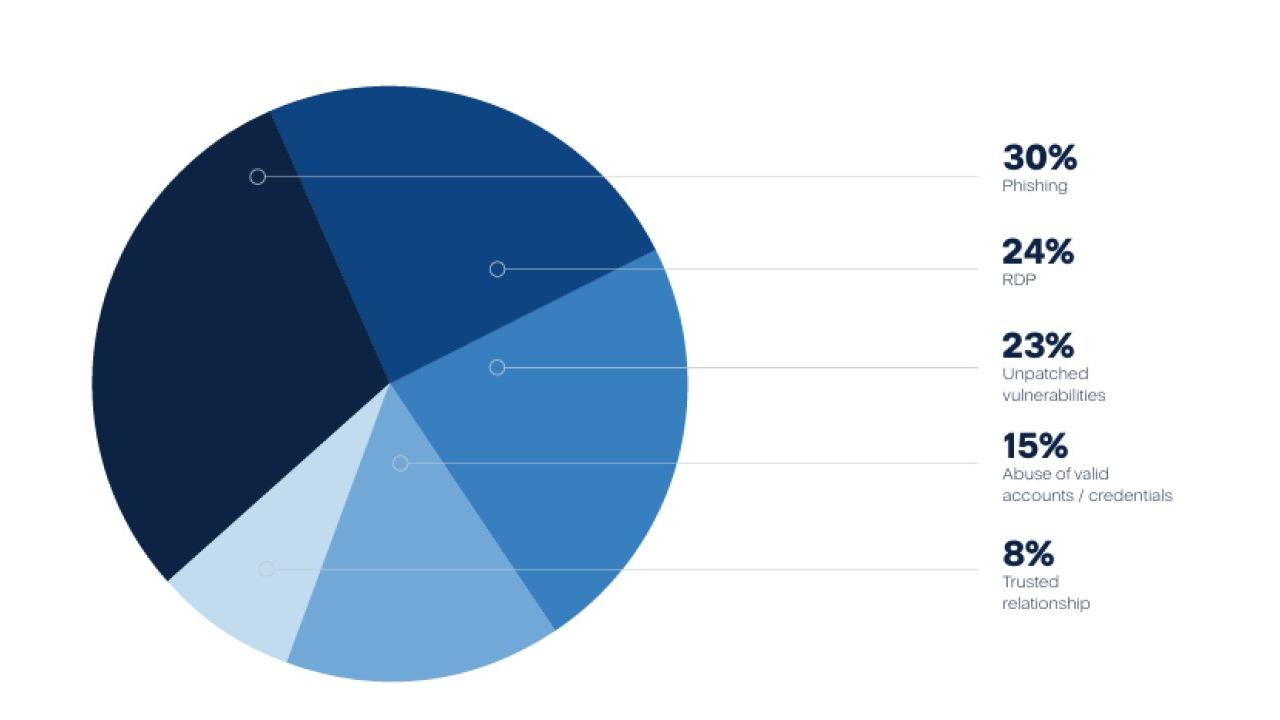

Malware e ransomware hanno un comune denominatore: il phishing, che rimane uno dei vettori di attacco principali. Cassinerio spiega che “grazie all’AI, le campagne di phishing sono diventate molto più sofisticate e credibili, con localizzazioni e contenuti che risultano estremamente accurati rispetto al passato”.

Non solo malware

I malware non sono l’unica minaccia da cui si devono difendere istituzioni e aziende. Cassinerio ricorda infatti che “anche gli attacchi basati su protocolli RDP non sicuri continuano a rappresentare una minaccia significativa” e questo è inquietante perché si tratta di tecniche di attacco ben note, che vanno a colpire pratiche obsolete da rimpiazzare con approcci più sicuri e moderni.

Un altro elemento interessante è l’utilizzo di PowerShell e altre tecniche fileless negli attacchi. Ricordiamo che si tratta di metodologie d’attacco particolarmente insidiose perché non si basano su file malevoli, ma sull’impiego di strumenti legittimi già presenti e in uso all’interno delle infrastrutture target. In questi casi l’attività di contrasto passa necessariamente per soluzioni di sicurezza avanzate capaci di identificare i cosiddetti Indicatori di Compromissione (IoC) o di rilevare comportamenti anomali mediante monitoraggio comportamentale e machine learning.

Gli obiettivi degli attaccanti

Come spesso sottolineato, la vittimologia degli attacchi cyber è cambiata negli ultimi anni. Un tempo l’obiettivo primario dei criminali informatici erano le infrastrutture aziendali. Con la dissoluzione del perimetro aziendale dovuto alla trasformazione digitale, l’identità è di fatto diventata il nuovo perimetro: la vittima ideale degli attacchi è divenuta la persona singola, il dipendente. Lo sarà ancora a lungo, ma un altro profilo sta diventando altrettanto gettonato: quello dell’MSP, nel paradigma degli attacchi alla supply chain.

Tecniche di attacco contro gli MSP

Tecniche di attacco contro gli MSP

Come ha spiegato Cassinerio, "gli MSP gestiscono infrastrutture critiche per conto di numerose aziende, il che li rende obiettivi ideali per gli attacchi alla supply chain”. Il nesso è presto fatto: prendere possesso dei sistemi di un MSP significa avere accesso per estensione a tutti i suoi clienti, con una moltiplicazione esponenziale del numero di vittime e delle possibilità di guadagno.

Ecco il motivo per il quale Cassinerio evidenzia che, con l’entrata in vigore della normativa NIS2 (su cui torneremo più avanti), gli MSP saranno chiamati a implementare misure di sicurezza più rigorose, insieme a un cambio di mentalità ormai indispensabile. “Nel report forniamo raccomandazioni specifiche per migliorare le loro difese, inclusa l’adozione di tecnologie come EDR e XDR per una gestione più efficace degli incidenti" ribadisce Cassinerio.

Il report Acronis propone dati molto interessanti proprio in relazione al coinvolgimento degli MSP. Dall’analisi per aree geografiche emerge chiaramente che “ci sono alcuni paesi, come per esempio gli Stati Uniti, in cui gli MPS sono particolarmente esposti. Il motivo è che in quella regione il livello di maturità degli MSP è più alto rispetto ad alcune aree europee”. In altre parole, siamo di fronte a un trend che è destinato ad arrivare anche nel Vecchio Continente e su cui è necessario farsi trovare pronti.

Stringendo il campo alla nostra area, è poi evidente che una delle tecniche di attacco più gettonate contro gli MSP sono proprio il sopraccitato PowerShell, lo sfruttamento di protocolli non sicuri o le misconfigurazioni dei prodotti (specie quelli Microsoft). Per questo il report consiglia agli MSP di attivare l'autenticazione multi-fattore e di attivare backup immutabili a tutela di sé stessi e dei propri clienti.

Le grandi organizzazioni, come banche e multinazionali, hanno migliorato notevolmente le proprie difese, mentre sono ancora indietro le piccole e medie imprese. “Questo è il motivo per cui il ruolo degli MSP è destinato a trasformarsi in quello degli MSSP (Managed Security Services Providers), capaci di offrire servizi di sicurezza più avanzati - precisa Cassinerio, che aggiunge - Stiamo lavorando con i nostri partner proprio per rafforzare le loro capacità, fornendo strumenti e piattaforme aggiornate che rispondano alle dinamiche innovative di attacco che stiamo osservando”.

Focus sull’Italia

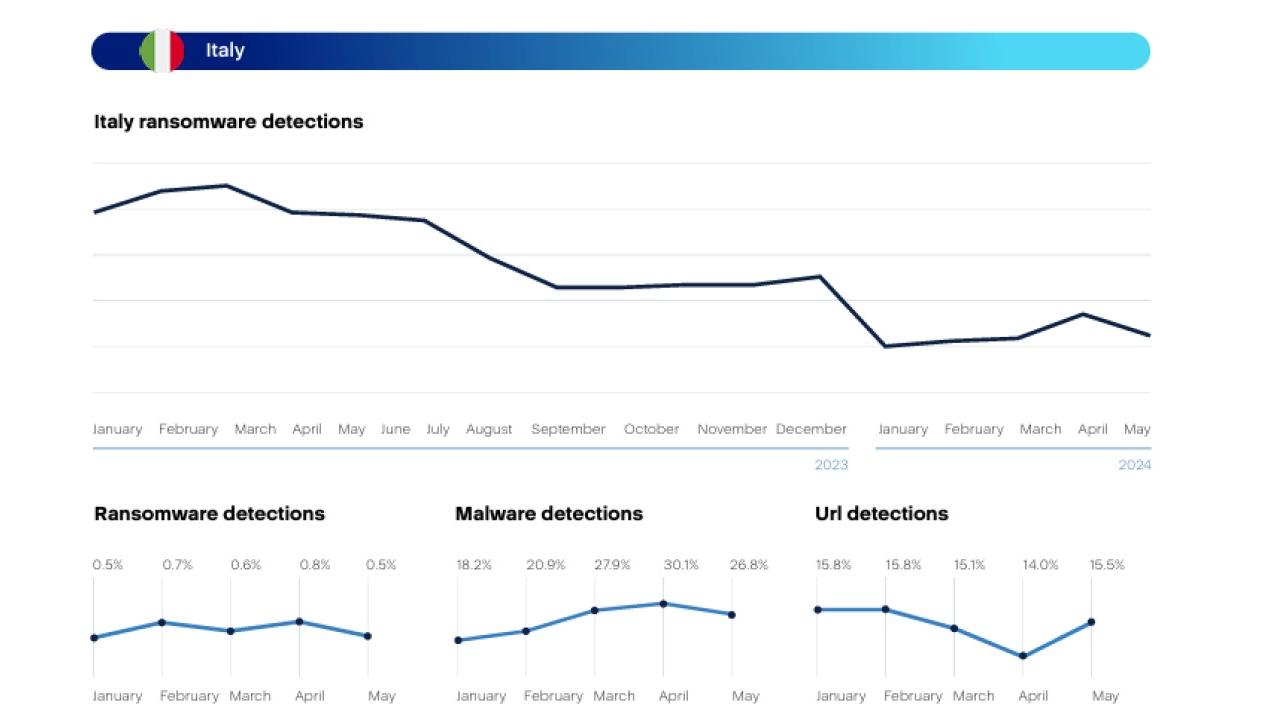

Cassinerio ha evidenziato una serie di dati interessanti che emergono sia dalla telemetria specifica dell’Italia sia da quella internazionale. Il primo punto che sottolinea il manager è un aumento del tasso di detection, che è passato dal 5,6% di gennaio 2024 al 6,9% nelle ultime rilevazioni. Cassinerio commenta che “questo indica una costante crescita dell’esposizione al rischio, anche se in maniera più moderata rispetto ad altri paesi. Infatti, se confrontiamo questi dati con realtà come la Spagna, vediamo un cambiamento dal 2,9% al 3,5%. Questo significa che l’Italia, purtroppo, continua ad essere prese di mira”.

Ci sono poi delle country che risultano particolarmente vulnerabili, sempre secondo la telemetria di Acronis: sono quelle in cui ci sono poche aree di difesa efficaci. “In altre parole, sottolinea Cassinerio - mancano comportamenti adeguati per mitigare i rischi e questo lascia le organizzazioni più esposte. Se guardiamo i dati normalizzati, che tengono conto dell’impatto degli attacchi sull’economia, possiamo osservare che, purtroppo, l’Italia rimane tra i paesi più colpiti”.

La situazione è altrettanto preoccupante se si parla di ransomware. “Ci sono diverse famiglie di ransomware che continuiamo a monitorare, tra cui spicca LockBit, che dominano per diffusione. Il problema è che in paesi come l’Italia e la Spagna sta diventando sempre più evidente un approccio da parte dei criminali informatici imperniato su attacchi più frequenti, con richieste di riscatto più contenute” precisa Cassinerio. Anche dal punto di vista delle percentuali di impatto, l’Italia mostra una esposizione al rischio ransomware significativa, soprattutto nel segmento PMI, in cui spesso mancano sistemi adeguati per una protezione efficace. In questi casi Cassinerio parla infatti di rischio estremamente alto.

Un altro dato interessante riguarda l’andamento delle detection. Cassinerio spiega che “per quanto riguarda il ransomware, la diffusione rimane più o meno costante, ma stiamo osservando una crescita delle rilevazioni di malware. Questo include anche l’aumento degli URL malevoli, che hanno avuto un picco ad aprile per poi tornare, nella seconda metà dell’anno, ai livelli di gennaio. Confrontando questi dati con quelli di paesi della stessa area geografica, possiamo notare che - nonostante qualche variazione - l’Italia continua a essere tra le nazioni più colpite. La nostra telemetria mostra inoltre che la capacità dei cybercriminali di diffondere il malware sta diventando sempre più sofisticata”.

Raccomandazioni

Le raccomandazioni riflettono quanto esposto finora. Il primo elemento cruciale è il patching dei sistemi, che è essenziale per ridurre il rischio e chiudere le finestre di attacco. Per le aziende, soprattutto per gli MSP che offrono servizi gestiti, diventa fondamentale implementare soluzioni di assessment delle vulnerabilità e gestire il patching in modo sistematico. Cassinerio aggiunge che “nella piattaforma Acronis, ad esempio, abbiamo dato grande importanza a queste componenti, poiché sono elementi chiave per mitigare il rischio. Suggeriamo quindi alle aziende italiane di prestare particolare attenzione a questi aspetti non solo per ridurre l’esposizione, ma anche per implementare un livello di sicurezza che possa realmente fare la differenza".

Resta poi la questione del phishing, che continua a rappresentare uno degli elementi centrali delle minacce attuali. “La protezione contro URL malevoli, unita ai sistemi di difesa delle email già integrati nelle nostre piattaforme, è fondamentale, ma non basta. I Security Awareness Training devono essere implementati con la massima priorità possibile per rafforzare le difese umane e migliorare la preparazione degli utenti. Solo così possiamo ridurre l’efficacia dei tentativi di phishing, che continuano a evolversi in sofisticazione. È imperativo lavorare su questo fronte” sottolinea Cassinerio.

Un altro aspetto rilevante è rappresentato dalle configurazioni dei sistemi, spesso trascurate, in particolare in ambito Microsoft. “Gli errori di configurazione sono ancora troppo comuni, nonostante il loro impatto critico sulla sicurezza. Abbiamo in programma di introdurre ulteriori strumenti di analisi per il controllo delle configurazioni corrette nella nostra piattaforma, con particolare attenzione a quelle legate all’ecosistema Microsoft – anticipa Cassinerio - La gestione di queste configurazioni richiede competenze specifiche che molte aziende italiane, come quelle manifatturiere, spesso non possiedono internamente. Il ruolo degli MSP diventa quindi essenziale non solo per garantire la corretta configurazione, ma anche per offrire supporto gestionale continuo”.

Gli attacchi stanno diventando sempre più sofisticati e non mirano più solo al ransomware: gli attaccanti preferiscono ottenere credenziali di alto livello, come quelle di un IT manager o di un amministratore, per potersi muovere indisturbati all'interno delle reti, cercando informazioni preziose o sfruttando vulnerabilità. In questo scenario sono cruciali la protezione delle password e l’adozione della multifactor authentication per contrastare questa tendenza.

Normative e progresso culturale

Fin qui abbiamo parlato di protezione tecnologica, ma la cybersecurity va oltre quest’ambito perché una difesa efficace chiama in causa obbligatoriamente i temi della resilienza digitale e sociale. Cassinerio sottolinea come “l’adozione di normative come la NIS2 rappresenta un punto di svolta, evidenziando l’importanza di difendere non solo le infrastrutture critiche ma anche le realtà essenziali e le piccole imprese. Questo è fondamentale per rendere più sicuro il nostro tessuto economico e sociale, sia in Italia che all’estero”.

Detto questo, come emerso anche al Cybertech stiamo assistendo a un miglioramento della consapevolezza generale. Il focus sulla cybersecurity è finalmente al centro dell’attenzione, ma non è sufficiente. Cassinerio sottolinea infatti che bisogna colmare il gap tra consapevolezza e azione concreta, attuando un cambiamento culturale profondo, guidato da norme e pratiche condivise a livello internazionale. "A livello globale gli esperti di cybersecurity sanno cosa fare, quindi il problema non è la mancanza di conoscenza, ma la mancanza di coordinamento" ha spiegato il manager. “Coordinamento che è essenziale per unire le forze del pubblico e del privato in una direzione comune, e ciò avviene solo attraverso enforcement normativi chiari e condivisi”.

Un esempio di questa trasformazione è la direttiva NIS2. Cassinerio spiega che "con la NIS2 siamo riusciti a fare qualcosa di straordinario: cedere parte della sovranità nazionale in ambito cyber. Questo è cruciale, perché la direttiva impone una gestione unificata del rischio, la condivisione delle informazioni e la creazione di meccanismi resilienti di difesa". Questo approccio basato su pratiche comuni rappresenta un passo avanti significativo nel cambiamento della cultura cybersecurity sia a livello organizzativo che personale.

L’impatto della NIS2 non si limita agli aspetti tecnici ma abbraccia un cambiamento più ampio: "stiamo assistendo a una trasformazione culturale che parte dall’alto, con norme internazionali che influenzano progressivamente la cultura personale e organizzativa" ha spiegato Cassinerio, precisando che però non basta fermarsi al recepimento normativo perché "il cambiamento vero avverrà con la piena implementazione delle direttive. Le imprese devono comprendere che la cybersecurity non è più una questione di pezzi singoli, ma un processo integrato di gestione del rischio".

In quest’ottica diventa fondamentale lavorare a stretto contatto con specialisti e rivedere le priorità di spesa perché "l’amministratore delegato e il board diventano direttamente responsabili della cybersecurity. È un cambio di paradigma che le aziende devono ancora assimilare del tutto, ma che diventerà inevitabile man mano che le normative spingeranno verso una maggiore responsabilità".

È questo che s’intende come cambiamento culturale necessario, ed è qualcosa che è già avvenuto in passato, per esempio con il GDPR, che ha portato maggiore responsabilità nella gestione dei dati privati, riducendo pratiche di marketing invasive. "Con il GDPR abbiamo dimostrato che le normative possono guidare un cambiamento culturale. Con la NIS2 ci aspettiamo un impatto simile, ma su una scala più ampia e con implicazioni più profonde per la cybersecurity" ha osservato Cassinerio.

Sopra abbiamo accennato al tema della sovranità digitale. Cassinerio lo ha trattato in maniera approfondita sottolineando i rischi di un approccio troppo nazionalistico: "il voler sviluppare software esclusivamente a livello nazionale è un errore. La sovranità digitale deve basarsi su certificazioni e standard condivisi, non su isolamenti tecnologici". In questo contesto è pertanto auspicabile una maggiore armonizzazione normativa a livello europeo: "abbiamo ancora sistemi di certificazione diversi tra i Paesi UE - denota Cassinerio. Questo aumenta i costi e riduce l’efficienza complessiva del mercato cyber. È fondamentale lavorare per unificare i quadri normativi e creare standard europei condivisi".

Sul piano nazionale, invece, resta la necessità di una maggiore collaborazione tra aziende, governi e organizzazioni: "serve un quadro normativo che faciliti lo scambio di informazioni tra i CSIRT nazionali e le aziende. Solo con una visione più aperta e integrata possiamo garantire una protezione efficace contro le minacce".

Chiudiamo con una nota positiva: guardando al futuro, Cassinerio è fiducioso: "siamo in un momento di rivoluzione culturale cyber. Non ce ne stiamo rendendo del tutto conto, ma la cessione di sovranità e l’adozione di approcci internazionali ci stanno portando a un punto di svolta. Ora è il momento di agire, tutti insieme, per rendere la sicurezza informatica non solo un obbligo normativo, ma un valore intrinseco della società digitale”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici