Patch Tuesday dicembre 2024: Microsoft chiude 71 falle, una Zero-Day

L’ultimo Patch Tuesday del 2024 vede la risoluzione da parte di Microsoft di una sola falla Zero-Day, già attivamente sfruttata. Le falle critiche sono 16.

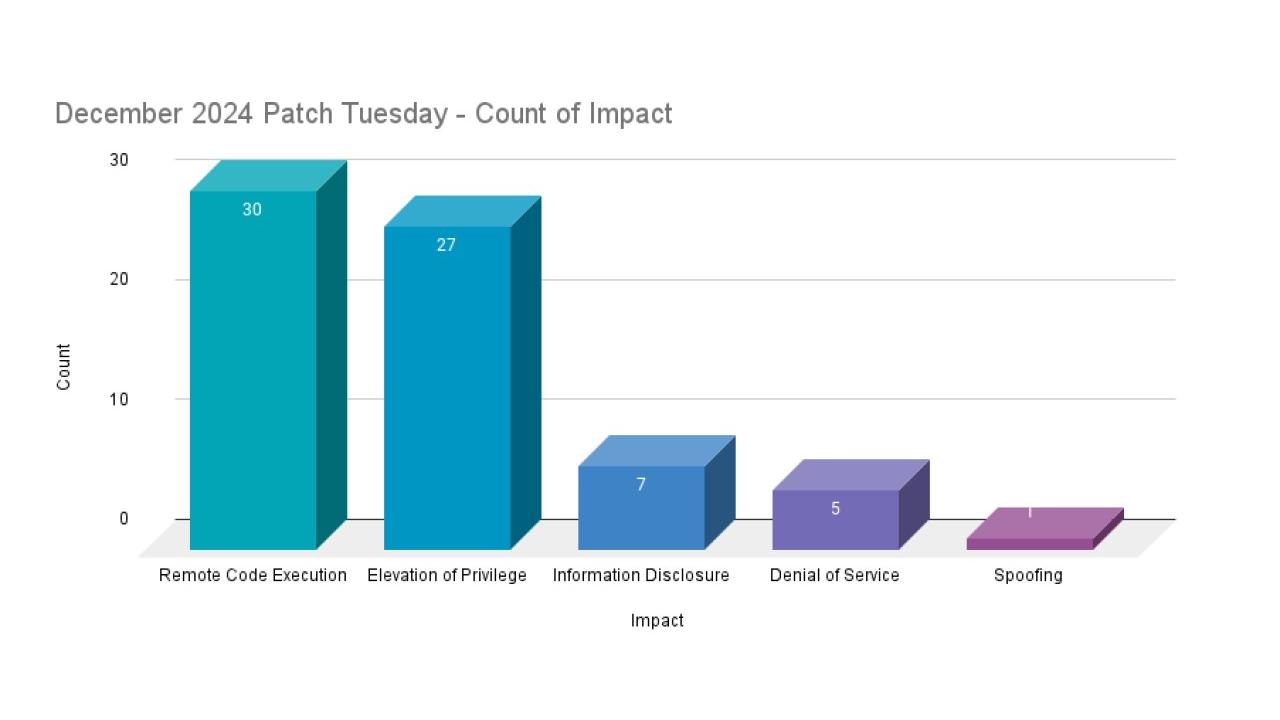

Nel consueto appuntamento con il Patch Tuesday, Microsoft ha pubblicato aggiornamenti di sicurezza per 71 vulnerabilità, di cui una zero-day attivamente sfruttata. Le falle critiche chiuse nella tornata di dicembre 2024 sono state 16, tutte relative all’esecuzione di codice da remoto, oltre a 27 bug di varia gravità relativi alla escalation dei privilegi

Lo zero-day

Come sempre concentriamo l’attenzione sui problemi che, almeno sulla carta sembrano i più gravi. La vulnerabilità che è già attivamente sfruttata è monitorata con la sigla CVE-2024-49138 ed è legata all'acquisizione di privilegi più elevati nel driver Common Log File System di Windows. Ha un punteggio CVSS relativamente basso (7.8 su 10), ma richiede l’immediata installazione della patch perché gli attaccanti la stanno già sfruttando, anche se Microsoft non ha fornito dettagli sulle modalità di sfruttamento, a tutela degli utenti.

Le falle critiche

Proseguendo in ordine di importanza, sono considerate critiche le vulnerabilità monitorate con le sigle CVE-2024-49118 e CVE-2024-49122, entrambe di tipo RCE e relative a Message Queuing (MSMQ). A entrambe è stato assegnato un punteggio CVSS di 8.1. Microsoft reputa che uno sfruttamento riuscito di queste falle permetterebbe a un attaccante di vincere una race condition – un malfunzionamento di cui l’attaccante approfitta.

Crediti immagine: Tenable

Crediti immagine: Tenable

Microsoft reputa la CVE-2024-49122 a "Sfruttamento più probabile" e la CVE-2024-49118 a "Sfruttamento meno probabile" perché in questo secondo caso la race condition deve verificarsi "durante l'esecuzione di un'operazione specifica che si ripete a bassa frequenza sul sistema di destinazione". Tenable sottolinea che per rendere un sistema vulnerabile è necessario aggiungere e abilitare il servizio MSMQ, comunemente denominato "Message Queueing", che viene eseguito sulla porta TCP 1801.

C’è poi un trenino di falle critiche che sono state accorpate perché tutte di tipo RCE e relative al Servizi Desktop remoto di Windows. Nello specifico, sono le CVE-2024-49106, CVE-2024-49108, CVE-2024-49115, CVE-2024-49116, CVE-2024-49119, CVE-2024-49120, CVE-2024-49123, CVE-2024-49128 e CVE-2024-49132 e hanno tutte punteggi CVSS di 8.1. Tranquillizza relativamente il fatto che uno sfruttamento riuscito di queste falle è complesso e richiede che l’attaccante attivi una race condition al fine di "creare uno scenario use-after-free" che potrebbe portare all'esecuzione di codice arbitrario. Considerato lo scenario, Microsoft ha valutato che queste vulnerabilità sono rischio meno probabile di sfruttamento.

Vale la pena ricordare che i punteggi di gravità non sono l’unico parametro per la valutazione del rischio di una vulnerabilità e per la prioritizzazione del patching: il contesto operativo, l’infrastruttura di rete e altre criticità sono da considerare attentamente nel corso di un lavoro di vulnerability assessment che dev’essere condotto con il supporto di professionisti e in maniera continuativa.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici