Attacchi cyber sempre più difficili da rilevare

L’abuso di strumenti legittimi a scopo malevolo è stato protagonista degli attacchi analizzati da Sophos nella prima metà del 2024.

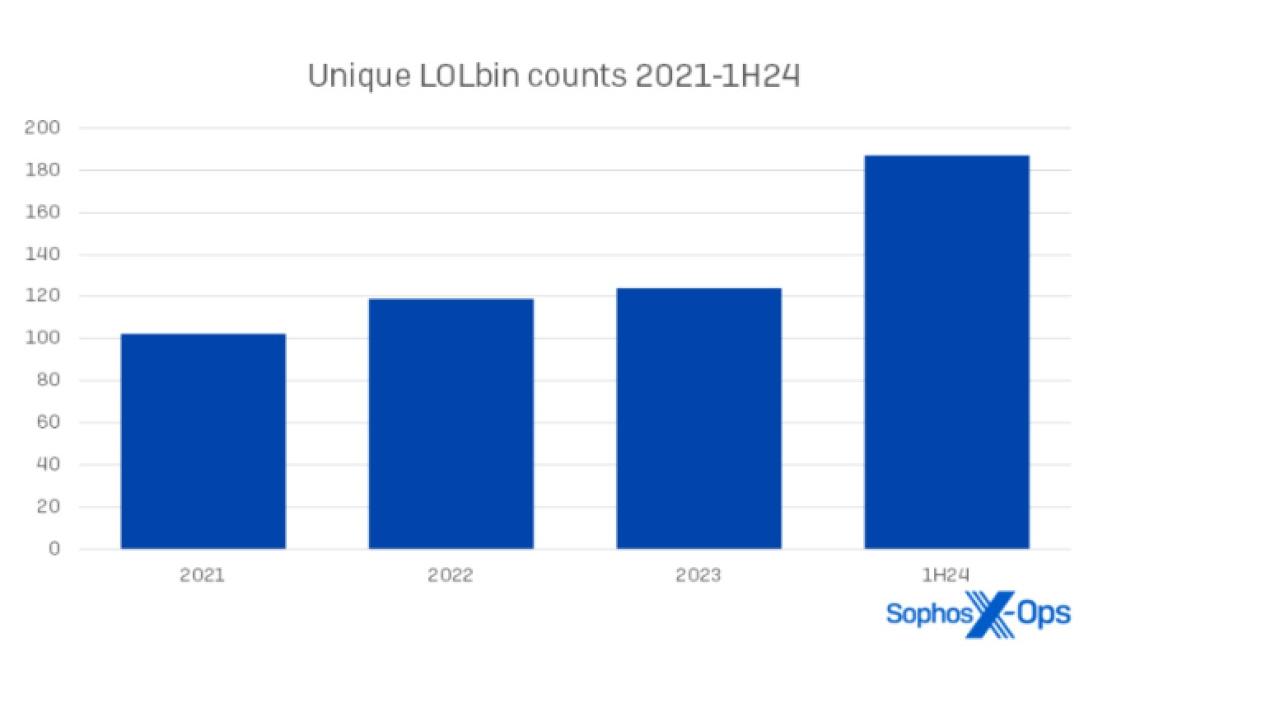

Nella prima metà del 2024 gli attacchi che hanno fatto uso di file binari Living off the Land (LOLbins) sono aumentati del 53% rispetto al 2023 e dell’83% rispetto al 2021. Il dwell time si è mantenuto stabile, mentre gli attacchi contro Active Directory sono stati agevolati da versioni obsolete. Sono questi alcuni dei dati di maggiore interesse contenuti nel Sophos Active Adversary Report 2024, che offre una visione dettagliata dei comportamenti e delle tecniche adottate dai cybercriminali nel periodo di analisi.

Basato su quasi 200 casi di Incident response gestiti dai team Sophos X-Ops IR e MDR, questo report mette in luce tendenze preoccupanti. Partiamo proprio dal caso dei sopraccitati LOLbins: la sigla identifica lo sfruttamento di applicazioni e strumenti legittimi presenti nei sistemi Windows per condurre attività malevole che non destano sospetti. Indisturbati, gli attaccanti analizzano i sistemi target e mantengono la persistenza senza generare allarmi. Un esempio classico è costituito dall’abuso del Remote Desktop Protocol (RDP), anche se in generale è la fiducia implicita degli amministratori di sistema nei tool Microsoft ad essere motivo di preoccupazione: l’atteggiamento corretto dovrebbe essere di vigilanza costante e di analisi contestuale degli eventi di rete.

Ransomware

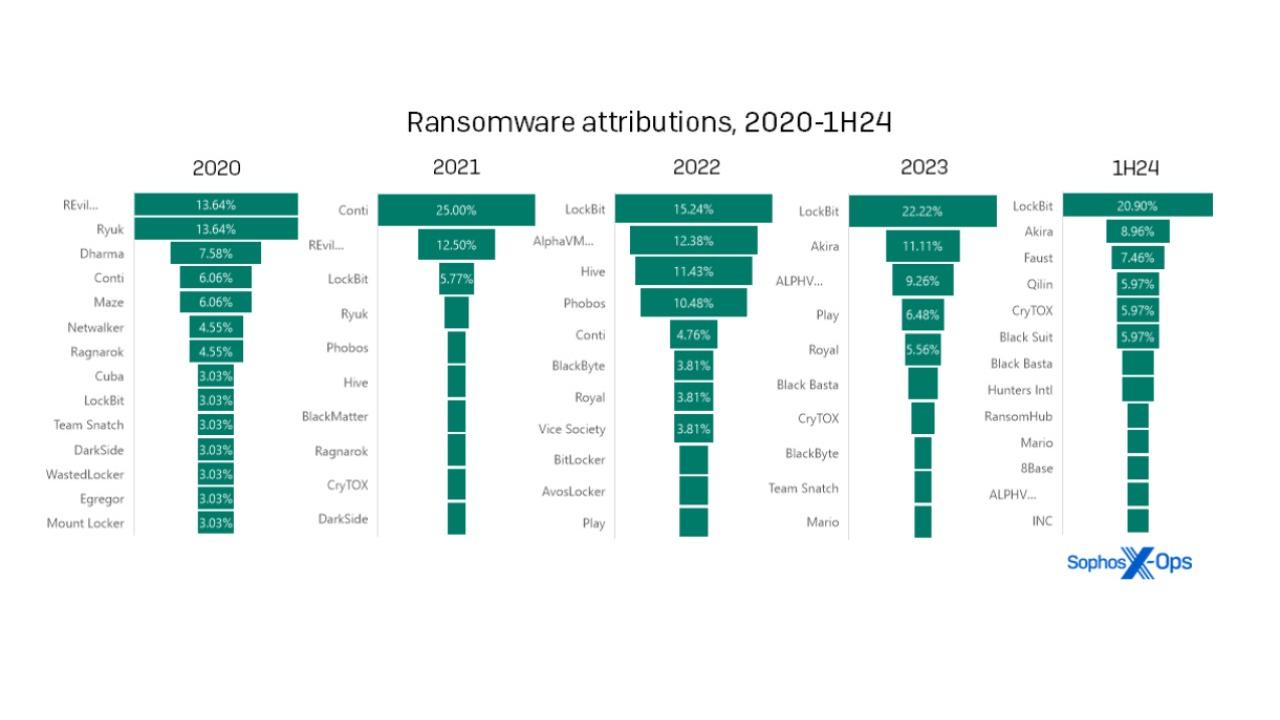

Un altro elemento chiave del report riguarda il ransomware. Nonostante a febbraio 2024 le Forze dell’Ordine abbiano neutralizzato parte dell’infrastruttura del gruppo LockBit, le attività che fanno capo a questo gruppo restano quelle più presenti nelle analisi degli attacchi. Più nello specifico, LockBit risulta responsabile del 21% delle infezioni registrate nella prima metà dell’anno, a dimostrazione della sua resilienza e della capacità di adattamento di questo (come di altri) gruppo ransomware.

Il report approfondisce anche le cause originarie degli attacchi. Nella stragrande maggioranza dei casi la catena di infezione parte con la compromissione delle credenziali (responsabile del 39% dei casi analizzati), che è in calo rispetto al 56% del 2023, ma continua tutt’oggi a costituire un punto critico per la sicurezza aziendale. Il tipo di incidente più frequente nei casi gestiti dal team Sophos MDR riguarda invece le violazioni di rete: un dato che sensibilizza sulla necessità di rafforzare le difese contro i movimenti laterali che sfruttano le vulnerabilità di rete.

Come accennato sopra poi, il tempo di permanenza (dwell time) mediano degli attaccanti nei sistemi si è mantenuto stabile a circa otto giorni, ma grazie all’intervento del team MDR si può scendere a un solo giorno per tutte le tipologie di incidente e a tre giorni per gli attacchi ransomware. Da qui l’importanza di un monitoraggio continuo e di una risposta rapida per mitigare i danni causati dagli attacchi.

Active Directory

Un ultimo aspetto peculiare emerso dal report riguarda i server Active Directory (AD). Dalle analisi di Sophos emerge che i sistemi più frequentemente colpiti sono versioni ormai obsolete, come AD 2019, 2016 e 2012. Circa il 21% dei server AD colpiti si trova già in una versione EoL (End of Life), rimarcando l’urgenza di aggiornare le infrastrutture IT per garantire la sicurezza e la continuità operativa per non agevolare i cybercriminali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici