Salt Typhoon: il cyberspionaggio che minaccia le telco

Vectra AI svela l'attacco di Salt Typhoon: un sofisticato gruppo di cyberspionaggio che compromette le reti telco di decine di Paesi in tutto il mondo.

Si chiama Salt Typhoon il gruppo di cyberspionaggio protagonista di un sofisticato attacco informatico scoperto e analizzato dagli esperti di Vectra AI, che lo descrivono come una “tempesta silenziosa” in virtù della sua capacità di elusione, del livello di sofisticazione tecnica e della scala senza precedenti.

Andando per ordine, Salt Typhoon è un gruppo noto per il suo focus su obiettivi strategici legati a entità governative, infrastrutture critiche o organizzazioni che gestiscono dati sensibili. L’attacco oggetto di studio ha permesso agli attaccanti di ottenere un accesso prolungato e pressoché invisibile ai sistemi delle vittime, compromettendo reti di telecomunicazioni per condurre operazioni di spionaggio.

L’importanza delle telco

L’aspetto che preoccupa maggiormente è riallacciato proprio alla strategicità degli attacchi direzionati contro le Telco, infrastrutture critiche che costituiscono la spina dorsale della società moderna. In particolare, un attacco riuscito può permettere di intercettare comunicazioni sensibili relative ad attività governative, strategie aziendali, informazioni personali e altro. Può essere un punto di partenza privilegiato per interrompere servizi essenziali con ripercussioni sull'economia, sulla sicurezza pubblica e sulle capacità di risposta alle emergenze, in un quadro di esistente o potenziale futura guerra cibernetica.

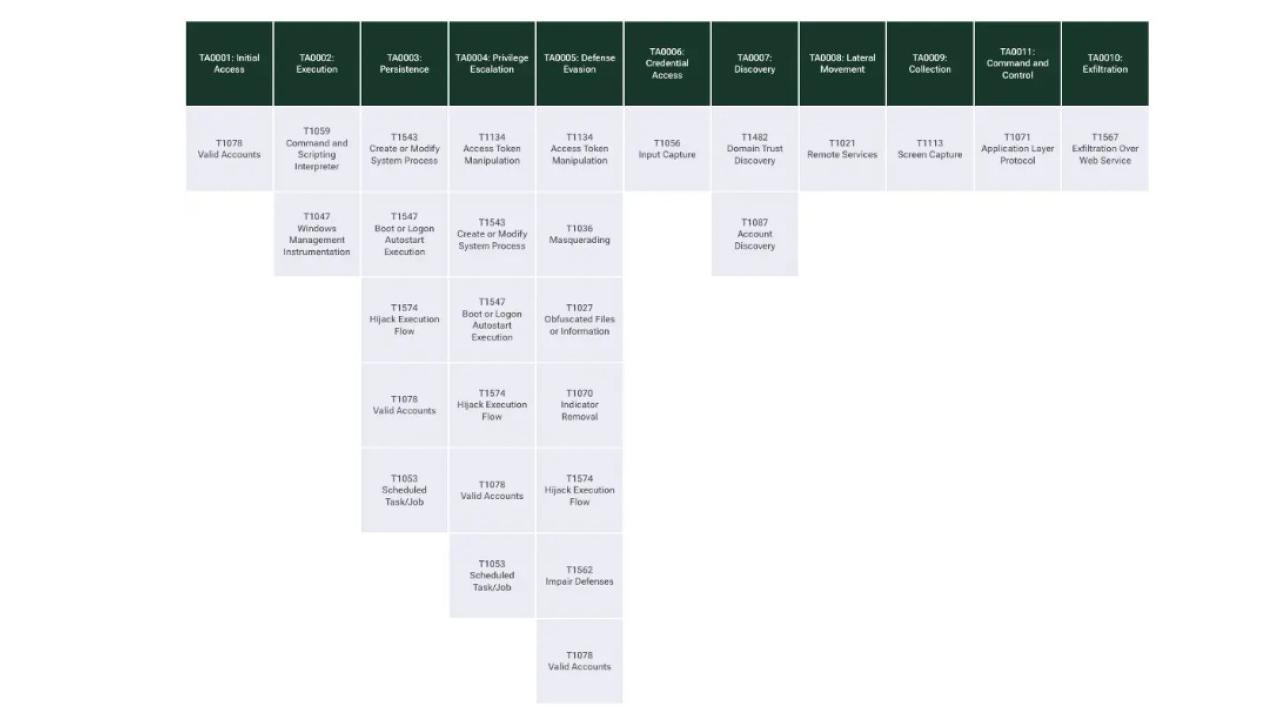

TTP usati da Salt TyphoonOppure, come nel caso dell’attività intercettata, può sottendere alla creazione di piattaforme di spionaggio a lungo termine. La portata della minaccia pertanto va ben al di là di un rischio per i fornitori di telecomunicazioni, perché nel caso specifico l’operazione ha preso di mira infrastrutture di telecomunicazioni in decine di Paesi.

TTP usati da Salt TyphoonOppure, come nel caso dell’attività intercettata, può sottendere alla creazione di piattaforme di spionaggio a lungo termine. La portata della minaccia pertanto va ben al di là di un rischio per i fornitori di telecomunicazioni, perché nel caso specifico l’operazione ha preso di mira infrastrutture di telecomunicazioni in decine di Paesi.

Una minaccia persistente e sofisticata

Il modus operandi di Salt Typhoon si caratterizza per la sua capacità di passare inosservato, sfruttando tecniche avanzate di elusione e strumenti progettati per confondersi con il traffico di rete legittimo. Una delle peculiarità più inquietanti dell’attacco è la capacità del gruppo di sfruttare vulnerabilità esistenti e configurazioni errate per ottenere accesso iniziale ai sistemi delle vittime. Da qui, poi, gli attaccanti attuano movimenti laterali che permettono loro di espandere la propria presenza a macchia d’olio nella rete compromessa.

L’analisi condotta da Vectra rivela inoltre un approccio paziente e metodico: dopo aver ottenuto un punto d'appoggio iniziale, Salt Typhoon ha messo in atto tattiche avanzate per l’escalation dei privilegi e per stabilire un controllo persistente sui sistemi compromessi, grazie all’impiego di malware personalizzato, progettato per mimetizzarsi con i processi legittimi delle telco.

Abbiamo accennato alle tecniche di offuscamento; più nello specifico, gli attaccanti hanno abilmente imitato il comportamento legittimo degli utenti della rete, rendendo estremamente difficile per i sistemi di difesa identificare le attività malevole. Inoltre, il gruppo ha dimostrato una conoscenza approfondita delle infrastrutture di telecomunicazioni, sfruttando protocolli di rete per spostare dati e comunicare con i propri server di comando e controllo.

Una ulteriore strategia adottata dagli attaccanti è stata l'impiego di tecniche Living-off-the-Land (LotL), ossia dell’abuso di strumenti già presenti nelle reti target per evitare di attirare l'attenzione, riducendo il rischio di detection e limitando il numero di tracce digitali lasciate dalle attività malevole.

La persistenza è stata l’altro elemento chiave dell’attacco di Salt Typhoon. Il gruppo ha implementato meccanismi per il ripristino dell'accesso anche dopo operazioni di bonifica parziale da parte delle vittime, mediante l’impiego di backdoor e la creazione di account utente malevoli che replicano quelli legittimi.

Come difendersi

Per contrastare minacce di questo tipo, gli esperti della CISA raccomandano di esaminare attentamente qualsiasi modifica alla configurazione dei dispositivi di rete e di attivare soluzioni per il monitoraggio dei flussi, oltre che funzionalità di cattura dei pacchetti. Vectra, mediante la tecnologia Attack Signal Intelligence, applica tecniche di rilevamento e correlazione comportamentale basate sull'AI fornendo ai team di sicurezza una visibilità completa sull'attività di rete e sul comportamento degli utenti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici