APT Lazarus affila le armi e usa un nuovo malware

In occasione di una campagna contro obiettivi del settore nucleare, l’APT nord coreano Lazarus ha messo in campo un nuovo tipo di malware modulare e inedite tattiche per aggirare le difese.

I ricercatori di Kaspersky hanno recentemente individuato una evoluzione di Operation DreamJob, la campagna informatica attribuita al gruppo APT Lazarus, che da cinque anni è attiva contro infrastrutture critiche e obiettivi di interesse per la Corea del Nord. Per chi non ricordasse, si tratta della campagna divenuta celebre per le false opportunità di lavoro con il cui pretesto gli attaccanti avevano contattato dipendenti delle aziende target.

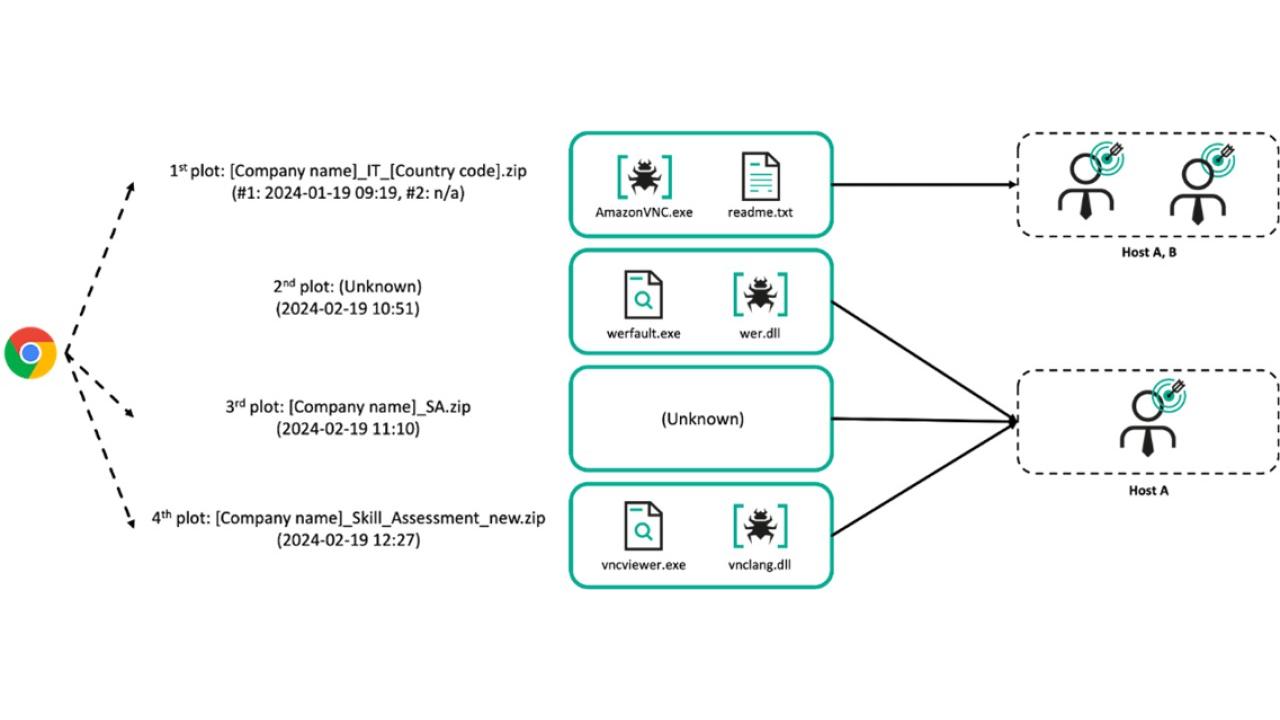

La novità riguarda un attacco contro un’azienda che opera nel settore nucleare, la cui analisi ha rivelato una complessa catena di infezione che includeva diversi tipi di malware, come downloader, loader e backdoor, metodi di persistenza migliorati e nuove tecniche. Nello specifico, la catena di attacco è iniziata con l’invio via email ad alcuni dipendenti di file di archivio presumibilmente relativi a valutazioni delle competenze per posizioni IT presso importanti aziende aerospaziali e della difesa. Ritroviamo quindi il tema delle false opportunità di carriera per fare abbassare la guardi alle potenziali vittime.

Percorso dei file dannosi creati nell'host della vittimaI file inviati, infatti, includevano una utility VNC trojanizzata all’interno di file ISO compressi, per aggirare le difese che rilevano componenti dannosi nei tradizionali archivi ZIP. Non è chiaro come le vittime abbiano scaricato i file, ma è certo che il download è avvenuto tramite un browser basato su Chromium. I file scaricati dalle vittime erano due: AmazonVNC.exe e readme.txt. Il primo che decifrato ed eseguito un downloader chiamato Ranid Downloader, capace di estrarre risorse interne dall'eseguibile VNC. Un secondo archivio conteneva un file dannoso chiamato vnclang.dll, che caricava il malware MISTPEN, il quale a sua volta scaricava payload aggiuntivi, tra cui RollMid e una nuova variante di LPEClient. MISTPEN era già noto e descritto da Mandiant in un recente report, mentre RollMid è stato descritto in dettaglio in un Report Avast pubblicato nell'aprile 2024; entrambi sono programmi dannosi relativamente nuovi per il gruppo Lazarus.

Percorso dei file dannosi creati nell'host della vittimaI file inviati, infatti, includevano una utility VNC trojanizzata all’interno di file ISO compressi, per aggirare le difese che rilevano componenti dannosi nei tradizionali archivi ZIP. Non è chiaro come le vittime abbiano scaricato i file, ma è certo che il download è avvenuto tramite un browser basato su Chromium. I file scaricati dalle vittime erano due: AmazonVNC.exe e readme.txt. Il primo che decifrato ed eseguito un downloader chiamato Ranid Downloader, capace di estrarre risorse interne dall'eseguibile VNC. Un secondo archivio conteneva un file dannoso chiamato vnclang.dll, che caricava il malware MISTPEN, il quale a sua volta scaricava payload aggiuntivi, tra cui RollMid e una nuova variante di LPEClient. MISTPEN era già noto e descritto da Mandiant in un recente report, mentre RollMid è stato descritto in dettaglio in un Report Avast pubblicato nell'aprile 2024; entrambi sono programmi dannosi relativamente nuovi per il gruppo Lazarus.

Un altro malware rintracciato dai ricercatori di Kaspersky sugli host infetti è stato CookieTime, che è stato eseguito come servizio SQLExplorer dopo l'installazione di LPEClient. Nelle prime fasi, CookieTime funzionava ricevendo ed eseguendo direttamente i comandi dal server C2, in seguito è stato utilizzato per scaricare i payload di diversi tipi di malware, tra cui LPEClient, Charamel Loader, ServiceChanger (interrompe un servizio legittimo mirato e archivia i file dannosi dalla sua sezione delle risorse su disco in modo che, al riavvio del servizio legittimo stesso, carichi la DLL dannosa creata tramite il sideload DLL) e una versione aggiornata di CookiePlus.

Una compilation di malware

Tutti i malware impiegati sono altamente dannosi. Charamel Loader è un loader che sfrutta l'algoritmo ChaCha20 e viene usato principalmente per veicolare ed eseguire tre famiglie di malware: CookieTime, CookiePlus e ForestTiger. In diversi casi CookieTime è stato caricato tramite sideload DLL ed eseguito come servizio e supporta molte modalità di caricamento, il che si traduce in diversi punti di ingresso.

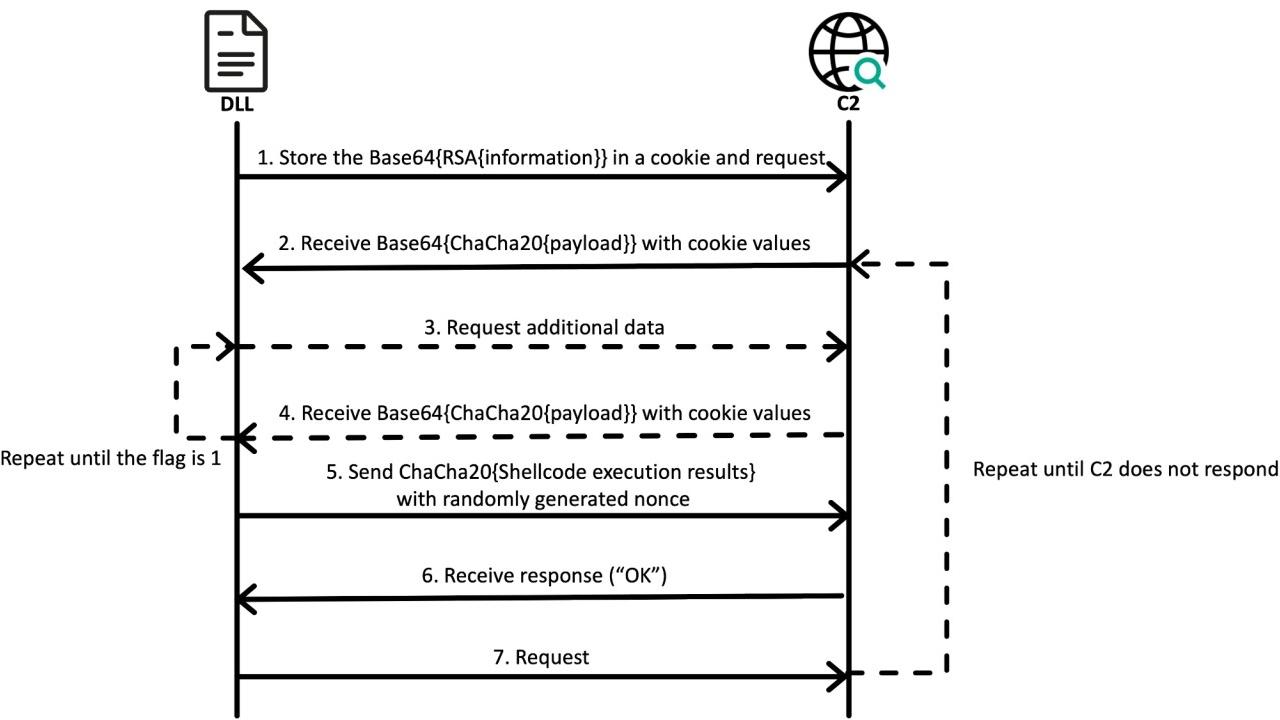

La comunicazione con i server di comando e controlloCookiePlus è un nuovo programma dannoso basato su plugin che i ricercatori di Kaspersky hanno scoperto durante l'indagine. È in grado di scaricare sia DLL che shellcode, può essere eseguito come DLL da solo o in un file esterno separato e può essere mascherato come un il plug-in Notepad ++ open source ComparePlus oppure come Wrapper DirectX, un progetto open source sviluppato per eseguire il wrapping delle DLL DirectX e Direct3D.

La comunicazione con i server di comando e controlloCookiePlus è un nuovo programma dannoso basato su plugin che i ricercatori di Kaspersky hanno scoperto durante l'indagine. È in grado di scaricare sia DLL che shellcode, può essere eseguito come DLL da solo o in un file esterno separato e può essere mascherato come un il plug-in Notepad ++ open source ComparePlus oppure come Wrapper DirectX, un progetto open source sviluppato per eseguire il wrapping delle DLL DirectX e Direct3D.

Una volta installato, il malware colleziona informazioni di sistema, come nome del computer, process ID e percorsi dei file e li invia a serve di comando e controllo difficili da individuare perché eseguono servizi web basati su PHP non limitati a un paese specifico.

I ricercatori di Kaspersky concludono sottolineando l’introduzione del nuovo tipo di malware modulari da parte di Lazarus costituisce una strategia insolita che suggerisce come il gruppo lavori costantemente al miglioramento del proprio arsenale e delle catene di infezione con l’obiettivo di eludere il rilevamento da parte dei prodotti di sicurezza. Inoltre, l’analisi rivela che CookiePlus sembra essere ancora in fase di sviluppo attivo, il che significa che Lazarus potrebbe aggiungere altri plugin in futuro.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici