Phishing e false offerte di lavoro di CrowdStrike: occhio alla truffa

Una campagna di phishing sfrutta il nome di CrowdStrike per diffondere un insidioso cryptominer. Ecco come funziona e come proteggersi.

I ricercatori di CrowdStrike hanno identificato una nuova campagna di phishing che sfrutta il marchio della propria azienda per indurre le vittime a scaricare un'applicazione fraudolenta. L’attacco inizia con una email che imita il processo di assunzione di CrowdStrike, ma che in realtà dirotta gli utenti verso un sito web malevolo in cui viene chiesto di scaricare e avviare un'applicazione CRM per dipendenti: altro non è che un downloader per il malware XMRig, un noto cryptominer.

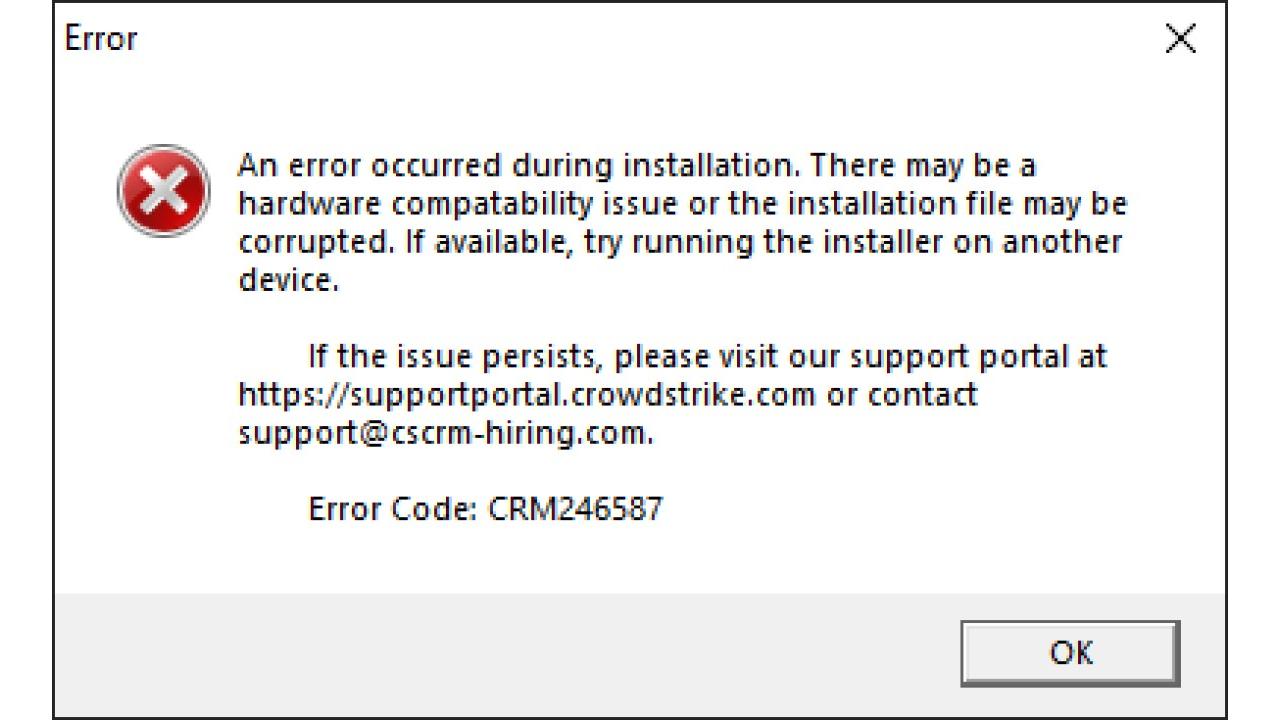

Prima di procedere con l'installazione del malware, l'eseguibile conduce una serie di controlli ambientali e attua le tecniche necessarie per evitare la detection, fra cui la ricerca di antimalware o di processi attivi di virtualizzazione per evitare di manifestarsi all’interno di una sandbox. Superati tutti i controlli del caso, l'eseguibile mostra un falso messaggio di errore che fa credere alla vittima che l'applicazione non funziona correttamente. Al contrario, funziona benissimo: scarica un file di testo da un URL specifico al cui interno sono contenute le informazioni di configurazione per XMRig ed esegue il miner.

Una volta installato, il XMRig consente agli attaccanti di sfruttare le risorse del sistema infetto per il mining di criptovalute, rallentando le prestazioni e aumentando il consumo energetico dei dispositivi stessi. Il malware stabilisce inoltre la persistenza nel sistema compromesso con vari metodi, tra cui la creazione di uno script batch di Windows nella directory di avvio del menu Start, così da essere eseguito automaticamente ad ogni avvio del sistema.

Il messaggio di erroreLa campagna è particolarmente insidiosa poiché sfrutta la fiducia riposta nel marchio CrowdStrike, noto per la sua reputazione nel campo della cybersecurity. Le potenziali vittime sono i professionisti del settore in cerca di un nuovo impiego.

Il messaggio di erroreLa campagna è particolarmente insidiosa poiché sfrutta la fiducia riposta nel marchio CrowdStrike, noto per la sua reputazione nel campo della cybersecurity. Le potenziali vittime sono i professionisti del settore in cerca di un nuovo impiego.

La protezione contro un attacco di questo tipo fa perno principalmente sulla formazione: gli utenti devono avere un bagaglio culturale che permetta loro di diffidare delle comunicazioni che richiedono l'installazione di software e delle tecniche di ingegneria sociale utilizzate dagli attaccanti per manipolare le vittime e indurle a compiere azioni dannose per la propria sicurezza informatica. Maggiori informazioni e gli Indicatori di Compromissione sono pubblicati sul blog ufficiale del vendor.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici