Malware Banshee Stealer minaccia macOS

Banshee Stealer colpisce macOS rubando dati sensibili e credenziali. Sfrutta tecniche avanzate di persistenza e di elusione delle difese informatiche, oltre a una rete avanzata di server di comando e controllo.

Si chiama Banshee Stealer il nuovo malware per macOS portato per la prima volta all'attenzione del pubblico a metà del 2024 e pubblicizzato sui forum underground come stealer-as-a-service. I ricercatori di Check Point lo monitorano da tempo e hanno recentemente pubblicato un report in cui descrivono alcune delle peculiarità di questa sofisticata minaccia per gli utenti Apple.

L’obiettivo degli attaccanti che ne fanno uso è quello di sottrarre informazioni sensibili alle vittime, fra cui credenziali di accesso, portafogli di criptovaluta e dati personali, oltre che di assumere il controllo quasi totale dei sistemi infetti. Gli affiliati hanno pagato circa 3.000 dollari per poter usare questo strumento, di cui a fine settembre è stata intercettata una nuova versione che includeva una caratteristica inedita e preoccupante: gli sviluppatori avevano rubato un algoritmo di crittografia delle stringhe dall’antimalware XProtect di Apple e lo avevano rielaborato per eludere la detection.

Il trucco ha funzionato per almeno un paio di mesi, durante i quali gli attaccanti hanno distribuito Banshee Stealer attraverso siti web di phishing e repository GitHub, spacciandolo per software popolari come Chrome, Telegram e TradingView. Gli esperti notificano che a novembre 2024 è trapelato il codice sorgente di questo malware, consentendo di comprenderne il funzionamento e di migliorare la detection. Tuttavia, il rischio non è eliminato: sono attese nuove varianti.

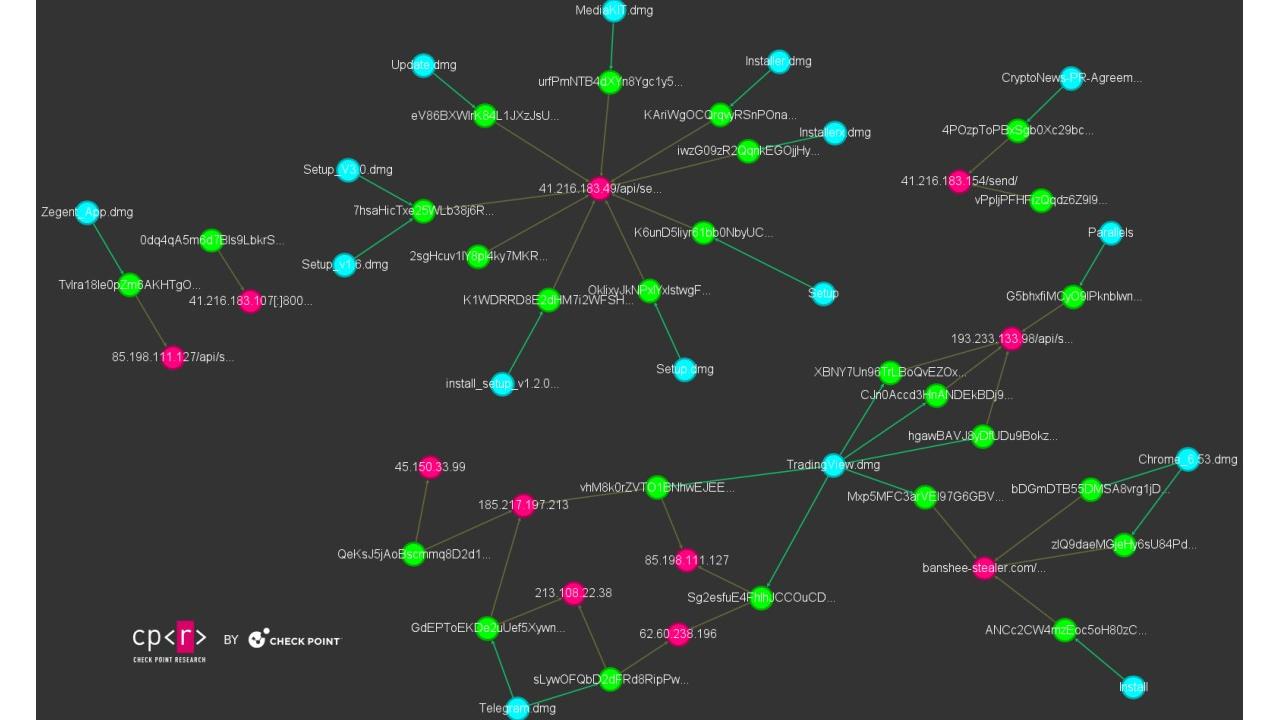

Cluster delle campagne di Banshee Stealer

Cluster delle campagne di Banshee Stealer

Come funziona Banshee Stealer

Banshee Stealer colpisce i browser Chrome, Brave, Edge e Vivaldi, oltre alle estensioni di tali browser per i portafogli di criptovaluta. Sfrutta anche un'estensione per l’autenticazione a due fattori con l’obiettivo di acquisire credenziali. Inoltre, raccoglie dettagli software e hardware, indirizzi IP esterni e password di macOS.

Per infettare i sistemi gli attaccanti sfruttano pop-up progettati per assomigliare a prompt di sistema legittimi, così da indurre le potenziali vittime a inserire le proprie password. Come accennato sopra, sono attuate tecniche anti-analisi per eludere gli strumenti di debug e gli antimalware. Inoltre, Banshee Stealer ha dimostrato una notevole capacità di adattarsi rapidamente alle contromisure di sicurezza: gli sviluppatori hanno modificato più volte il codice del malware per eludere le nuove tecnologie di detection.

Fra le numerose tecniche impiegate c’è anche l’attuazione di meccanismi avanzati di persistenza – combinando tecniche di offuscamento del codice e utilizzo di librerie legittime - che gli permettono di operare in modalità pressoché invisibile. Inoltre, Banshee Stealer fa uso di tecniche avanzate di social engineering, che gli permettono di abusare della fiducia riposta dagli utenti nei software apparentemente sicuri come quelli citati sopra, così da aumentare il tasso di successo dell'infezione.

Una volta installato, Banshee Stealer colleziona dati sul sistema infetto, tra cui versioni del sistema operativo, configurazioni di rete e dati hardware e li invia ai server di comando e controllo tramite file crittografati e codificati. Gli attaccanti useranno tali dati per pianificare attacchi personalizzati. A proposito della infrastruttura di comando e controllo, i server sono progettati per garantire una comunicazione bidirezionale sicura tra il malware e gli attaccanti, che è importante sia per l’esfiltrazione dei dati raccolti, sia per impartire istruzioni per ulteriori operazioni, come l'installazione di payload aggiuntivi o l'esecuzione di comandi specifici sul dispositivo infetto.

Come difendersi

La scoperta di Banshee Stealer sottolinea l'importanza di un approccio proattivo alla sicurezza informatica anche per i sistemi macOS, spesso percepiti come meno esposti alle minacce rispetto ad altre piattaforme. Gli esperti consigliano di adottare le best practice di sicurezza note: tenere tutti i software aggiornati, usare antimalware di ultima generazione e fare formazione per far conoscere agli utenti i rischi legati al download di applicazioni da fonti non verificate. Inoltre, le aziende dovrebbero implementare misure avanzate di detection e response.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici