Phishing sofisticato: il caso PayPal che inganna i sistemi di sicurezza

Un attacco di phishing sfrutta domini legittimi per superare i controlli di sicurezza, ingannando anche utenti esperti.

È ormai noto che le tecniche di social engineering adottate dagli attaccanti stanno diventando sempre più sofisticate, tanto da mettere in difficoltà non solo l’utente comune, ma anche i tecnici più esperti. Un chiaro esempio della situazione si trova nel racconto pubblicato sul blog di Fortinet, ad opera di un Chief Information Security Officer che, nonostante la sua esperienza, ha trovato l'approccio dell'attacco degno di nota.

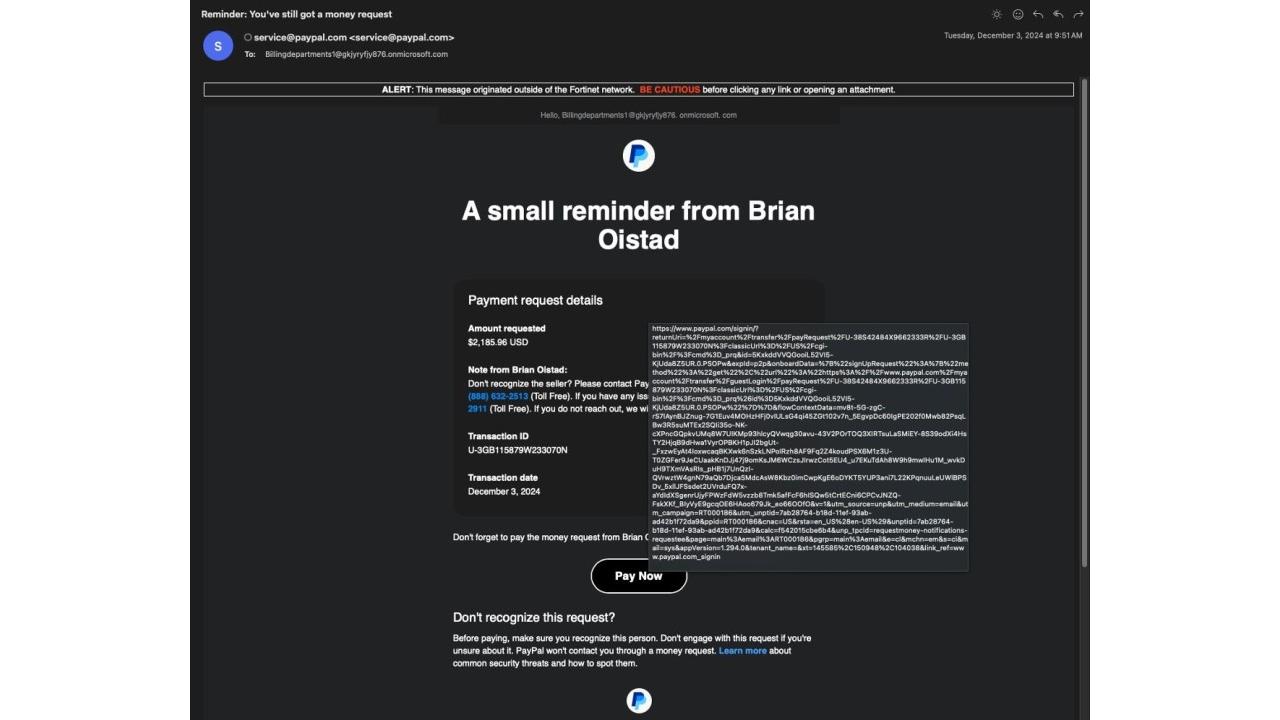

L’esperto riferisce di un caso particolarmente insidioso di phishing legato a PayPal che ha eluso i tradizionali segnali di allarme e ha tentato di sfruttare la fiducia degli utenti verso comunicazioni all’apparenza legittime. Nel dettaglio, il caso riguarda una email che sembrava provenire da PayPal, con un indirizzo del mittente valido e un URL corretto. A destare sospetti è stata una richiesta di pagamento su un indirizzo email aziendale non associato al suo account PayPal. Due indizi fanno una prova, e insieme a questo dettaglio c’era l'indirizzo del destinatario indicato nell'email: Billingdepartments1[@]gkjyryfjy876.onmicrosoft.com, che non corrispondeva al suo.

Solo le capacità tecniche del CISO hanno permesso di approfondire l’analisi e di risalire al fatto che l'attaccante aveva registrato un dominio di test Microsoft 365 – che è gratuito per tre mesi - creando una lista di distribuzione con gli indirizzi email delle vittime. Successivamente, tramite il portale di PayPal, ha inviato una richiesta di denaro indirizzata a tale lista di distribuzione. Il superamento dei controlli SPF, DKIM e DMARC, che ha conferito legittimità alla email, è dovuto al fatto che il sistema Microsoft 365, attraverso il Sender Rewrite Scheme (SRS), ha riscritto l'indirizzo del mittente. Questo è il motivo per il quale i filtri non hanno funzionato.

A parte la disamina tecnica, il punto di forza di questo attacco è stato l’espediente: la vittima, preoccupata per la richiesta di pagamento, istintivamente è portata a cliccare sul link presente nella email e accedere alla pagina di login di PayPal. Inserendo le proprie credenziali, l'account PayPal della vittima viene collegato a quello dell'attaccante, così che quest'ultimo ottenga il controllo sull'account stesso.

La difesa da una minaccia di questo tipo passa inevitabilmente per la formazione e la consapevolezza degli utenti, che se adeguatamente istruiti a trattare con cautela qualsiasi email, indipendentemente dalla sua apparente legittimità, possono diffidare di una comunicazione come quella in oggetto. Inoltre, l'implementazione di soluzioni tecnologiche avanzate può contribuire a identificare e bloccare questo tipo di attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici