SharpRhino, il malware campione di elusione

SharpRhino è un malware sofisticato che minaccia le reti Windows con tecniche avanzate di elusione e accesso remoto.

SharpRhino è il nome del nuovo malware individuato dai ricercatori di Acronis che rappresenta un pericolo significativo per i sistemi aziendali Windows, dato che permette agli attaccanti di eseguire comandi arbitrari sui sistemi compromessi, facilitando il furto di dati sensibili e l'accesso non autorizzato alle reti aziendali.

Tecnicamente parlando, SharpRhino è un RAT (trojan ad accesso remoto) scritto in linguaggio C# che sfrutta tecniche avanzate di elusione, fra cui l’impiego di un loader personalizzato che decifra ed esegue il payload malevolo direttamente in memoria, evitando di scrivere file sospetti sul disco per ridurre le possibilità di detection da parte dei software antivirus. Il malware si serve inoltre di tecniche di offuscamento del codice per rendere più difficile l'analisi da parte dei ricercatori di sicurezza e implementa meccanismi per rilevare la presenza di ambienti virtuali o sandbox, evitando di manifestarsi all’interno di questi contesti.

Diffusione e azione

Il trojan viene consegnato alle vittime tramite ThunderSharp, un vecchio progetto open source aggiornato l'ultima volta quasi quattro anni fa da Hunters International per fornire malware alle vittime. I criminali informatici non hanno toccato la sua funzionalità principale, che è quella di esecuzione remota di comandi su sistemi mirati, in origine sviluppata a scopo educativo.

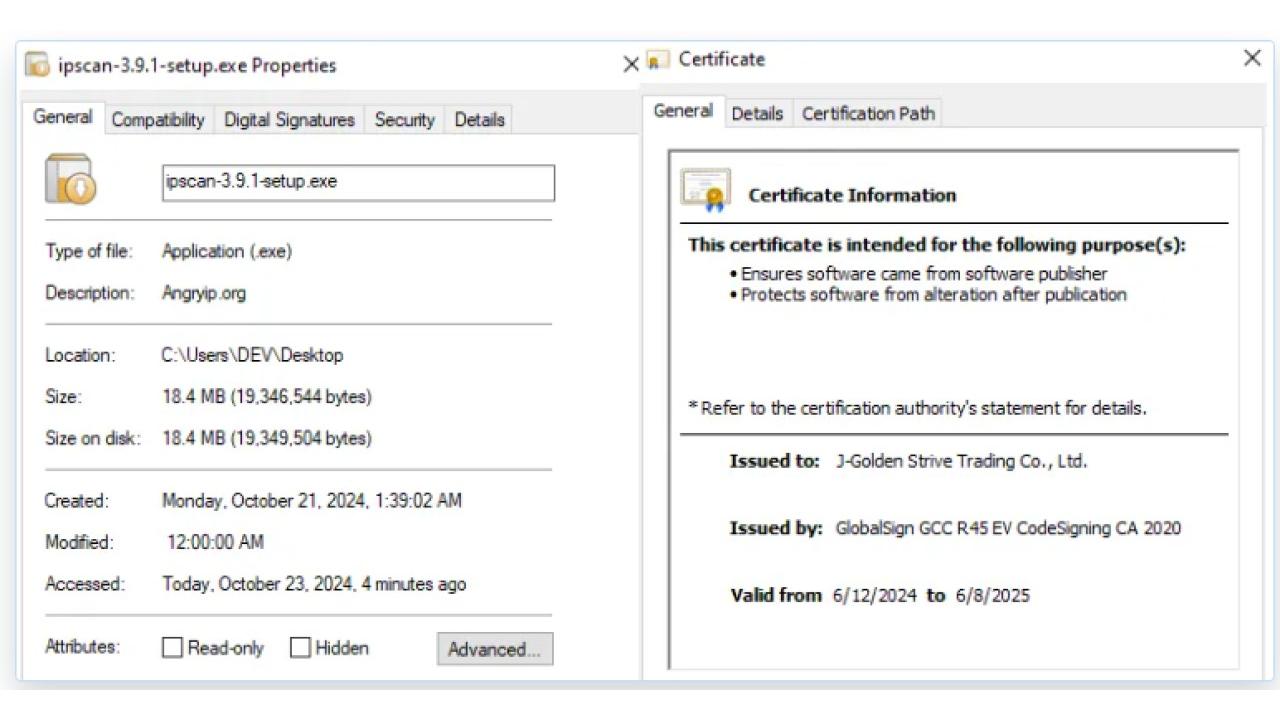

L’aspetto del software è quello dell’innocuo programma di installazione apparentemente legittimo Angry IP Scanner, accompagnato da un certificato digitale valido, anche se il nome dell’azienda risulta falso. La finestra di installazione distoglie l’attenzione dell’utente dalla reale attività che si sta svolgendo, ossia l’estrazione di file di installazione malevoli. Il RAT, infatti, esegue uno script PowerShell dannoso che richiama ed esegue in memoria il codice dannoso senza bisogno di archiviarlo sul disco locale.

Una volta eseguito, SharpRhino stabilisce una connessione con un server di comando e controllo remoto, attraverso il quale gli attaccanti possono inviare comandi e ricevere dati esfiltrati, il tutto tramite protocolli cifrati che ostacolano l'intercettazione e l'analisi del traffico di rete da parte dei sistemi di difesa. Tramite questo meccanismo il RAT permette anche di propagare altro malware.

Stando a quanto scoperto da Acronis, SharpRhino è usato dal gruppo noto come Hunters International, celebre per il suo ransomware-as-a-service che distrugge le copie di backup. Tutti i dettagli tecnici sono pubblicati sul blog ufficiale di Acronis, insieme agli Indicatori di Compromissione e di rete.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici