Sicurezza di Microsoft Teams a rischio per una GIF, c'è la patch

La riproduzione di una GIF in Teams avrebbe potuto consegnare ai cyber criminali l'elenco degli account Teams di un'azienda. È disponibile la patch.

Microsoft ha corretto una vulnerabilità critica di Teams che permetteva ai cyber criminali di compromettere gli account e rubare dati usando una GIF. È l'ennesimo episodio dei tentativi intrapresi dai criminali informatici per sfruttare le applicazioni di collaborazione per attaccare gli utenti.

Con migliaia di persone che lavorano in smart working, le applicazioni di collaborazione sono diventate indispensabili. Tutte hanno registrato un forte aumento di utenti e di sessioni. Ogni minima falla è un'occasione che gli attaccanti sfruttano per i loro loschi affari.

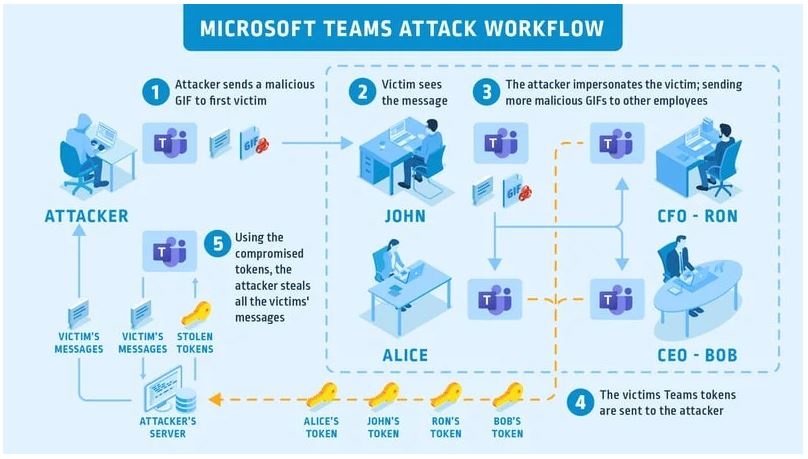

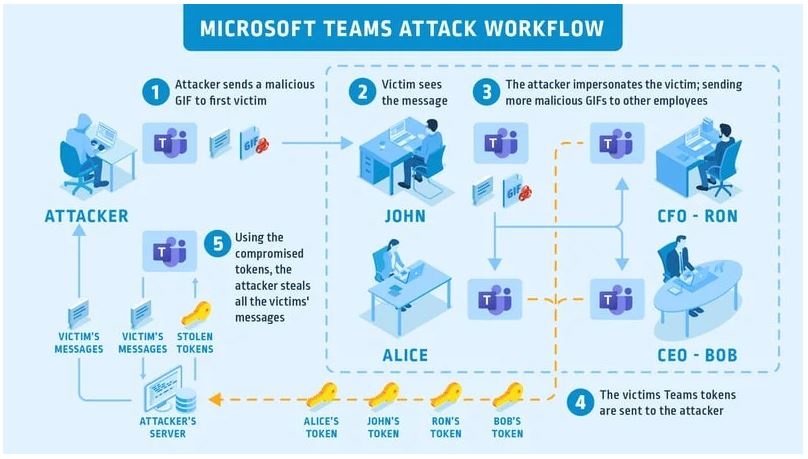

Nel caso di Microsoft Teams, è stata rilevata una falla nelle versioni desktop e web che permetteva di leggere i messaggi degli utenti, inviare messaggi sotto mentite spoglie, creare gruppi e controllare i team. Tutto partiva da un'apparentemente innocua GIF, inviata a un utente di Teams.

Nel caso di Microsoft Teams, è stata rilevata una falla nelle versioni desktop e web che permetteva di leggere i messaggi degli utenti, inviare messaggi sotto mentite spoglie, creare gruppi e controllare i team. Tutto partiva da un'apparentemente innocua GIF, inviata a un utente di Teams.

Non era necessario che gli utenti condividessero la GIF, bastava guardarla all'interno della chat di Microsoft Teams. La riproduzione, infatti, permetteva la sottrazione del token di autenticazione. A quel punto gli attaccanti potevano entrare in possesso di tutto l'elenco degli account di Teams di un'azienda.

A mettere l'accento sul problema è stato CyberArk. Gli esperti hanno sottolineato che i cyber criminali avrebbero potuto collezionare informazioni riservate, assistere a riunioni, consultare le informazioni a calendario, i dati sulla concorrenza, le password, i piani aziendali, eccetera.

Per fortuna l'escalation di danni non era scontata. Affinché l'attacco avesse successo, i cyber criminali avrebbero dovuto compromettere un sottodominio appartenente all'azienda target, prima di usare lo stratagemma della GIF. Nella maggior parte dei casi questo passaggio ha permesso di scongiurare il rischio.

Per fortuna l'escalation di danni non era scontata. Affinché l'attacco avesse successo, i cyber criminali avrebbero dovuto compromettere un sottodominio appartenente all'azienda target, prima di usare lo stratagemma della GIF. Nella maggior parte dei casi questo passaggio ha permesso di scongiurare il rischio.

Tuttavia quanto accaduto insegna che tutte le aziende dovrebbero controllare tutti i sottodomini esistenti. Compresi quelli inizialmente impostati a titolo di test o per campagne di marketing temporanee. È necessario adottare tutte le soluzioni per accertarsi che non vengano sfruttati per attacchi dall'esterno.

La falla, scoperta il 23 marzo, è stata chiusa e non risulta che nel periodo intercorso sia stata sfruttata per attacchi. È comunque caldeggiata l'installazione della patch.

Con migliaia di persone che lavorano in smart working, le applicazioni di collaborazione sono diventate indispensabili. Tutte hanno registrato un forte aumento di utenti e di sessioni. Ogni minima falla è un'occasione che gli attaccanti sfruttano per i loro loschi affari.

Nel caso di Microsoft Teams, è stata rilevata una falla nelle versioni desktop e web che permetteva di leggere i messaggi degli utenti, inviare messaggi sotto mentite spoglie, creare gruppi e controllare i team. Tutto partiva da un'apparentemente innocua GIF, inviata a un utente di Teams.

Nel caso di Microsoft Teams, è stata rilevata una falla nelle versioni desktop e web che permetteva di leggere i messaggi degli utenti, inviare messaggi sotto mentite spoglie, creare gruppi e controllare i team. Tutto partiva da un'apparentemente innocua GIF, inviata a un utente di Teams.Non era necessario che gli utenti condividessero la GIF, bastava guardarla all'interno della chat di Microsoft Teams. La riproduzione, infatti, permetteva la sottrazione del token di autenticazione. A quel punto gli attaccanti potevano entrare in possesso di tutto l'elenco degli account di Teams di un'azienda.

A mettere l'accento sul problema è stato CyberArk. Gli esperti hanno sottolineato che i cyber criminali avrebbero potuto collezionare informazioni riservate, assistere a riunioni, consultare le informazioni a calendario, i dati sulla concorrenza, le password, i piani aziendali, eccetera.

Per fortuna l'escalation di danni non era scontata. Affinché l'attacco avesse successo, i cyber criminali avrebbero dovuto compromettere un sottodominio appartenente all'azienda target, prima di usare lo stratagemma della GIF. Nella maggior parte dei casi questo passaggio ha permesso di scongiurare il rischio.

Per fortuna l'escalation di danni non era scontata. Affinché l'attacco avesse successo, i cyber criminali avrebbero dovuto compromettere un sottodominio appartenente all'azienda target, prima di usare lo stratagemma della GIF. Nella maggior parte dei casi questo passaggio ha permesso di scongiurare il rischio.Tuttavia quanto accaduto insegna che tutte le aziende dovrebbero controllare tutti i sottodomini esistenti. Compresi quelli inizialmente impostati a titolo di test o per campagne di marketing temporanee. È necessario adottare tutte le soluzioni per accertarsi che non vengano sfruttati per attacchi dall'esterno.

La falla, scoperta il 23 marzo, è stata chiusa e non risulta che nel periodo intercorso sia stata sfruttata per attacchi. È comunque caldeggiata l'installazione della patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX