Patch Tuesday da record a gennaio 2025: 157 falle chiuse, 8 zero-day

Microsoft ha aperto il 2025 con il più ricco Patch Tuesday di sempre: ha chiuso 157 vulnerabilità, di cui otto zero-day e dieci classificate come critiche.

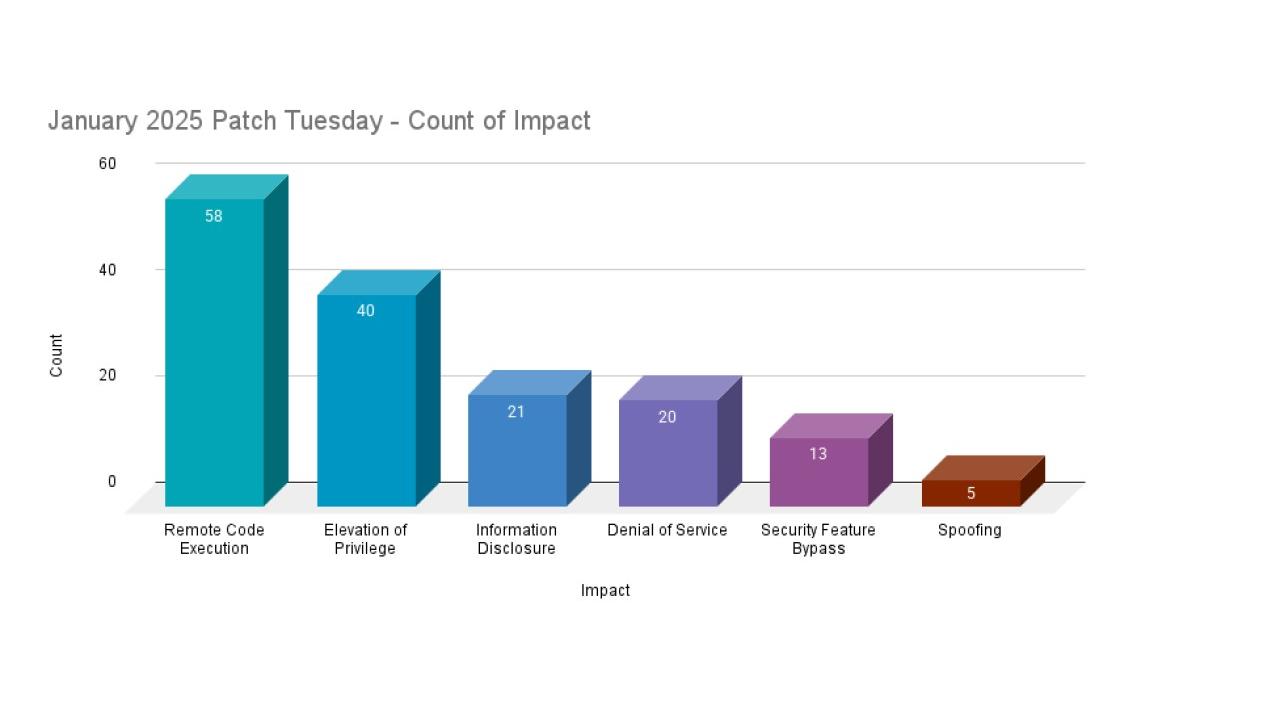

È il più grande Patch Tuesday di sempre quello che apre il 2025: Microsoft ha chiuso 157 vulnerabilità, di cui otto sono Zero-day: tre sono già attivamente sfruttate e cinque erano già divulgate pubblicamente prima che le patch fossero rese disponibili. Nel compendio totale, sono 10 le falle classificate come critiche e 147 quelle inquadrate come “importanti”. Nel conto c’è un po’ di tutto: 58 sono vulnerabilità RCE, 40 consentono l’escalation dei privilegi, 21 la diffusione on autorizzata di dati, 13 permettono di bypassare le soluzioni di sicurezza. Come sempre, vediamo nel dettaglio le CVE più urgenti da chiudere.

Le vulnerabilità Zero-day

I riflettori sono puntati sulle falle monitorate con le sigle CVE-2025-21333, CVE-2025-21334 e CVE-2025-21335 alle quali è stato assegnato un punteggio CVSS di 7.8. Parliamo di vulnerabilità di escalation dei privilegi in relazione al Windows Hyper-V NT Kernel Integration VSP, ossia il provider di servizi di virtualizzazione del kernel di Windows NT. Il punteggio non è ai massimi livelli perché lo sfruttamento richiede che l’attaccante sia connesso in locale e autenticato al sistema. Solo soddisfacendo questa premessa il cyber criminale può elevare i suoi privilegi a SYSTEM. Le tre CVE in questione sono state sfruttate in attacchi reali.

Finte: TanablePassiamo a un’altra tripletta: CVE-2025-21186, CVE-2025-21366 e CVE-2025-21395, sempre relative all’ambito dell’esecuzione di codice da remoto, ma in questo caso a carico del gestionale di database Microsoft Access. Analogamente al caso precedente, tutte hanno un punteggio CVSS assegnato di 7.8; in questo caso però l’attaccante può essere connesso da remoto e non essere autenticato. Il punteggio non è altissimo perché lo sfruttamento chiede l’interazione attiva della potenziale vittima, che deve scaricare e aprire un file dannoso. L’attaccante deve quindi ricorrere a tecniche di social engineering per trarre in inganno il target. Se il trucco riesce, l’attaccante può ottenere i privilegi necessari per eseguire codice arbitrario sul sistema. L’aggiornamento diffuso da Microsoft impedisce di scaricare via email i file dannosi di cui sopra. Microsoft reputa che queste tre vulnerabilità siano state divulgate pubblicamente prima che fosse disponibile la patch.

Finte: TanablePassiamo a un’altra tripletta: CVE-2025-21186, CVE-2025-21366 e CVE-2025-21395, sempre relative all’ambito dell’esecuzione di codice da remoto, ma in questo caso a carico del gestionale di database Microsoft Access. Analogamente al caso precedente, tutte hanno un punteggio CVSS assegnato di 7.8; in questo caso però l’attaccante può essere connesso da remoto e non essere autenticato. Il punteggio non è altissimo perché lo sfruttamento chiede l’interazione attiva della potenziale vittima, che deve scaricare e aprire un file dannoso. L’attaccante deve quindi ricorrere a tecniche di social engineering per trarre in inganno il target. Se il trucco riesce, l’attaccante può ottenere i privilegi necessari per eseguire codice arbitrario sul sistema. L’aggiornamento diffuso da Microsoft impedisce di scaricare via email i file dannosi di cui sopra. Microsoft reputa che queste tre vulnerabilità siano state divulgate pubblicamente prima che fosse disponibile la patch.

Scaliamo con il punteggio di gravità ma restiamo nell’ambito delle falle Zero-day con la CVE-2025-21308, una vulnerabilità di spoofing che interessa i temi di Windows, a cui è associato un punteggio CVSS di 6.5. È stata divulgata pubblicamente prima del rilascio della patch e il suo sfruttamento richiede che l’attaccante convinca un utente a caricare un file dannoso, Microsoft ha fornito un elenco di mitigazioni, tra cui il consiglio di disabilitare il New Technology LAN Manager (NTLM) o l’impostazione di criteri di gruppo per bloccare gli hash NTLM.

L’ottava falla zero-day chiusa da Microsoft è la CVE-2025-21275, relativa al programma di installazione del pacchetto di app di Microsoft Windows. Anche in questo caso si tratta di una vulnerabilità EoP; il punteggio CVSS assegnato è di 7.8. Un attaccante autenticato in locale può sfruttare questa vulnerabilità per ottenere i privilegi di SISTEMA. Tipicamente si tratta di una falla che viene sfruttata nel corso delle attività post-compromissione, ossia dopo che l’attaccante ha già violato un sistema con altri mezzi.

Tre falle critiche

Nella sintesi del Patch Tuesday vale poi la pena segnalare altre tre falle che sono state contrassegnate come critiche. Le prime sono la CVE-2025-21297 e la CVE-2025-21309, entrambe a carico dei servizi di Remote Desktop di Windows. Si tratta di vulnerabilità RCE alle quali è stato assegnato un punteggio CVSS di 8.1, di cui però la CVE-2025-21309 è ritenuta a sfruttamento più probabile rispetto alla CVE-2025-21297.

A prescindere da questo dettaglio, Microsoft spiega che in entrambi i casi lo sfruttamento richiede che un attaccante si connetta a un sistema con il ruolo di Remote Desktop Gateway e attivi una race-condition capace di creare uno scenario use-after-free che può essere sfruttato per eseguire codice arbitrario.

Il punteggio CVSS più alto di questo Patch Tuesday spetta però alla vulnerabilità monitorata con la sigla CVE-2025-21298 e legata all'esecuzione di codice da remoto in Microsoft Windows Object Linking and Embedding (OLE). Il suo punteggio è 9.8 su 10 ed è ritenuta ad elevato rischio di sfruttamento. Per sfruttarla, un attaccante deve inviare una email a un obiettivo che, nel momento in cui viene aperta, avvia l'esecuzione di codice da remoto sul sistema. La condizione perché l’attacco riesca è che la vittima stia usando una versione vulnerabile di Microsoft Outlook, oppure che il software proponga un’anteprima della email malevola nell’apposito riquadro di anteprima.

La modalità di attivazione spiega la mitigazione consigliata da Microsoft: configurare Outlook affinché legga i messaggi di posta elettronica "in formato testo normale" anziché in formato RTF, così da ignorare contenuti quali foto, animazioni o caratteri speciali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici