CISO e CdA: servono più dialogo, relazioni e fiducia

L'82% dei CISO riporta al CEO, ma i fondi per la cybersecurity sono insufficienti e l’allineamento con il Consiglio di Amministrazione è ancora difficoltoso. Ecco sfide e strategie per una sicurezza efficace.

Sono sempre di più i CISO che riportano direttamente ai CEO. Il dato è confortante perché segnala una crescente percezione dell’importanza della cybersecurity, tuttavia stride con il fatto che la stragrande maggioranza dei CISO non riceva un budget adeguato per la security e che i responsabili della sicurezza siano messi sotto pressione affinché nascondano gli incidenti di conformità.

Sono alcuni dei dati che sono emersi dal CISO Report 2025 di Splunk, che come ogni anno propone un'analisi approfondita del rapporto tra i CISO e i consigli di amministrazione, da cui emergono interessanti dinamiche. L’ultima edizione dell’indagine è stata affidata a Oxford Economics e si è svolta tra giugno e luglio 2024 su un campione di 600 partecipanti, di cui 500 CISO e 100 membri di CdA in diverse regioni del mondo, Italia inclusa. SecurityOpenLab ha commentato il contenuto del report con Kirsty Paine, Field CTO e Strategic Advisor di Splunk.

Una relazione più efficace fra CISO e CdA

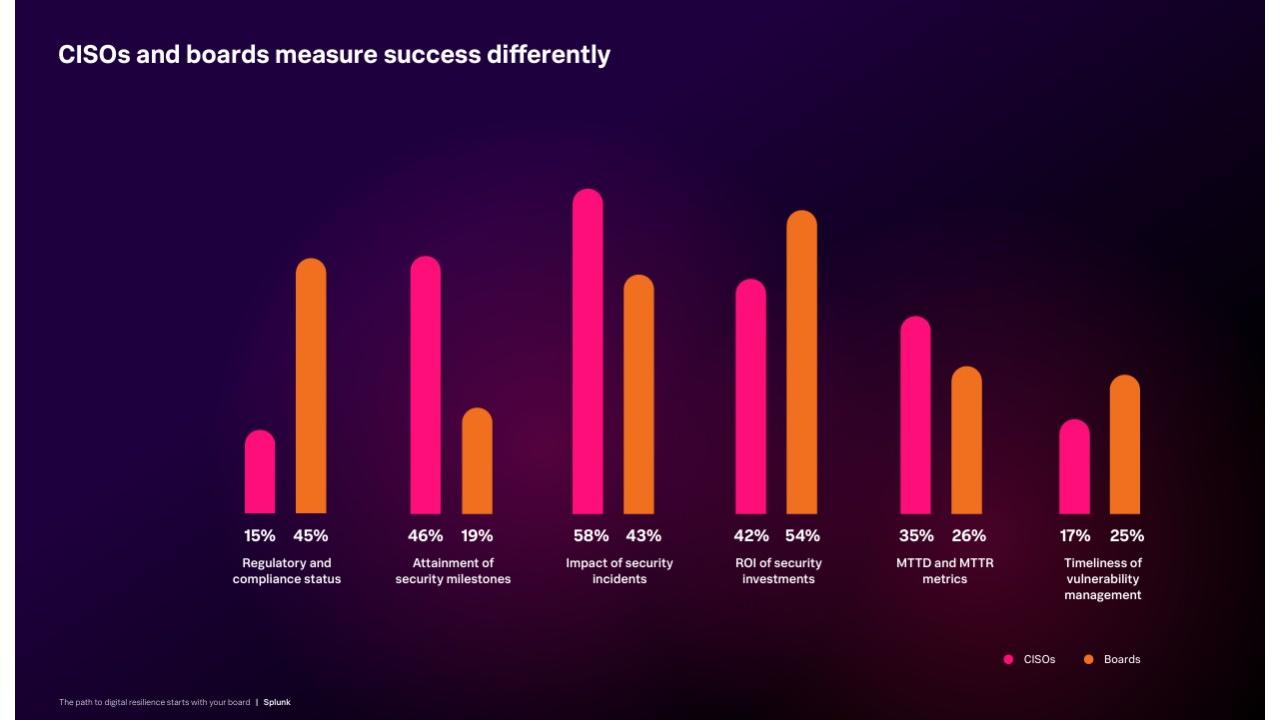

Il recente CISO Report ha esaminato gli allineamenti (e i disallineamenti) che si verificano tra il CISO e il consiglio di amministrazione. Da una parte il numero di CISO che riporta direttamente al CEO ha raggiunto l'82% nel 2024 (47% nel 2023), dall’altra i CISO a volte sopravvalutano i loro rapporti con il Consiglio di Amministrazione in aree chiave. Per esempio, dal report risulta che il 61% dei CISO ritenga di essere allineato con il CdA sugli obiettivi strategici di sicurezza, ma solo il 43% dei membri del Consiglio di Amministrazione si dice d'accordo con questa affermazione. Kirsty Paine, Field CTO e Strategic Advisor di SplunkQuesto – suggerisce Paine - significa che “i CISO devono migliorare la propria capacità di comunicare in maniera efficace con il consiglio di amministrazione (speaking board, come dice il nostro report) e assicurarsi di non mettere in difficoltà gli altri C-level con un linguaggio IT eccessivamente tecnico o complesso”. Tuttavia, non si tratta solo di una questione di linguaggio: Kirsty Paine sottolinea anche l’importanza “per i CISO di rafforzare ulteriormente la propria posizione all'interno del Consiglio di Amministrazione e di comprendere (e affrontare) le attività e le priorità del CdA. In altre parole, diventare non solo un partner, ma parte del ‘percorso interno’".

Kirsty Paine, Field CTO e Strategic Advisor di SplunkQuesto – suggerisce Paine - significa che “i CISO devono migliorare la propria capacità di comunicare in maniera efficace con il consiglio di amministrazione (speaking board, come dice il nostro report) e assicurarsi di non mettere in difficoltà gli altri C-level con un linguaggio IT eccessivamente tecnico o complesso”. Tuttavia, non si tratta solo di una questione di linguaggio: Kirsty Paine sottolinea anche l’importanza “per i CISO di rafforzare ulteriormente la propria posizione all'interno del Consiglio di Amministrazione e di comprendere (e affrontare) le attività e le priorità del CdA. In altre parole, diventare non solo un partner, ma parte del ‘percorso interno’".

Ci sono una serie di raccomandazioni che Paine propone per consentire ai CISO di realizzare questo obiettivo:

- Educare il consiglio di amministrazione, perché la maggior parte dei consigli di amministrazione non sa o non capisce cosa stiano facendo i CISO e perché lo stanno facendo. Evitare un linguaggio eccessivamente tecnico e parlare in termini comprensibili ai consigli di amministrazione, ossia sottoporre la relazione diretta fra rischio e denaro.

- Investire nelle relazioni e nella costruzione della fiducia con gli altri membri del consiglio prima, durante e dopo gli incidenti. Questo ripagherà nel lungo termine. Bisogna assicurarsi di non parlare con il consiglio di amministrazione solo per avanzare richieste di denaro.

- La conformità è di competenza del CISO per molte organizzazioni. Alcuni lo vedono come un onere che non hanno mai accettato, ma i CISO di successo lo considerano un'opportunità per raggiungere gli stakeholder aziendali e spiegare in termini chiari il valore della loro funzione aziendale.

- Essere un esperto di sicurezza non è più l'unico requisito lavorativo per un CISO. È necessario conoscere gli obiettivi che l’azienda sta cercando di ottenere e allinearsi con essi. Parafrasando, bisogna cercare di far crescere l'azienda, non la cybersecurity.

- Costruire relazioni e visibilità può sembrare superfluo, ma è un fattore critico di successo per garantire che i team e il loro lavoro siano conosciuti e apprezzati.

Cybersecurity come abilitatore di business e parte integrante di tutti i progetti aziendali

Far comprendere questo concetto è “parte di un percorso continuo che fa parte della comprensione storica (e alcuni direbbero obsoleta) della sicurezza come funzione puramente IT” sottolinea Paine. “Le aziende devono pensare in modo più ampio, immaginare la loro posizione di ‘resilienza’ complessiva come un investimento (di cui la sicurezza è in realtà solo una parte). Se i sistemi dell’azienda vanno in tilt (e si deve presumere che prima o poi lo faranno), cosa significherà quel tempo di inattività per l’azienda in termini di costi, perdita di clienti, danni alla reputazione o al marchio? E qual è il piano dell'azienda per riprendersi rapidamente e a lungo termine? Tali piani spesso richiedono la cooperazione di più dipartimenti oltre alla sicurezza, tra cui finanza, marketing, operazioni, ecc” sottolinea Paine.

Fare in modo che la sicurezza sia vista come un investimento piuttosto che come un costo richiederà, ancora una volta, una formazione interna. Tuttavia, “sottolineare che gli attacchi si verificano continuamente, chiarire come tali attacchi si ripercuotano sui servizi critici e in ultima analisi i profitti, e collaborare con altri dipartimenti per passare a una mentalità di ‘resilienza’, contribuirà in parte a vincere questa battaglia” suggerisce Paine.

Il report tocca anche il tema dell’AI, protagonista di una serrata battaglia al momento fra difensori e attaccanti. Abbiamo quindi chiesto all’esperta quali siano gli strumenti e le competenze che servono ai CISO per anticipare le mosse degli attaccanti. La risposta è decisamente chiara: “la sicurezza informatica è un costante gioco del gatto e del topo. E i nostri report mostrano che i CISO e il consiglio di amministrazione sono decisamente preoccupati per l'effetto che l'AI potrebbe avere sulla loro posizione di sicurezza informatica”.

Tuttavia, ci sono delle considerazioni che è sempre bene tenere presente. “Sebbene sia vero che si sta assistendo a un certo utilizzo dell'AI per migliorare gli attacchi di phishing o per sondare le vulnerabilità, le prove dell'uso dell'AI per aumentare drasticamente il livello degli attacchi sono limitate -rimarca Paine- Non siamo ancora al punto in cui l'intelligenza artificiale viene utilizzata per automatizzare efficacemente la scoperta sofisticata e lo sfruttamento di nuovi vettori di attacco. In effetti, la stragrande maggioranza degli attacchi è ancora il risultato di metodi molto più tradizionali: phishing tradizionale, social engineering e sfruttamento di sistemi privi di patch”. Questo significa che tecnicamente le novità sono di poco conto; quello che sta facendo la differenza e che di fatto costituisce l’elemento di novità “è l'enorme volume, in particolare del phishing. L'intelligenza artificiale consente un'efficienza molto migliore e i responsabili della sicurezza che non avevano già automatizzato questo carico di lavoro di base si trovano ora a dover gestire un numero ancora più elevato di attacchi” fa notare Paine.

Quindi l’AI è importante per gestire i volumi, ma non solo: l’esperta infatti spiega che “c’è una vasta gamma di strumenti di sicurezza che ora utilizzano in modo molto efficace l'intelligenza artificiale per anticipare gli attacchi o individuare i primi segnali di allarme in attività di rete sospette, valutare gli alert e suggerire risposte agli attacchi. L'intelligenza artificiale sta migliorando e consentendo la moltiplicazione dei talenti che avremmo potuto solo sognare all’apice della crisi dello skill gap. La chiave, quindi, sta nelle soluzioni di sourcing in grado di fornire la più ampia e profonda visibilità sullo stack e di utilizzare l'IA per ridurre il carico di avvisi e altre attività nel modo più efficace”.

Chiudiamo con il discorso normative, dato che le aziende italiane stanno affrontando i problemi di compliance con NIS2 e DORA. Abbiamo quindi chiesto a Paine qualche consiglio da dare ai CISO per affrontare la questione con i CdA. “Non perdere mai l'opportunità di attirare l'attenzione e di sfruttare il budget. Se le normative portano i consigli di amministrazione a prendere atto della sicurezza è ottimo e si deve sfruttare il momento. Le normative dovrebbero essere utilizzate per promuovere comportamenti migliori, quindi dovrebbero essere interpretate come un valore aggiunto per l'azienda, come un incentivo per migliorare la sicurezza e come un modo per proteggere i servizi più critici e redditizi. Alcune normative prevedono anche multe, che consentono di quantificare il valore di tali miglioramenti della sicurezza” ricorda Paine.

In conclusione, l'esperta fa riferimento a “una questione di educazione: NIS2 e DORA sono positive, nel senso che standardizzeranno gli approcci per promuovere la resilienza. È importante che i CISO facciano capire al consiglio di amministrazione che sono utili per aiutare le aziende a capire cosa evitare e sui potenziali danni finanziari e al marchio che potrebbero derivare da tali fallimenti. Quello che dovrebbe fare il CISO è dimostrare come gli obiettivi di NIS2 e DORA siano in linea con quelli dell'azienda a lungo e breve termine, oltre a migliorare la competitività”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici