Google: la cloud security è ancora un problema

Le aziende gestiscono ancora male i rischi collegati agli ambienti multicloud, in particolare quelli legati alle identità digitali

Il Threat Horizons Report edizione H1 2025 di Google Cloud lancia segnali abbastanza preoccupanti riguardo alla messa in sicurezza degli ambienti cloud. Anche se le aziende di tutto il mondo hanno a che fare con la “nuvola” ormai da anni, appare chiaro che molti approcci anche di base alla cybersecurity non sono ben implementati. Certo, in questi anni il cloud – o, per meglio dire, il multicloud – non ha fatto altro che complicarsi lato sicurezza, e questo non aiuta. Ma il punto chiave è che i cybercriminali e le APT stanno sfruttando questa complessità molto meglio di quanto i “buoni” la stiano cercando di domare.

Un primo elemento che traspare dalle analisi del Google Threat Intelligence Group e di Mandiant è che i threat actor stanno sfruttando sempre più gli account privilegiati come punto di ingresso nei sistemi e come “base” per un successivo spostamento laterale all’interno dell’infrastruttura colpita. Lo scenario si è insomma complicato rispetto al passato: invece di concentrarsi sul furto delle credenziali di accesso di utenti generici e sullo sfruttamento di configurazioni errate per ottenere l'accesso iniziale ai sistemi, ora i threat actor prendono di mira in modo specifico gli account privilegiati - e specie quelli che hanno più privilegi del necessario - in modo da muoversi poi facilmente all'interno dei sistemi di un'organizzazione.

Ciò che colpisce è che le aziende “favoriscono” involontariamente questa strategia perché non seguono policy di sicurezza adeguate. Nel secondo semestre 2024 Google Cloud ha esaminato gli ambienti che le aziende utenti hanno creato sul suo cloud, alla ricerca di punti deboli ed errori di configurazione che potessero agevolare il lavoro degli attaccanti. Delle molte istanze considerate in tal senso vulnerabili, ben il 46% aveva account di servizio con privilegi eccessivi.

E c’è di più: esaminando il vettore di accesso iniziale nei casi di effettiva violazione delle istanze in cloud, Google Cloud conclude che la presenza di credenziali deboli resta largamente il vettore più utilizzato da almeno due anni. Nella seconda metà del 2024 è stato usato nel 46% delle violazioni. Il secondo vettore per importanza sono le configurazioni errate (34%), il cui sfruttamento è un fenomeno in importante ascesa.

Altro fenomeno di cui tenere conto è un forte aumento nella compromissione delle API (17,1% degli incidenti osservati nel secondo semestre 2024), il che secondo Google Cloud rimarca la necessità di misure di sicurezza specificamente progettate per la API security, in un’era in cui le interfacce applicative sono sempre più esposte – anche involontariamente - verso l’esterno e sono quindi potenzialmente attaccabili.

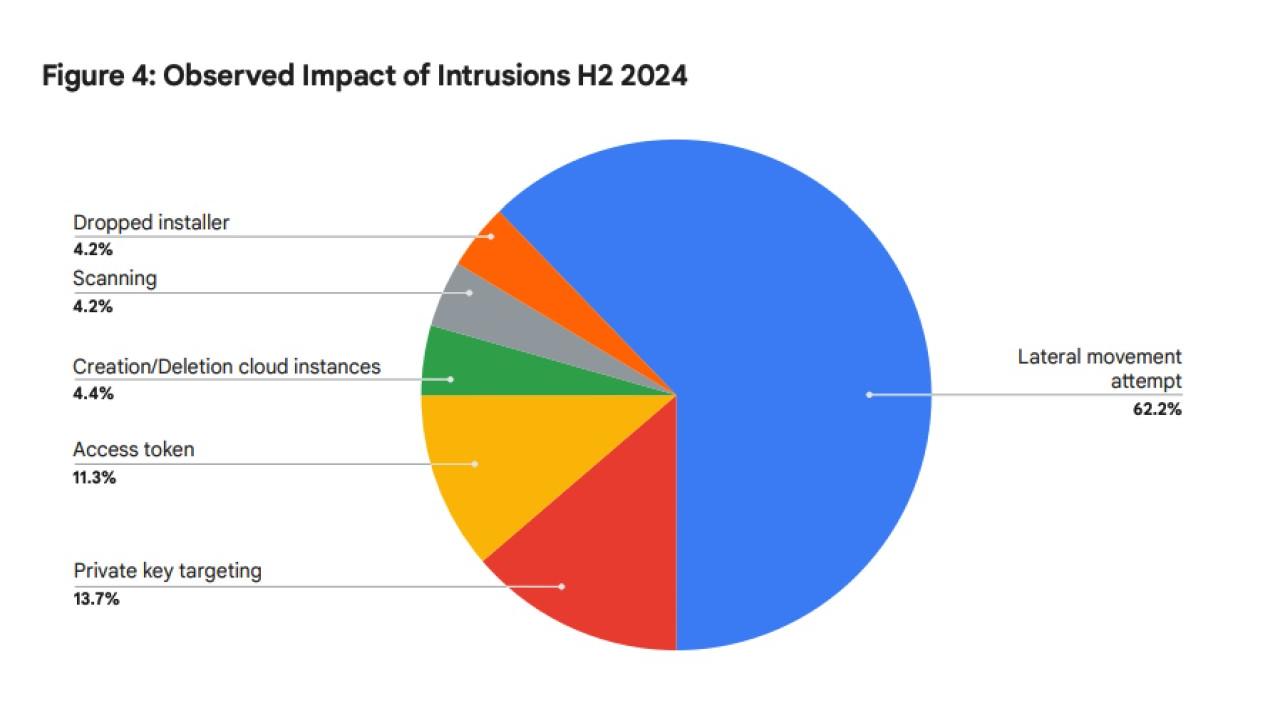

Una volta “penetrati” nell’ambiente cloud di una azienda, i threat actor cercano spesso (nel 62% dei casi di violazione analizzati) di iniziare uno spostamento laterale all'interno dell’ambiente stesso, spesso scaricando in loco tool software progettati proprio a tale scopo. A parte questo, gli attaccanti cercano di impadronirsi delle chiavi private degli utenti (14% di rilevanze) e di manipolare i token di accesso ai sistemi (11%). Arrivano anche, ma poco spesso (4,5% dei casi) a creare o eliminare vere e proprie istanze cloud.

Tutte queste cifre, secondo Google Cloud, sottendono una evoluzione importante che le aziende stanno facendo fatica a gestire davvero bene: man mano che i loro sistemi diventano un mix ibrido di on-premise e multicloud su cui si appoggia una moltitudine di applicazioni e servizi SaaS, il confine da proteggere non è più il perimetro della rete ma le singole identità digitali. E queste non sono solo le classiche identità gestite (tipicamente gli utenti) ma anche le identità associate con i cosiddetti “digital worker”, che spaziano dai workload in cloud alle interazioni automatizzate tra componenti del cloud.

In questo scenario la compromissione di una identità digitale non il classico furto delle password. I threat actor possono intercettare token e cookie nei processi di autenticazione, usare attacchi a forza bruta, usare credenziali sottratte da qualche data leak, e via dicendo. Tutti attacchi da cui le aziende cercano di difendersi con la Multifactor Authentication (MFA), che però sembra sempre più debole di fronte a come gli attaccanti migliorano le loro tecniche per violarla, dal SIM swapping al social engineering mirato in modo specifico a farsi comunicare i codici di accesso. E una volta “conquistata” una identità digitale con adeguati privilegi, un attaccante può creare una presenza stabile a lungo termine (e dannosa) nell’ambiente colpito.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici