Attacchi via email: il text salting inganna i filtri di sicurezza

Il text salting elude i controlli email con caratteri invisibili nel codice HTML, rendendo inefficace la detection tradizionale.

La posta elettronica si riconferma il maggiore veicolo di infezione anche nella seconda metà del 2024; per rendere gli attacchi più efficaci sta prendendo sempre più piede la tecnica del text salting, che inserisce nel codice HTML dell'email caratteri invisibili all'utente, ma che durante la visualizzazione del messaggio influenzano il modo in cui i sistemi di sicurezza analizzano il contenuto. A lanciare l’allarme è Cisco Talos, che ha rilevato un largo impiego di questo piccolo trucco per eludere i controlli dei parser email, confondere i filtri antispam e sfuggire ai motori di rilevamento basati su parole chiave.

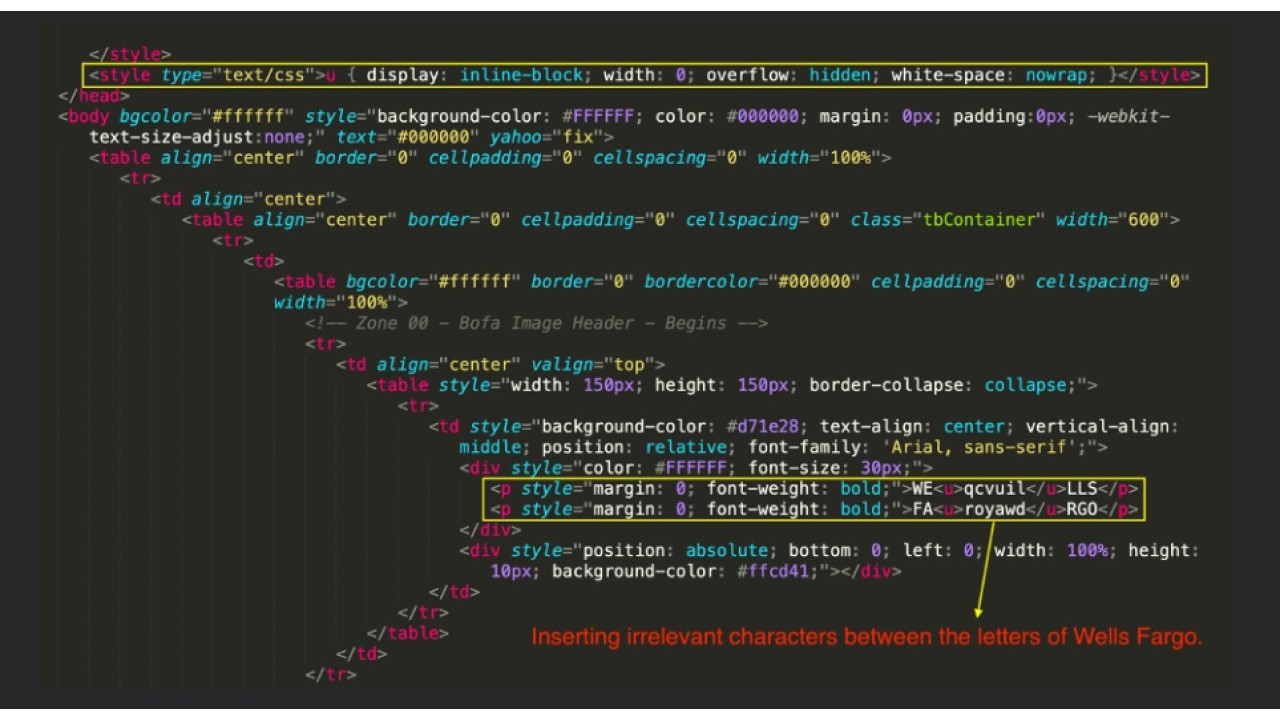

Gli esperti di security spiegano che con questa tecnica gli attaccanti sfruttano le funzionalità offerte dall'HTML e dai fogli di stile CSS per incorporare contenuti. Per esempio, il tag <style> è utile per definire lo stile dell'email tramite CSS, specificando come gli elementi HTML debbano essere resi nel client di posta elettronica. Gli attaccanti possono impostare proprietà CSS per rendere invisibili determinati contenuti, come per esempio caratteri o parole chiave che dovrebbero attivare i filtri di sicurezza.

Una variante del text salting prevede l'inserimento di caratteri a larghezza zero, come lo Zero-Width Space (ZWSP) e lo Zero-Width Non-Joiner (ZWNJ), tra le lettere di parole chiave sensibili. Sebbene questi caratteri non siano visibili all'occhio umano, vengono riconosciuti come caratteri dai parser email e consentono agli attaccanti di mascherare parole o frasi che altrimenti verrebbero rilevate dai sistemi di sicurezza.

Esempi concreti

Un caso osservato da Cisco Talos riguarda un'email di phishing che impersonava il brand Wells Fargo. Gli attaccanti hanno inserito nel codice HTML di questa email dei caratteri aggiuntivi tra le lettere del nome "Wells Fargo" e utilizzato proprietà CSS per renderli invisibili all'utente. A che cosa serve questo espediente? Per eludere i sistemi di detection che cercano specificamente attacchi di brand impersonation.

In altri scenari, il text salting viene impiegato per confondere le procedure di rilevamento della lingua. Un esempio concreto è quello di una email di phishing che impersonava il brand Harbor Freight: era scritta in inglese, ma conteneva nel codice HTML parole e frasi in francese nascoste tramite proprietà CSS. Grazie a questo stratagemma il modulo Microsoft di rilevamento della lingua classificava erroneamente l'email come scritta in francese, rendendo inefficaci i filtri antispam basati sulla lingua.

Il text salting è stato impiegato anche nell'ambito dell’HTML smuggling, una tecnica utilizzata per bypassare i motori di rilevamento nascondendo comandi dannosi mediante tecniche di encoding Base 64. In un caso specifico intercettato da Cisco Talos, gli attaccanti avevano inserito commenti irrilevanti tra i caratteri codificati in Base 64 all'interno di un allegato HTML, così da ostacolare la detection del contenuto malevolo.

Come difendersi

Rilevare e mitigare le minacce che utilizzano il text salting è una sfida ardua. Gli esperti consigliano lo sviluppo di tecniche di filtraggio avanzate che siano capac i di identificare l'uso sospetto di proprietà CSS come visibility: hidden o display: none, che sono quelle usate più di sovente per nascondere il testo. Inoltre, può essere di supporto una analisi della struttura del codice HTML che evidenzi un uso eccessivo di stili inline o un annidamento insolito di elementi.

Tuttavia, è bene ricordare che gli attaccanti sono costantemente alla ricerca di nuovi metodi per eludere i sistemi di sicurezza, quindi occorre appoggiarsi a tecnologie sempre aggiornate, capaci di analizzare tutte le componenti di una email, inclusi i messaggi composti esclusivamente da immagini.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici