Zoom: la convocazione urgente dell'ufficio del personale è phishing!

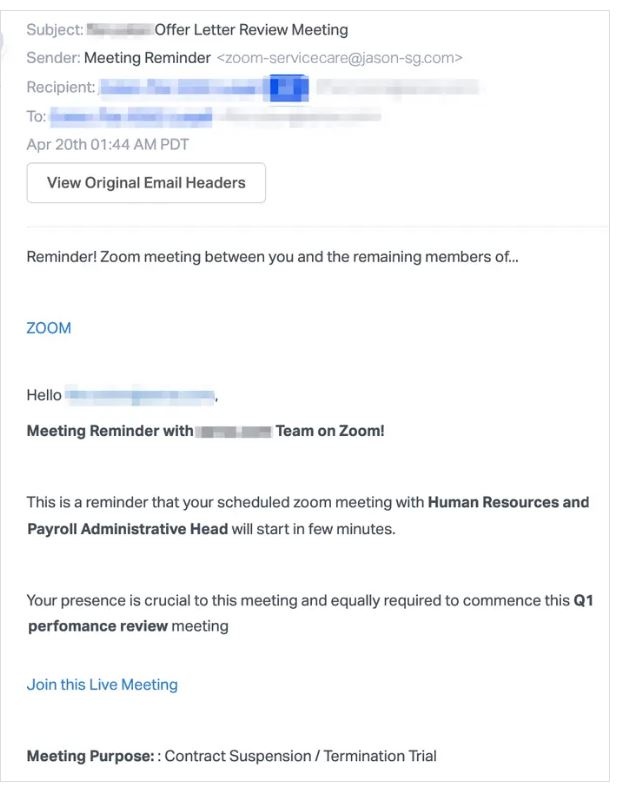

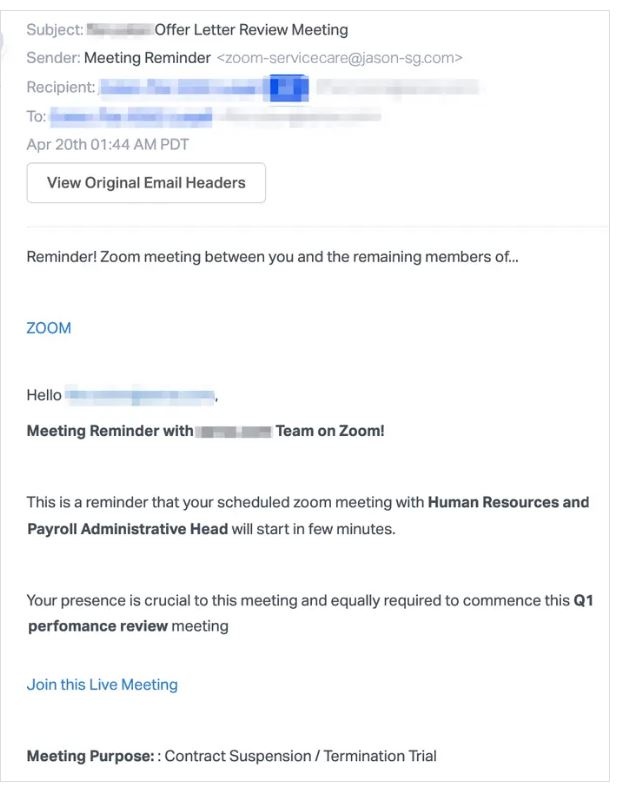

I guai con Zoom sembrano non avere fine. Dopo le credenziali in offerta sul dark web, la vendita di un exploit zero-day, lo Zoombombing, torna lo spettro del phishing. Zoom è semplicemente lo strumento scelto dai cyber criminali per mietere vittime. Sta circolando una mail indirizzata ai dipendenti che lavorano da casa, convocati a una riunione urgente via Zoom con l'ufficio delle risorse umane.

È un'evenienza tutt'altro che remota di questi tempi. Considerato che molti impiegati stanno lavorando da casa da molto tempo senza una percezione concreta dell'andamento aziendale. E che molte aziende stanno vivendo una crisi economica dovuta al blocco della produzione. Molti temono ridimensionamenti della forza lavoro, cassa integrazione o cambi radicali nella modalità o nella posizione lavorativa. Tutti argomenti che fanno capo alle risorse umane, a cui spettano le comunicazioni.

La mail di phishing in oggetto è quindi un esempio lampante di astuta opera di social engineering. Ancora una volta i cyber criminali cavalcano le paure e le preoccupazioni per spingere le vittime a cliccare dove non devono.

La mail di phishing in oggetto è quindi un esempio lampante di astuta opera di social engineering. Ancora una volta i cyber criminali cavalcano le paure e le preoccupazioni per spingere le vittime a cliccare dove non devono.

Anche perché le aziende non erano pronte al lockdown. La stragrande maggioranza dei dipendenti ha dovuto affrontare sfide grandissime. Con le VPN che andavano a singhiozzo perché sottodimensionate, documenti aziendali poco o per niente fruibili. Tutte le procedure standard stravolte. La produttività potrebbe averne risentito.

In questo scenario è inquietante ricevere una mail in cui il team delle risorse umane convoca una riunione immediata in Zoom per discutere le prestazioni lavorative nel primo trimestre. Soprattutto quando l'occhio cade sull'ultima riga, con l'oggetto dell'incontro virtuale: sospensione del contratto. La reazione più umana è il panico. Tutte le nozioni apprese sulle best practice per tutelarsi dagli attacchi informatici vanno a farsi benedire.

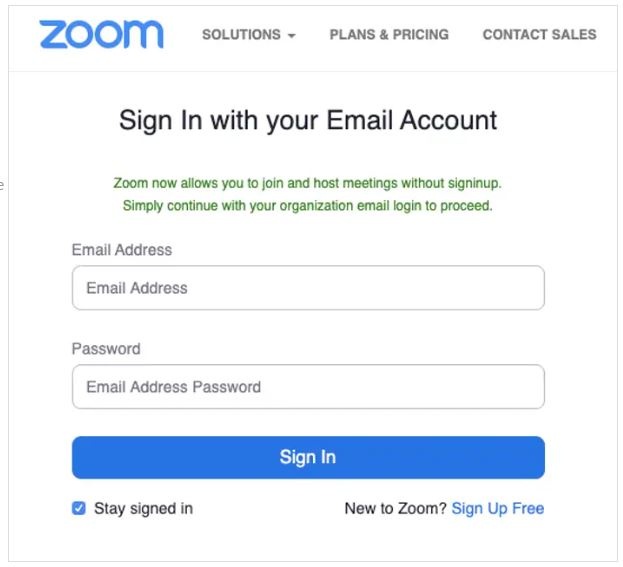

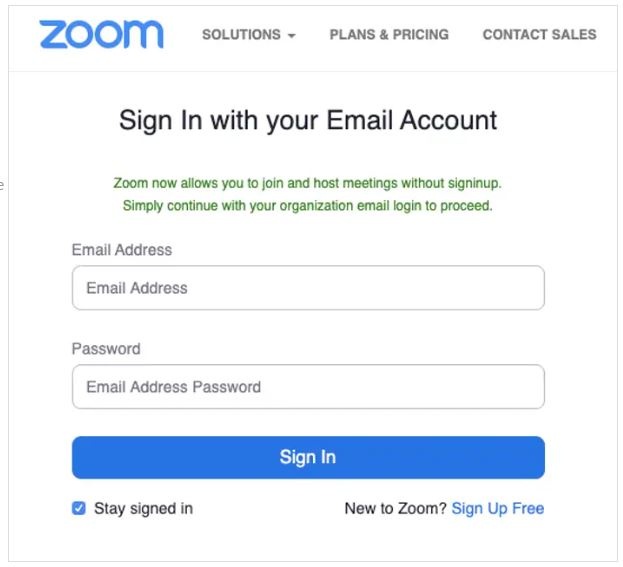

E non sorge alcun sospetto quando, una volta cliccato, vengono richieste le credenziali di accesso alla email aziendale. Certo, ragionando a mente fredda è ovvio concludere che Zoom non ha motivi legittimi per richiedere la password dell'indirizzo email. Ma la prospettiva di perdere il lavoro cancella qualsiasi logica.

I ricercatori di Abnormal Security segnalano che questa mail è stata recapitata a oltre 50.000 caselle di posta elettronica. Una volta cliccato sul link, la vittima si collega a una pagina di accesso Zoom falsa. L'indizio per capirlo è l'URL “zoom-emergency.myftp.org”. Una volta qui vengono chieste le suddette credenziali di accesso, compromettendo il proprio account.

I ricercatori di Abnormal Security segnalano che questa mail è stata recapitata a oltre 50.000 caselle di posta elettronica. Una volta cliccato sul link, la vittima si collega a una pagina di accesso Zoom falsa. L'indizio per capirlo è l'URL “zoom-emergency.myftp.org”. Una volta qui vengono chieste le suddette credenziali di accesso, compromettendo il proprio account.

I segnali per capire che si tratta di una truffa ci sono tutti. L'urgenza, la landing page molto simile all'originale, ma non identica. La richiesta di credenziali. Ma la stragrande maggioranza delle vittime li ignorerà. L'unico consiglio sensato in questo caso è non avere fretta di cliccare. Prendersi un attimo per riflettere, fare una telefonata ai colleghi per cercare di capire la fondatezza della richiesta.

È un'evenienza tutt'altro che remota di questi tempi. Considerato che molti impiegati stanno lavorando da casa da molto tempo senza una percezione concreta dell'andamento aziendale. E che molte aziende stanno vivendo una crisi economica dovuta al blocco della produzione. Molti temono ridimensionamenti della forza lavoro, cassa integrazione o cambi radicali nella modalità o nella posizione lavorativa. Tutti argomenti che fanno capo alle risorse umane, a cui spettano le comunicazioni.

La mail di phishing in oggetto è quindi un esempio lampante di astuta opera di social engineering. Ancora una volta i cyber criminali cavalcano le paure e le preoccupazioni per spingere le vittime a cliccare dove non devono.

La mail di phishing in oggetto è quindi un esempio lampante di astuta opera di social engineering. Ancora una volta i cyber criminali cavalcano le paure e le preoccupazioni per spingere le vittime a cliccare dove non devono.Anche perché le aziende non erano pronte al lockdown. La stragrande maggioranza dei dipendenti ha dovuto affrontare sfide grandissime. Con le VPN che andavano a singhiozzo perché sottodimensionate, documenti aziendali poco o per niente fruibili. Tutte le procedure standard stravolte. La produttività potrebbe averne risentito.

In questo scenario è inquietante ricevere una mail in cui il team delle risorse umane convoca una riunione immediata in Zoom per discutere le prestazioni lavorative nel primo trimestre. Soprattutto quando l'occhio cade sull'ultima riga, con l'oggetto dell'incontro virtuale: sospensione del contratto. La reazione più umana è il panico. Tutte le nozioni apprese sulle best practice per tutelarsi dagli attacchi informatici vanno a farsi benedire.

E non sorge alcun sospetto quando, una volta cliccato, vengono richieste le credenziali di accesso alla email aziendale. Certo, ragionando a mente fredda è ovvio concludere che Zoom non ha motivi legittimi per richiedere la password dell'indirizzo email. Ma la prospettiva di perdere il lavoro cancella qualsiasi logica.

I ricercatori di Abnormal Security segnalano che questa mail è stata recapitata a oltre 50.000 caselle di posta elettronica. Una volta cliccato sul link, la vittima si collega a una pagina di accesso Zoom falsa. L'indizio per capirlo è l'URL “zoom-emergency.myftp.org”. Una volta qui vengono chieste le suddette credenziali di accesso, compromettendo il proprio account.

I ricercatori di Abnormal Security segnalano che questa mail è stata recapitata a oltre 50.000 caselle di posta elettronica. Una volta cliccato sul link, la vittima si collega a una pagina di accesso Zoom falsa. L'indizio per capirlo è l'URL “zoom-emergency.myftp.org”. Una volta qui vengono chieste le suddette credenziali di accesso, compromettendo il proprio account.I segnali per capire che si tratta di una truffa ci sono tutti. L'urgenza, la landing page molto simile all'originale, ma non identica. La richiesta di credenziali. Ma la stragrande maggioranza delle vittime li ignorerà. L'unico consiglio sensato in questo caso è non avere fretta di cliccare. Prendersi un attimo per riflettere, fare una telefonata ai colleghi per cercare di capire la fondatezza della richiesta.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX