Aumentano gli attacchi alle web app, calano i ransomware

Nell’ultimo trimestre del 2024 è cresciuto l’uso di web shell per sfruttare vulnerabilità online, mentre gli attacchi ransomware sono stati in leggero calo.

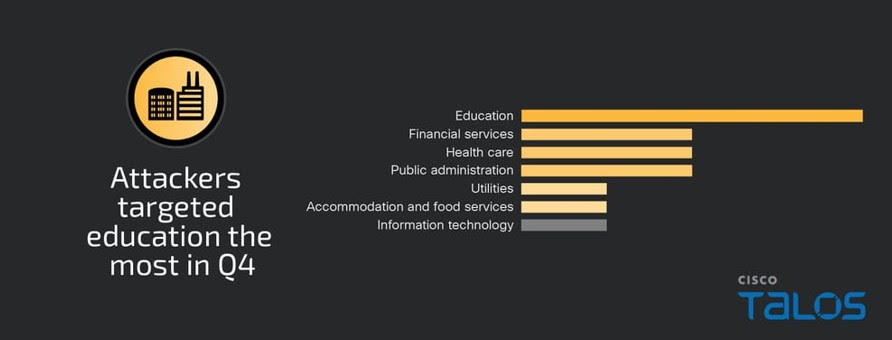

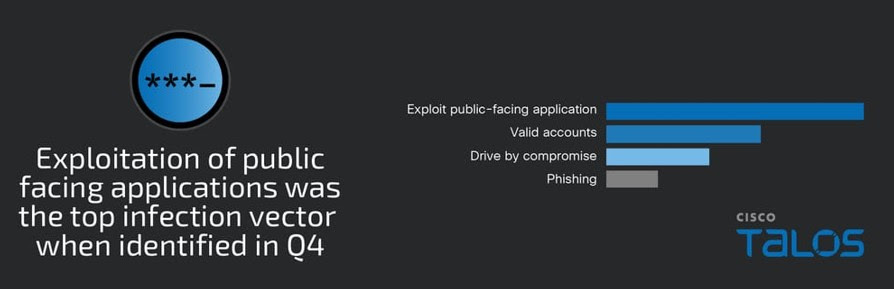

Aumentano gli attacchi alle applicazioni web, calano quelli ransomware e pre-ransomware. È telegraficamente questa la situazione fotografata dall’ultimo report trimestrale di Cisco Talos riferito agli ultimi tre mesi del 2024. Più nel dettaglio, gli esperti hanno annotato un aumento significativo nell'uso di web shell da parte dei threat actor: il 35% degli incidenti ha messo in atto proprio queste tecniche per sfruttare vulnerabilità note o applicazioni web non aggiornate. Inoltre, l'accesso iniziale tramite lo sfruttamento di applicazioni esposte è diventato predominante e ormai denota una inversione di marcia rispetto ai trimestri precedenti, in cui predominava l'uso di account validi.

Web shell e applicazioni web

Le web shell sono una chiara dimostrazione della versatilità degli attaccanti nello sfruttamento di server web vulnerabili come punto d'ingresso negli ambienti delle vittime. Le tecniche che sono state osservate variavano per funzionalità e per le applicazioni web di cui abusano di volta in volta. In diverse catene di attacco è stata rilevata l'installazione di una web shell denominata "401.php", basata sul progetto open-source Neo-regeorg pubblicato su GitHub. In un altro incidente, gli attaccanti hanno sfruttato il fuzzer web "Fuzz Faster U Fool" per eseguire attacchi brute force su applicazioni web mirati all’individuazione di credenziali e directory nascoste.

Come spesso accade, alle nuove tecniche si è affiancato l’uso di altre consolidate. Nel trimestre in esame i tool più datati sono stati impiegati principalmente nella fase post-compromissione. Per esempio, gli esperti citano un incidente in cui un server JBoss vulnerabile è stato preso di mira utilizzando uno strumento rilasciato nel 2014 su GitHub, che avrebbe dovuto servire a testare vulnerabilità nelle piattaforme Java. Tool come questi spesso sono resi innocui dagli update, motivo per il quale è fondamentale mantenere aggiornate le applicazioni.

Come spesso accade, alle nuove tecniche si è affiancato l’uso di altre consolidate. Nel trimestre in esame i tool più datati sono stati impiegati principalmente nella fase post-compromissione. Per esempio, gli esperti citano un incidente in cui un server JBoss vulnerabile è stato preso di mira utilizzando uno strumento rilasciato nel 2014 su GitHub, che avrebbe dovuto servire a testare vulnerabilità nelle piattaforme Java. Tool come questi spesso sono resi innocui dagli update, motivo per il quale è fondamentale mantenere aggiornate le applicazioni.

Ransomware

Ransomware, pre-ransomware ed estorsioni basate sul furto di dati hanno rappresentato quasi il 30% degli interventi nel quarto trimestre, in leggera flessione rispetto al 40% del trimestre precedente. Tra le varianti osservate, Talos IR ha rilevato per la prima volta il ransomware Interlock, oltre ai ben noti BlackBasta e RansomHub. In molti di questi casi l’analisi forense ha permesso di determinare il tempo di permanenza degli attaccanti all'interno dei sistemi compromessi (dwell time), che è stato incluso fra 17 e 44 giorni circa.

Più il dwell time cresce, più l’attaccante compie movimenti laterali che gli permettono di identificare un maggior numero di informazioni critiche e di rendere più devastanti le conseguenze dell’attacco. Inoltre, tale prolungamento indica un'attenta pianificazione. Individuare tempestivamente questo tipo di attività è vitale per ridurre le conseguenze degli attacchi.

Più il dwell time cresce, più l’attaccante compie movimenti laterali che gli permettono di identificare un maggior numero di informazioni critiche e di rendere più devastanti le conseguenze dell’attacco. Inoltre, tale prolungamento indica un'attenta pianificazione. Individuare tempestivamente questo tipo di attività è vitale per ridurre le conseguenze degli attacchi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici