Microsoft Teams nel mirino del phishing

Due campagne distinte di phishing bersagliano gli utenti di Microsoft Teams. L'obiettivo è il furto delle credenziali di Office 365.

Due attacchi distinti di phishing hanno preso di mira 50.000 utenti di Microsoft Teams. L'obiettivo è rubare le credenziali di accesso a Office 365. La tecnica impiegata dai cyber criminali è quella di sfruttare le notifiche automatizzate di Teams. Usando immagini clonate di questi avvisi, gli aggressori invitano gli utenti a inserire le proprie credenziali di Office 365. Peccato che la landing page a cui si viene collegati sia un falso.

Come noto, le piattaforme di collaboration sono nel mirino dei criminali informatici da quando la loro popolarità è schizzata alle stelle. Il 30 marzo Teams ha raggiunto 75 milioni di utenti attivi al giorno. È un aumento del 70% rispetto ai 44 milioni di utenti del 19 marzo. Come per Zoom, è difficile gestire l'impennata in un tempo ristretto e in un contesto in cui gli attacchi si sono moltiplicati a dismisura.

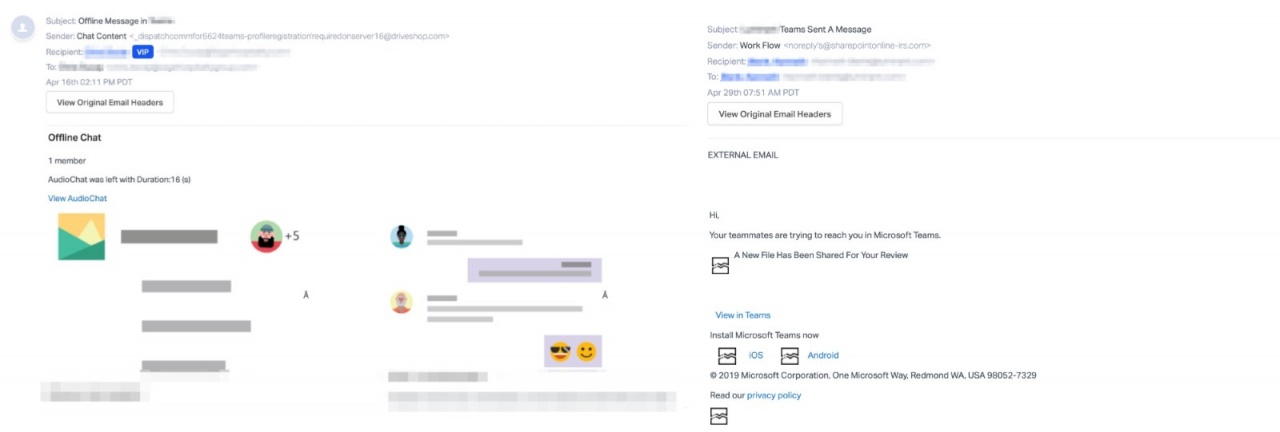

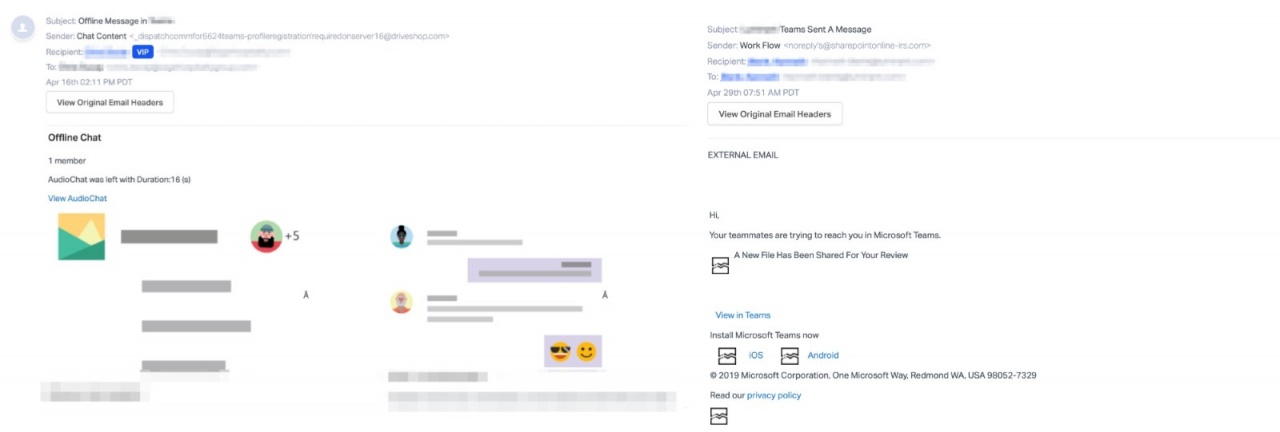

L'ultimo è quello relativo alle email di phishing con le notifiche delle chat audio. Gli utenti di Teams sono abituati a ricevere notifiche e avvisi dai vari servizi di collaboration. Per questo sono meno inclini a sospettare truffe.

In uno degli attacchi le potenziali vittime ricevono un'email con un link a un documento. Quest'ultimo è ospitato su un dominio utilizzato da un provider di marketing affermato. Facendo clic sul collegamento, appare un pulsante che chiede di accedere a Microsoft Teams. È questo l'inganno, perché il pulsante porta a una pagina falsa e le credenziali finiscono direttamente nelle mani dei cyber criminali.

In uno degli attacchi le potenziali vittime ricevono un'email con un link a un documento. Quest'ultimo è ospitato su un dominio utilizzato da un provider di marketing affermato. Facendo clic sul collegamento, appare un pulsante che chiede di accedere a Microsoft Teams. È questo l'inganno, perché il pulsante porta a una pagina falsa e le credenziali finiscono direttamente nelle mani dei cyber criminali.

Nel secondo tipo di attacco, il link nelle email punta a una pagina YouTube, da cui gli utenti vengono reindirizzati due volte prima di raggiungere il sito di phishing con la richiesta delle credenziali di Office. Entrambi gli attacchi sfruttano un sistema di scatole cinesi, con reindirizzamenti URL plurimi. Serve per nascondere il vero URL malevolo: i filtri della posta elettronica vengono tratti in inganno e non bloccano l'email.

Allo stato attuale, queste campagne dovrebbero essere in grado di aggirare alcuni Secure Email Gateway (SEG) e convincere molte più vittime a visitare la pagina di destinazione del phishing. Ad aumentare il rischio è l'impiego di immagini reali utilizzate da Microsoft, che portano la vittima a pensare che l'email sia legittima.

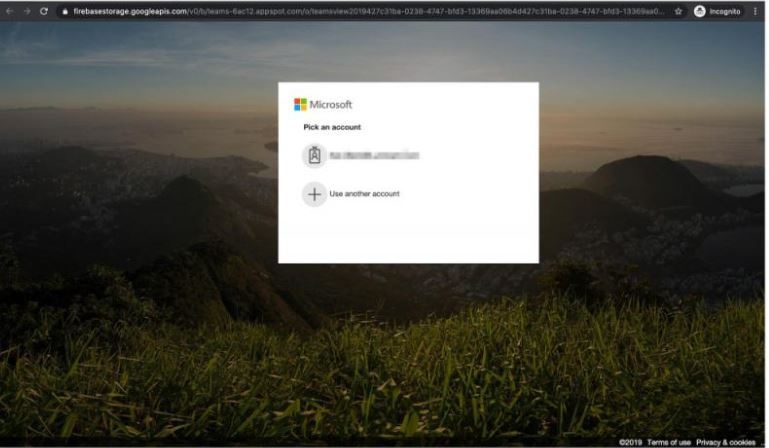

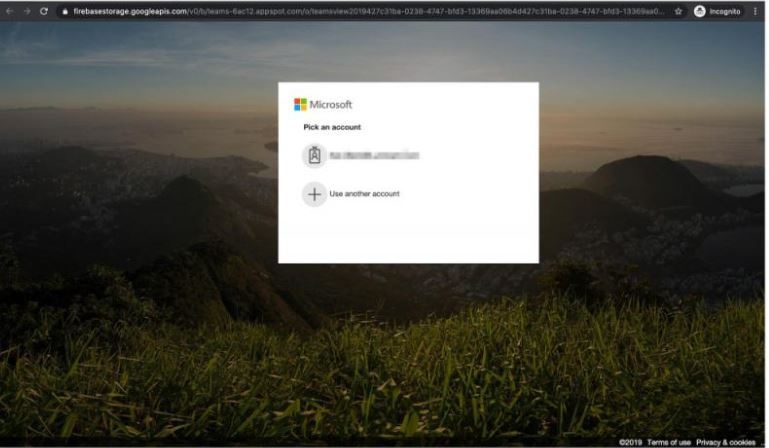

Le landing page infatti utilizzano la stessa grafica delle notifiche Web di Microsoft Teams. Gli utenti poi si troveranno di fronte a una versione perfettamente clonata del modulo di accesso a Office 365. Le credenziali inserite qui sono irrimediabilmente compromesse. Non solo: dato che Microsoft Teams è collegato a Microsoft Office 365, il cyber criminale potrebbe avere accesso ad altre informazioni, come le credenziali Microsoft tramite Single Sign-On.

Le landing page infatti utilizzano la stessa grafica delle notifiche Web di Microsoft Teams. Gli utenti poi si troveranno di fronte a una versione perfettamente clonata del modulo di accesso a Office 365. Le credenziali inserite qui sono irrimediabilmente compromesse. Non solo: dato che Microsoft Teams è collegato a Microsoft Office 365, il cyber criminale potrebbe avere accesso ad altre informazioni, come le credenziali Microsoft tramite Single Sign-On.

Le campagne hanno attirato l'attenzione della Cybersecurity and Infrastructure Security Agency (CISA) del Dipartimento della Sicurezza Nazionale degli Stati Uniti. L'ente ha emesso un avvertimento per sollecitare l'adozione delle "migliori pratiche di sicurezza per quanto riguarda l'implementazione di Office 365" per abbassare le vulnerabilità agli attacchi.

Ricordiamo che Microsoft Teams è stato recentemente aggiornato per correggere una vulnerabilità di sicurezza. Consentiva agli aggressori di assumere il controllo degli account utente inviando loro una GIF animata.

Come noto, le piattaforme di collaboration sono nel mirino dei criminali informatici da quando la loro popolarità è schizzata alle stelle. Il 30 marzo Teams ha raggiunto 75 milioni di utenti attivi al giorno. È un aumento del 70% rispetto ai 44 milioni di utenti del 19 marzo. Come per Zoom, è difficile gestire l'impennata in un tempo ristretto e in un contesto in cui gli attacchi si sono moltiplicati a dismisura.

L'ultimo è quello relativo alle email di phishing con le notifiche delle chat audio. Gli utenti di Teams sono abituati a ricevere notifiche e avvisi dai vari servizi di collaboration. Per questo sono meno inclini a sospettare truffe.

In uno degli attacchi le potenziali vittime ricevono un'email con un link a un documento. Quest'ultimo è ospitato su un dominio utilizzato da un provider di marketing affermato. Facendo clic sul collegamento, appare un pulsante che chiede di accedere a Microsoft Teams. È questo l'inganno, perché il pulsante porta a una pagina falsa e le credenziali finiscono direttamente nelle mani dei cyber criminali.

In uno degli attacchi le potenziali vittime ricevono un'email con un link a un documento. Quest'ultimo è ospitato su un dominio utilizzato da un provider di marketing affermato. Facendo clic sul collegamento, appare un pulsante che chiede di accedere a Microsoft Teams. È questo l'inganno, perché il pulsante porta a una pagina falsa e le credenziali finiscono direttamente nelle mani dei cyber criminali.Nel secondo tipo di attacco, il link nelle email punta a una pagina YouTube, da cui gli utenti vengono reindirizzati due volte prima di raggiungere il sito di phishing con la richiesta delle credenziali di Office. Entrambi gli attacchi sfruttano un sistema di scatole cinesi, con reindirizzamenti URL plurimi. Serve per nascondere il vero URL malevolo: i filtri della posta elettronica vengono tratti in inganno e non bloccano l'email.

Allo stato attuale, queste campagne dovrebbero essere in grado di aggirare alcuni Secure Email Gateway (SEG) e convincere molte più vittime a visitare la pagina di destinazione del phishing. Ad aumentare il rischio è l'impiego di immagini reali utilizzate da Microsoft, che portano la vittima a pensare che l'email sia legittima.

Le landing page infatti utilizzano la stessa grafica delle notifiche Web di Microsoft Teams. Gli utenti poi si troveranno di fronte a una versione perfettamente clonata del modulo di accesso a Office 365. Le credenziali inserite qui sono irrimediabilmente compromesse. Non solo: dato che Microsoft Teams è collegato a Microsoft Office 365, il cyber criminale potrebbe avere accesso ad altre informazioni, come le credenziali Microsoft tramite Single Sign-On.

Le landing page infatti utilizzano la stessa grafica delle notifiche Web di Microsoft Teams. Gli utenti poi si troveranno di fronte a una versione perfettamente clonata del modulo di accesso a Office 365. Le credenziali inserite qui sono irrimediabilmente compromesse. Non solo: dato che Microsoft Teams è collegato a Microsoft Office 365, il cyber criminale potrebbe avere accesso ad altre informazioni, come le credenziali Microsoft tramite Single Sign-On.Le campagne hanno attirato l'attenzione della Cybersecurity and Infrastructure Security Agency (CISA) del Dipartimento della Sicurezza Nazionale degli Stati Uniti. L'ente ha emesso un avvertimento per sollecitare l'adozione delle "migliori pratiche di sicurezza per quanto riguarda l'implementazione di Office 365" per abbassare le vulnerabilità agli attacchi.

Ricordiamo che Microsoft Teams è stato recentemente aggiornato per correggere una vulnerabilità di sicurezza. Consentiva agli aggressori di assumere il controllo degli account utente inviando loro una GIF animata.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS