Cyber attacchi sempre più rapidi: breakout time sceso a 48 minuti

L’intervista di SecurityOpenLab con Luca Nilo Livrieri di CrowdStrike su minacce emergenti, AI e strategie di difesa contro attacchi malware-free e intrusioni nel cloud.

I cyber attacchi stanno evolvendo a ritmo incalzante, spinti dall’uso astuto dell’AI, dalle attività di espionage sempre più aggressive e dall’escalation di tattiche e tecniche che sfuggono agli strumenti di difesa tradizionali. Il quadro tratteggiato dal Global Threat Report 2025 di CrowdStrike è tutt’altro che tranquillizzante, con (fra le altre cose) una crescita del 442% del vishing, ambienti cloud sempre più presi di mira (le intrusioni sono in crescita del 26%) e attacchi legati all’abuso di account validi - che rappresentano il 35% di tutti gli incidenti cloud.

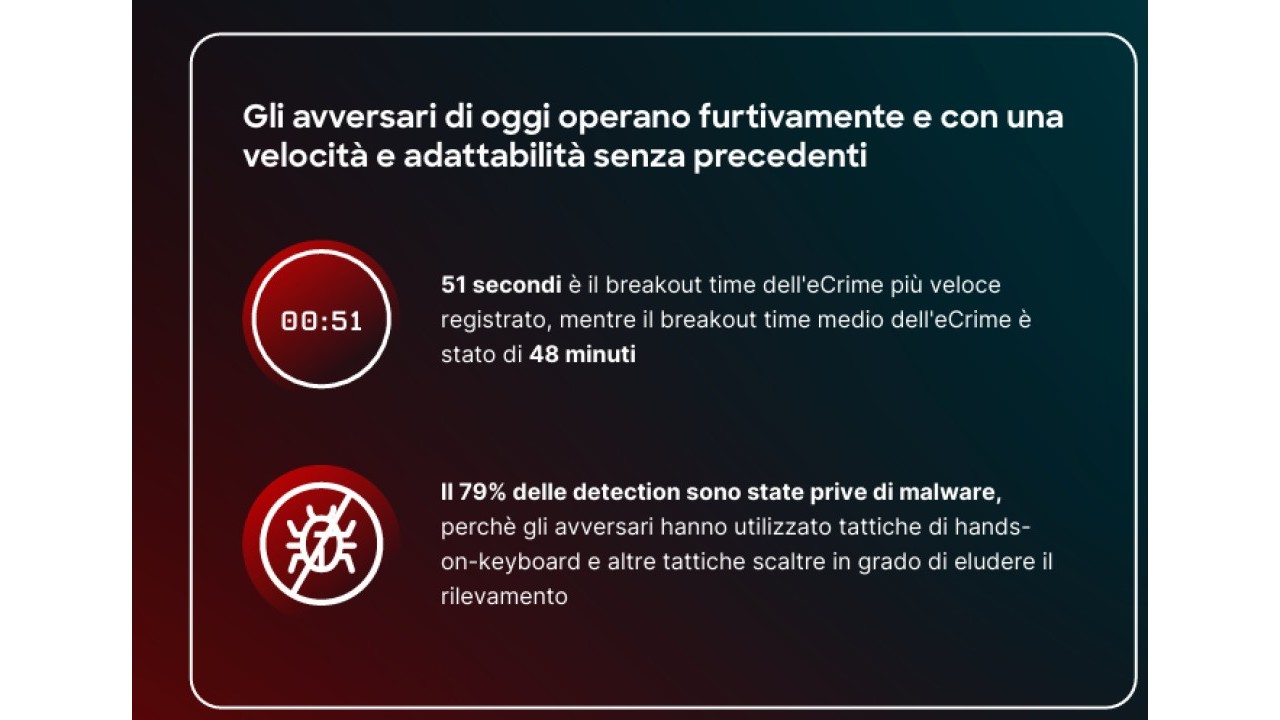

Un altro problema critico è quello della mancata correzione delle vulnerabilità: il 52% delle falle osservate viene sfruttato per ottenere l’accesso iniziale. Grazie anche ai nuovi strumenti, il tempo medio di breakout – ovvero il tempo che un attaccante impiega per muoversi all'interno di una rete compromessa – è crollato a 48 minuti, ma sono stati registrati casi estremi in cui è stato di soli 51 secondi.

Per approfondire questi temi e capire come le aziende possono affrontare la situazione cyber, abbiamo intervistato Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrike.

Il problema degli attacchi malware free

Una tendenza che emerge chiaramente dal report e che riscontriamo da qualche tempo è l’uso sempre più massivo da parte degli attaccanti di tecniche e tattiche malware-free, ossia che non fanno uso di componenti malevole. Un cambio di strategia che Livrieri addebita al fatto che “la tecnologia sta facendo un buon lavoro: i livelli di detection degli attacchi sono generalmente migliorati e, di conseguenza, gli attaccanti si stanno orientando verso strumenti più focalizzati sul social engineering e sullo sfruttamento delle debolezze nei processi aziendali”.

Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrikeUn esempio pratico presente nel report è quello del vishing. L’attacco a più livelli inizia con l’invio massivo di email di spam da parte di fornitori più o meno leciti. Dopo questo primo contatto, la vittima riceve una chiamata da un falso operatore del supporto tecnico, che usando deepfake e strumenti di emulazione vocale si propone come assistente per la soluzione di una finta problematica. La procedura proposta richiede l’avvio di una sessione remota con reset della password e dell’autenticazione a due fattori, che di fatto consegna il controllo della macchina agli attaccanti.

Luca Nilo Livrieri, Director, Sales Engineering Southern Europe di CrowdStrikeUn esempio pratico presente nel report è quello del vishing. L’attacco a più livelli inizia con l’invio massivo di email di spam da parte di fornitori più o meno leciti. Dopo questo primo contatto, la vittima riceve una chiamata da un falso operatore del supporto tecnico, che usando deepfake e strumenti di emulazione vocale si propone come assistente per la soluzione di una finta problematica. La procedura proposta richiede l’avvio di una sessione remota con reset della password e dell’autenticazione a due fattori, che di fatto consegna il controllo della macchina agli attaccanti.

Livrieri sottolinea poi che nel periodo di analisi CrowdStrike ha osservato un aumento nell’utilizzo di strumenti di controllo legittimo, una tecnica che consente agli attaccanti di condurre attacchi malware-free a tutti gli effetti. Il 79% delle detection relative a questa tipologia di attacchi è riconducibile a tecniche di social engineering, spesso abbinate all’uso di credenziali rubate, con un chiaro riferimento al fenomeno degli access broker.

Un altro trend in crescita è quello degli attacchi hands-on, caratterizzati da un incremento del 35% nell’ultimo anno. Livrieri spiega che in questi casi “l’attaccante entra direttamente nella macchina compromessa ed esegue operazioni manuali, restando sotto la soglia di rilevamento e sfruttando gli strumenti presenti sul sistema per effettuare movimenti laterali. Il breakout time – ovvero il tempo necessario per passare dal primo accesso alla rete all’espansione dell’attacco – è sceso a 48 minuti, con il caso più rapido registrato in soli 51 secondi”.

L’AI in mano agli attaccanti

Livrieri sottolinea che l’intelligenza artificiale è ormai integrata in molte delle tecniche finora descritte. “Per esempio, viene usata per generare email di phishing sempre più efficaci. Un dato interessante è che, mentre una classica email di phishing aveva un tasso di successo del 12%, una generata con AI arriva al 54%. Questo significa che, a parità di numero di email inviate, l’intelligenza artificiale sta offrendo un vantaggio competitivo significativo nella realizzazione di attacchi di phishing”.

Attenzione poi alle offerte di lavoro, che è un tema già monitorato in passato da CrowdStrike. “Un altro impiego dell’AI riguarda le job application fraudolente. Sono stati individuati falsi profili LinkedIn creati appositamente per ingannare i recruiter. Un elemento ricorrente è l’uso dell’acronimo “FANG” nei curriculum, con candidati che si spacciano per esperti IT con esperienze in Facebook, Amazon, Netflix e Google. Inoltre, durante i colloqui, gli attaccanti sfruttano l’AI per generare risposte in tempo reale. Un metodo di identificazione spesso efficace è la richiesta di rimuovere lo sfondo durante una videochiamata o di mostrare un documento d’identità, poiché questi dettagli possono smascherare eventuali deepfake” argomenta Livrieri.

L’annoso problema delle patch

Un altro tema emerso prepotentemente dal report di CrowdStrike è quello dell'exposure management, ossia la gestione delle vulnerabilità. Il report evidenzia una tendenza chiara: il 52% delle vulnerabilità sfruttate viene utilizzato per ottenere un accesso iniziale ai sistemi. È un problema noto, che però siamo lungi dal poter risolvere, perché come spiega Livrieri: “la verità è che [le patch] sono troppe e applicarle in modo massivo è praticamente impossibile”.

All’atto pratico questo è quello che succede: l'attaccante parte da una vulnerabilità su un sistema esterno, la sfrutta per aggirare le protezioni e arriva progressivamente fino a una connessione remota non autenticata o, nei casi peggiori, ai cosiddetti “gioielli della corona” dell’azienda. Come si mitiga il problema? Livrieri sottolinea l’importanza delle soluzioni di vulnerability management, che aiutano a dare priorità alle vulnerabilità più critiche, monitorano costantemente l’esposizione dei sistemi e permettono di adottare strategie di protezione più efficaci.

Un esempio è la gestione degli asset esposti su Internet attraverso strumenti di external attack surface management, che consentono di avere una chiara visibilità su cosa viene esposto e con quali rischi. “Noi simuliamo il rischio in modo realistico con l’AI-driven prioritization, che permette di gestire le vulnerabilità con un equilibrio tra velocità e precisione. Il nostro sistema analizza in tempo reale le vulnerabilità presenti, suggerisce azioni per quelle ad alto rischio e permette di anticipare quali saranno le più sfruttate nel prossimo futuro. Questo approccio copre tutto il panorama aziendale: cloud, endpoint, identità, perché per noi è essenziale avere una visione unica e integrata della gestione del rischio” sottolinea Livrieri.

Non finisce qui, perché “dal punto di vista più tecnico – spiega Livrieri - è essenziale lavorare sulla configurazione dei dispositivi, effettuare revisioni regolari delle funzionalità e adottare soluzioni di analisi comportamentale. Non esiste una strategia rivoluzionaria: la sicurezza efficace è sempre multilivello”.

La cloud security

Nella sintesi del report che abbiamo proposto in apertura dell’articolo abbiamo evidenziato il nodo sempre più critico della sicurezza cloud. Livrieri ricapitola lo scenario: “i dati mostrano un aumento del 26% delle intrusioni cloud; il 35% degli incidenti nel cloud inizia con l'abuso di account validi. Questo è un aspetto molto interessante: avere accesso al cloud è un obiettivo fondamentale per i cybercriminali perché significa potenzialmente mettere le mani su basi dati, gestire email aziendali creando messaggi ancora più credibili perché inviati direttamente dall'interno dell'organizzazione. Questo riporta inevitabilmente al tema del phishing e del vishing”.

Quindi siamo di fronte a una strategia ben definita che Livrieri indica con la definizione di “Cloud Conscious Actor, ossia gruppi di attaccanti che operano consapevolmente nel cloud e che sono considerevolmente aumentati negli ultimi due anni: sfruttano in modo mirato le tecnologie cloud e stanno iniziando a integrare l’uso delle GenAI e degli LLM nei loro attacchi”.

Un altro dato interessante citato da Livrieri è che, “secondo MITRE, la prima tecnica di attacco dello scorso anno è stata l’escape to host, ossia la tecnica con cui un attaccante riesce a spostarsi dall’host di un container o di una macchina virtuale per accedere a infrastrutture cloud più ampie. Questo tipo di attacco è paragonabile a una escalation di privilegi in ambienti virtualizzati: partendo da una macchina virtuale compromessa, l'attaccante riesce a guadagnare accesso all’host sottostante e, da lì, a vedere tutto ciò che è installato nell’ambiente cloud”.

Per contrastare questo tipo di attacchi CrowdStrike segue una “strategia molto semplice – descrive Livrieri - il nostro obiettivo è fermare l'attacco, indipendentemente dal fatto che avvenga nel cloud o su un workload”. Come accennato sopra, l’approccio pratico è una difesa su più livelli, perché “per noi la chiave della sicurezza nel cloud non è solo la gestione della postura, ma anche l'esecuzione runtime delle applicazioni. Un elemento distintivo della nostra soluzione è proprio il focus sul runtime: non ci limitiamo a un’analisi statica delle immagini (image assessment) o alla sola gestione della postura con scansioni periodiche nel cloud. Noi installiamo sensori direttamente sui container e sugli host, monitorando in tempo reale gli attacchi che colpiscono le applicazioni in esecuzione. Questo ci permette di andare oltre la semplice fotografia delle vulnerabilità, garantendo un controllo continuo sugli attacchi in corso” spiega Livrieri.

Crowdstrike inoltre affronta le nuove minacce legate alla compromissione delle identità e dei database dei clienti nelle applicazioni cloud, che “è un trend emergente che stiamo seguendo da vicino: gli attaccanti non si limitano più a sfruttare vulnerabilità tradizionali, ma stanno sempre più puntando all’exploitation delle applicazioni SaaS attraverso la compromissione delle identità e dei sistemi di single sign-on”.

Proprio quest’ultimo concetto lascia intendere che CrowdStrike si sta concentrando sulla protezione dell’identità, “che rappresenta sempre un valore aggiunto enorme. Oggi questa funzionalità è stata ulteriormente migliorata e uno dei vantaggi principali è proprio l’integrazione tra la protezione dell’identità e la nostra soluzione di Cloud SaaS Posture Management. Questo significa che possiamo monitorare come vengono utilizzate le identità amministrative e degli utenti all’interno delle applicazioni cloud aziendali” sottolinea Livrieri, che spiega la novità con un esempio illuminante: “supponiamo che tu abbia configurato un ambiente SaaS e abbia lasciato attivi tre amministratori che in realtà non fanno più parte dell’azienda. Oppure, immaginiamo tre amministratori che si stanno collegando a CrowdStrike da un IP anomalo, diverso da quello aziendale. Grazie a questa integrazione, riusciamo a identificare e segnalare situazioni come queste, offrendo due vantaggi chiave: da un lato la protezione runtime dell’applicazione, dall’altro la sicurezza delle identità, ora strettamente legata alla gestione delle applicazioni SaaS nel cloud”.

Chiude il cerchio la sicurezza contro gli attacchi di social engineering in ambito cloud: “oltre alle tecnologie di protezione, abbiamo lanciato un workshop specifico che mostra concretamente come gli attaccanti sfruttano le vulnerabilità e le identità compromesse per comportarsi come insider. Questo ci permette di affinare il monitoraggio dei comportamenti anomali e degli attacchi”. Non solo: grazie al focus di CrowdStrike sugli indicatori di attacco comportamentali, “riusciamo a individuare anomalie rispetto ai pattern di utilizzo abituali di un utente, riuscendo a identificare tempestivamente attività sospette e prevenire attacchi prima che si concretizzino” conclude Livrieri.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici