Sicurezza OT/IoT: minacce in crescita e vulnerabilità critiche

Attacchi alle infrastrutture critiche, malware OT e reti Wi-Fi insicure: l'analisi dei rischi emergenti e delle strategie di difesa nel 2025.

La sicurezza OT/IoT necessita di un approccio proattivo e a più livelli che include il monitoraggio continuo, il rilevamento delle anomalie, la gestione delle vulnerabilità e la collaborazione con i partner per garantire la continuità operativa e salvaguardare le infrastrutture critiche. È questa la conclusione a cui approda il report di Nozomi Networks Labs che esamina tendenze e approfondimenti della OT/IoT security, basandosi sulla analisi di dati telemetrici anonimizzati raccolti fra il 1 luglio e il 31 dicembre 2024 da centinaia di ambienti OT e IoT reali.

Il focus sull’Italia

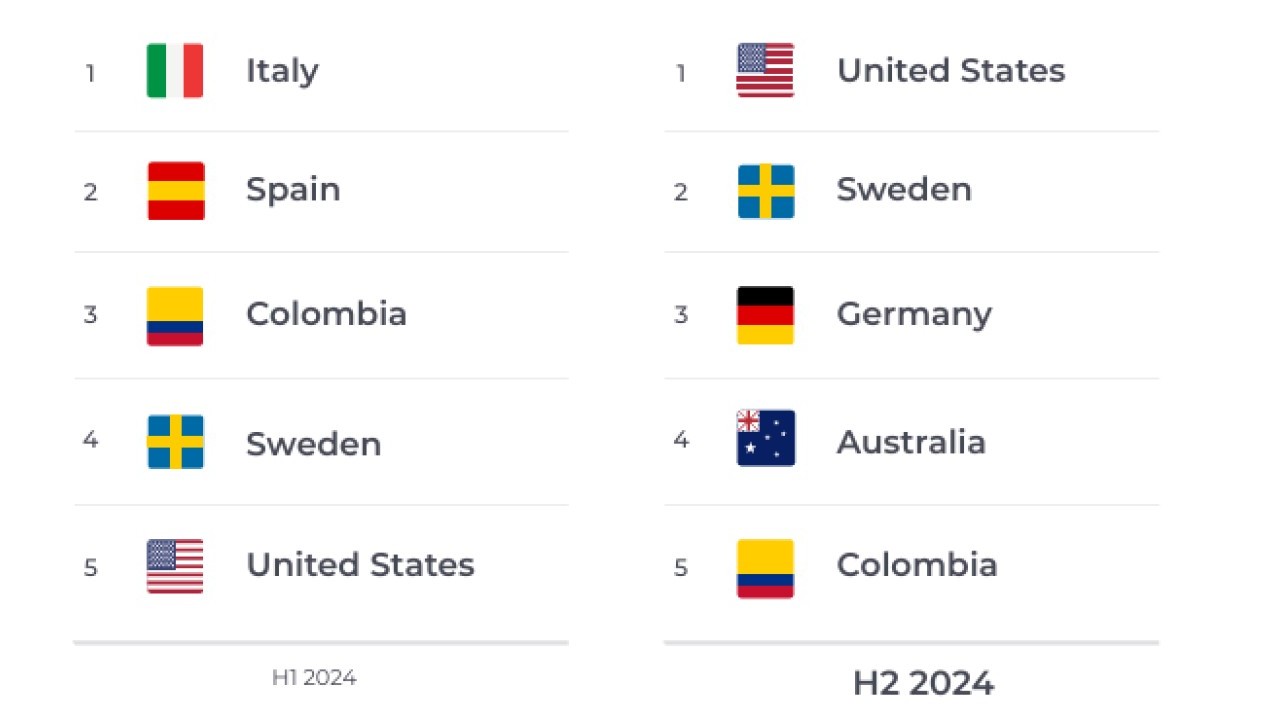

Il report di Nozomi contiene anche alcuni dati interessanti relativi all'Italia, seppure non dettagliati. In particolare, nel primo semestre del 2024 il Belpaese figurava al primo posto tra i paesi con il più alto numero di alert per cliente; situazione che è cambiata nella seconda metà dell’anno, quanto l'Italia è uscita dalla top 5 dei paesi con il più alto numero di avvisi per cliente, sostituita dalla Germania. Una possibile interpretazione di questo cambio di paradigma è che nella prima metà del 2024 l'Italia fosse un obiettivo primario, ma che non lo sia più nella seconda metà dell'anno. Tuttavia, è una conclusione da prendere con le pinze che richiede l’analisi di ulteriori dati.

I dati principali

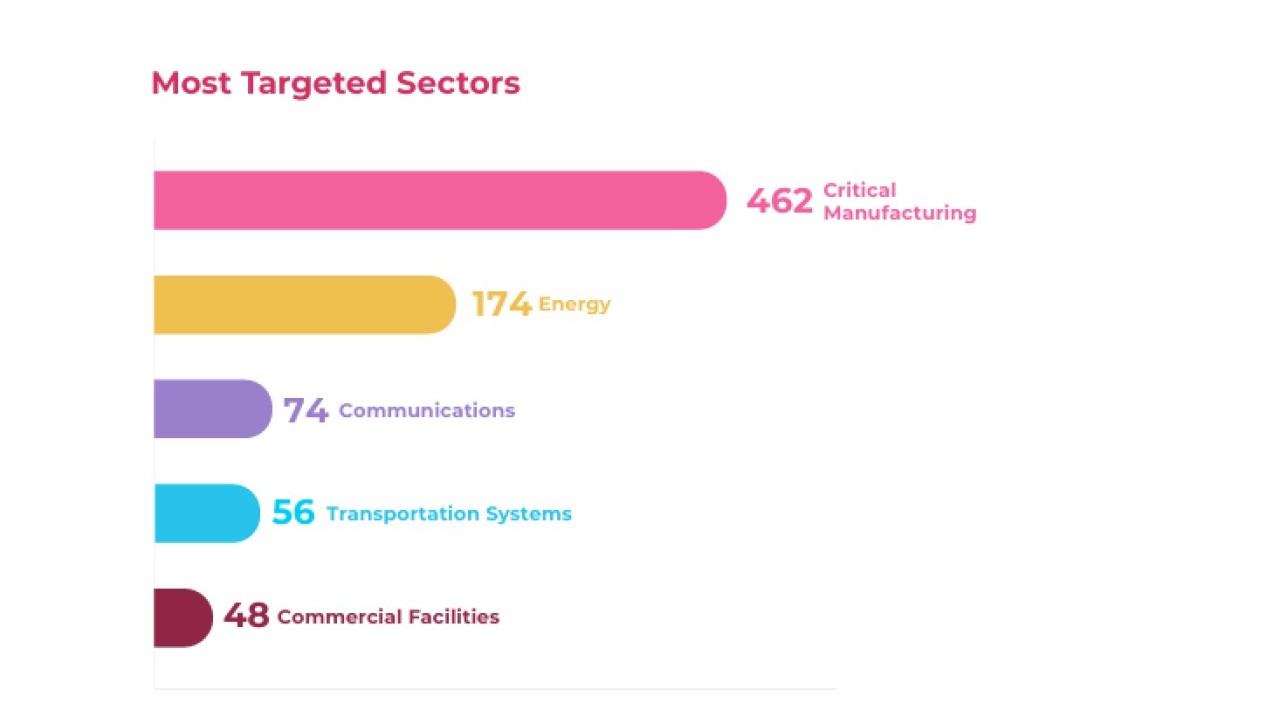

Alcuni dati riportati nel report colpiscono più di altri. Uno su tutti è quello relativo all’aumento degli attacchi contro le infrastrutture critiche, portati avanti sia da attori sponsorizzati dagli stati (i cosiddetti APT) sia da gruppi ransomware. Colpiscono per lo più settori chiave come il manifatturiero, l'energia, i trasporti e i servizi e nel periodo in esame il Paese più colpito è gli Stati Uniti, passati dal quinto al primo posto nella classifica dei paesi più bersagliati.

Il report evidenzia inoltre una diffusa vulnerabilità delle reti wireless industriali, con il 94% delle reti Wi-Fi prive di protezioni adeguate: una situazione che espone le organizzazioni a rischi quali furto di credenziali, intercettazione del traffico e attacchi man-in-the-middle. In particolare, a preoccupare sono i rischi nascosti dovuti alla mancanza di visibilità e alla diffusione di protocolli non sicuri per le reti wireless industriali. Inoltre, le botnet IoT continuano a rappresentare una minaccia significativa: è aumentato il numero di indirizzi IP univoci utilizzati per lanciare attacchi – che provengono per lo più da Cina e Stati Uniti.

Qualche tecnicismo

Sotto l’aspetto tecnico, le tendenze evidenziate dal report mettono in guardia da malware OT, ransomware, vulnerabilità senza patch. Partiamo dal malware OT: sono emersi nuovi malware espressamente progettati per colpire i sistemi OT, che possono compromettere la funzionalità dei sistemi di controllo industriale e causare gravi danni. Per quanto riguarda il ransomware, non è tradizionalmente considerato una minaccia OT, ma deve essere preso in seria considerazione come minaccia indiretta, perché la sua capacità di compromettere gli ambienti IT strettamente integrati con i sistemi OT lo trasforma in un rischio significativo anche per le infrastrutture critiche.

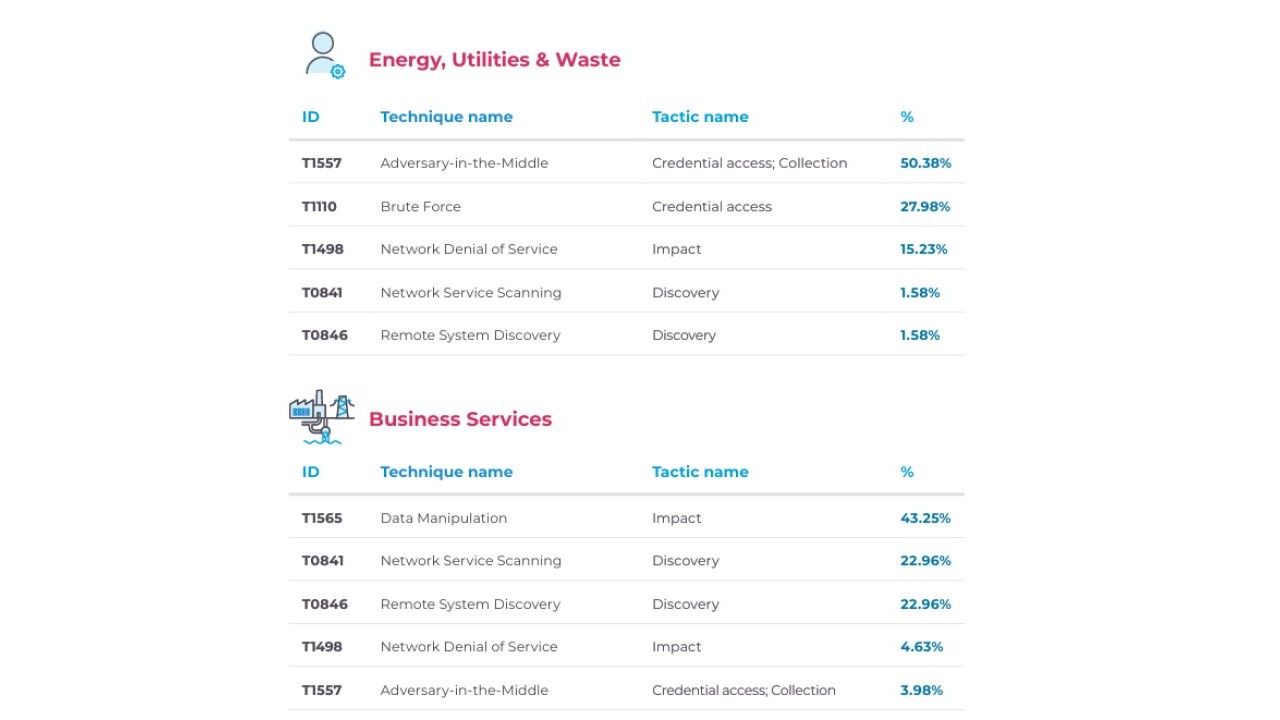

Grande importanza è anche riconosciuta alle vulnerabilità: il report analizza le vulnerabilità dei dispositivi ICS, evidenziando come i settori del manufacturing e dell'energia siano i più colpiti. Le vulnerabilità più comuni sono legate alla validazione impropria degli input, agli errori di scrittura e lettura. Gli attaccanti sfruttano vulnerabilità differenti a seconda del settore che attaccano - per esempio, nel manifatturiero la maggior parte degli attacchi è associata a tecniche di manipolazione dei dati, mentre nel settore dei trasporti sono più frequenti gli attacchi di tipo brute force. Ci sono poi tecniche più diffuse a seconda dell’area geografica colpita: negli Stati Uniti le principali tecniche di attacco sono quelle che ritroviamo anche in Europa, mentre in Colombia gli attacchi di negazione del servizio sono i più comuni.

Grande importanza è anche riconosciuta alle vulnerabilità: il report analizza le vulnerabilità dei dispositivi ICS, evidenziando come i settori del manufacturing e dell'energia siano i più colpiti. Le vulnerabilità più comuni sono legate alla validazione impropria degli input, agli errori di scrittura e lettura. Gli attaccanti sfruttano vulnerabilità differenti a seconda del settore che attaccano - per esempio, nel manifatturiero la maggior parte degli attacchi è associata a tecniche di manipolazione dei dati, mentre nel settore dei trasporti sono più frequenti gli attacchi di tipo brute force. Ci sono poi tecniche più diffuse a seconda dell’area geografica colpita: negli Stati Uniti le principali tecniche di attacco sono quelle che ritroviamo anche in Europa, mentre in Colombia gli attacchi di negazione del servizio sono i più comuni.

Come difendersi

Gli esperti di Nozomi raccomandano di adottare un approccio a più livelli per la sicurezza informatica, che includa l'aggiornamento delle informazioni sulle minacce, il rilevamento di anomalie e la protezione perimetrale. Caldeggiano di dare priorità al rilevamento e alla risposta delle anomalie, che è da considerare un elemento essenziale per identificare minacce sconosciute o attacchi che utilizzano tecniche living-off-the-land.

Chi si occupa di difesa delle infrastrutture critiche dovrebbe inoltre adattare le misure di sicurezza in funzione delle minacce specifiche che interessano il proprio settore e la propria area geografica, e rafforzare la sicurezza delle reti wireless con audit regolari, per identificare potenziali vulnerabilità e mitigare le minacce comuni. È fondamentale inoltre implementare un programma di gestione delle vulnerabilità che tenga conto sia dei punteggi di rischio sia della criticità degli asset, dei controlli compensativi e di altri fattori contestuali.

Ultimo ma non meno importante, è sempre bene ricordare che la difesa informatica è un lavoro di squadra che richiede competenze e conoscenze specialistiche, per questo è importante collaborare con esperti di sicurezza OT/ICS, fornitori di soluzioni di cybersecurity e centri di analisi e condivisione delle informazioni (ISAC) del settore di riferimento.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici