Attacchi non interattivi: la nuova minaccia all'autenticazione

Gli attaccanti sfruttano accessi automatizzati per eludere l'autenticazione multi-fattore e le difese tradizionali. Cinque consigli degli esperti per una difesa efficace.

L’adozione diffusa di sistemi di autenticazione avanzati ha spinto gli attaccanti a modificare le strategie di attacco basate sulle credenziali. Le attività di awareness, gli strumenti di detection sempre più sofisticati, la diffusione dell’autenticazione multi-fattore e l’avvento degli strumenti automatizzati hanno portato gli attaccanti a compiere un ulteriore passo avanti.

Se in passato gli attaccanti si concentravano sul brute force per forzare le password, oggi prediligono l’uso di credenziali valide ottenute tramite phishing, data breach o dark web. Tuttavia, gli esperti di Vectra AI segnalano che siamo già all’ennesima svolta: i cosiddetti attacchi agli accessi non interattivi, ossia quelli in cui non si cerca di ingannare l’utente finale, bensì si sfruttano processi di autenticazione automatizzati per entrare nei sistemi senza allertare le soluzioni di difesa.

Gli account di servizio, utilizzati per eseguire operazioni automatizzate all’interno delle infrastrutture IT, sono un bersaglio ideale: spesso non sono protetti da MFA o da criteri di accesso condizionato, in più il loro comportamento legittimo li rende meno visibili ai sistemi di monitoraggio. Una volta compromessi, questi account permettono agli attaccanti di muoversi lateralmente nella rete, mantenere la persistenza e sottrarre dati senza innescare allarmi.

Esempi pratici

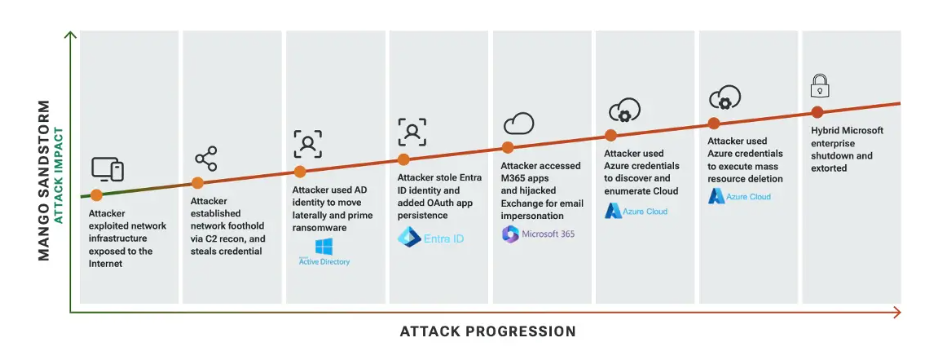

Vectra cita due campagne di alto profilo che illustrano le modalità e le implicazioni degli attacchi non interattivi. Il riferimento è alle botnet che hanno preso di mira Microsoft 365 a fine febbraio e all’attacco Mango Sandstorm: in entrambi i casi gli attaccanti hanno affidato l’esecuzione di accessi non interattivi ai dispositivi compromessi. I motivi sono molteplici: in primo luogo, le botnet distribuite su larga scala sono ideali per attacchi di password spraying ad alto volume. Ciascun dispositivo compromesso contribuisce a testare combinazioni di credenziali in modo coordinato, riducendo il rischio di detection e sovraccaricando i sistemi di sicurezza con un volume enorme di richieste. Inoltre, la distribuzione geografica delle botnet e l’uso di server di comando e controllo situati in Paesi ritenuti affidabili (come gli Stati Uniti), contribuiscono a rendere l’operazione ancora più efficace, eludendo i tradizionali blocchi geografici e le blacklist.

Non è tutto. Le difese convenzionali sono inefficaci contro questa tipologia di attacco: l’MFA protegge i login interattivi (quando l’utente conferma il proprio accesso), ma è inefficace per gli accessi non interattivi tra servizi. Inoltre, molti protocolli legacy in ambienti apparentemente sicuri permettono ai processi automatizzati di autenticarsi senza ulteriori verifiche, creando una superficie d’attacco invisibile ai tradizionali sistemi di protezione.

L'attacco Mango Sandstorm

Le conseguenze

Se l’attacco agli accessi non interattivi va a buon fine, una volta all’interno della rete gli attaccanti possono muoversi lateralmente, rubare ulteriori credenziali, istituire una presenza persistente, eccetera. Il tutto perché gli strumenti di sicurezza tradizionali sono progettati per identificare anomalie nei comportamenti interattivi, ma non sono efficaci nel monitoraggio degli accessi automatici.

La protezione da queste minacce emergenti passa pertanto per cinque punti chiave indicati dagli esperti. Primo fra tutti è il monitoraggio continuo degli accessi condotto mediante l’analisi continua dei log degli accessi, che include anche quelli non interattivi e agli account di servizio. È poi caldeggiata la rotazione regolare delle credenziali degli account di servizio, così da ridurre il rischio di sfruttamenti a lungo termine. Ovunque possibile è opportuno fare a meno dell’autenticazione di base e di altri protocolli obsoleti che non supportano MFA o criteri di accesso avanzati.

Gli esperti consigliano di implementare tecniche di rilevamento basate su intelligenza artificiale per identificare comportamenti anomali e attivare avvisi tempestivi e di combinare controlli preventivi con una sorveglianza proattiva per identificare e mitigare le minacce in tempo reale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici