Ransomware VCrypt usa 7zip per nascondere i file

Un nuovo ransomware non crittografa i file, li nasconde in file compressi protetti da password molto complesse.

Si chiama VCrypt il nuovo ransomware che usa 7zip per rendere inaccessibili i file degli utenti. Al momento sta bersagliando gli utenti francesi. La particolarità di questo ransomware è che crea archivi protetti da password molto complesse, usando il legittimo programma di compressione 7zip.

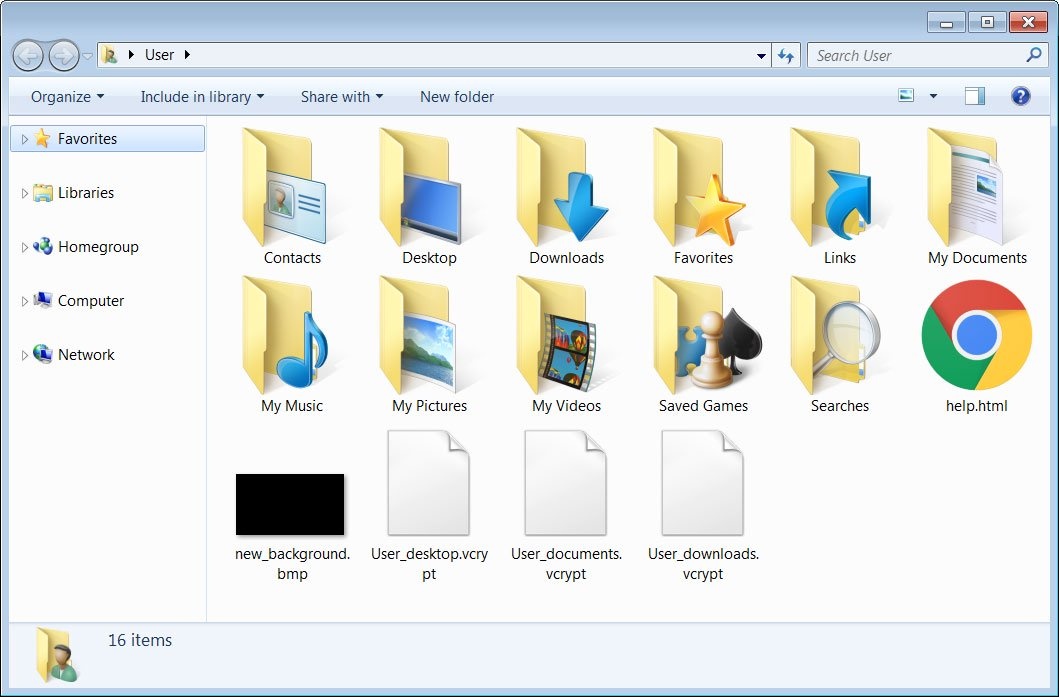

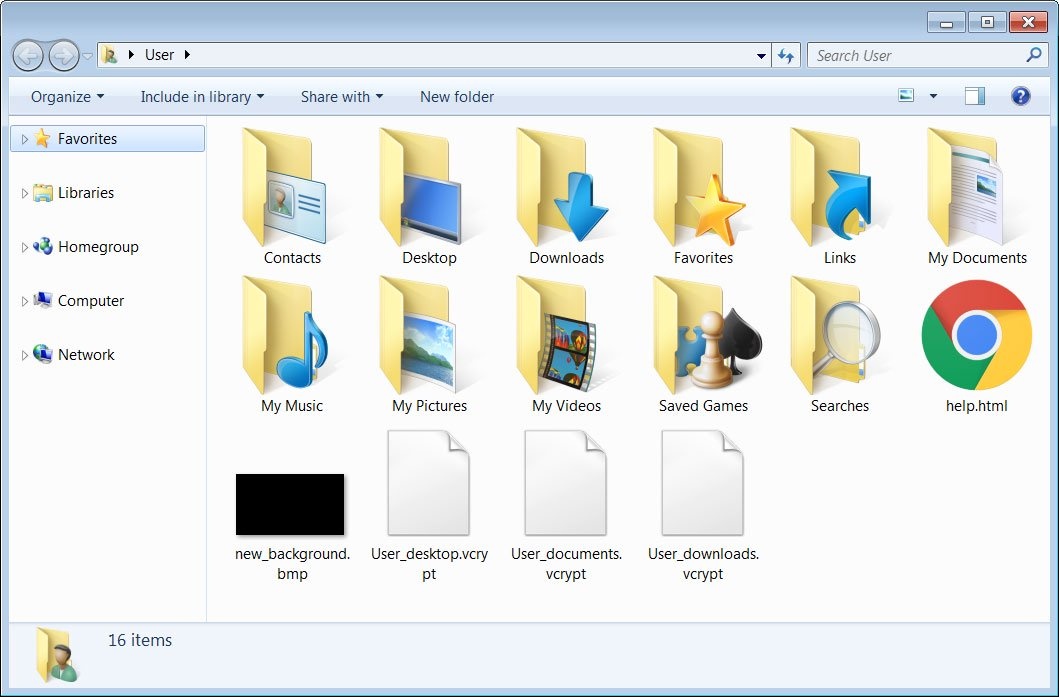

Ad essere compressi sono tutti i file presenti nelle cartelle di dati di Windows. Il file compresso e bloccato da password ha lo stesso nome della cartella in cui risiedevano i file. Per esempio, i file nella cartella Documenti vengono eliminati, al loro posto viene creato un file denominato username_foldername.vxcrypt.

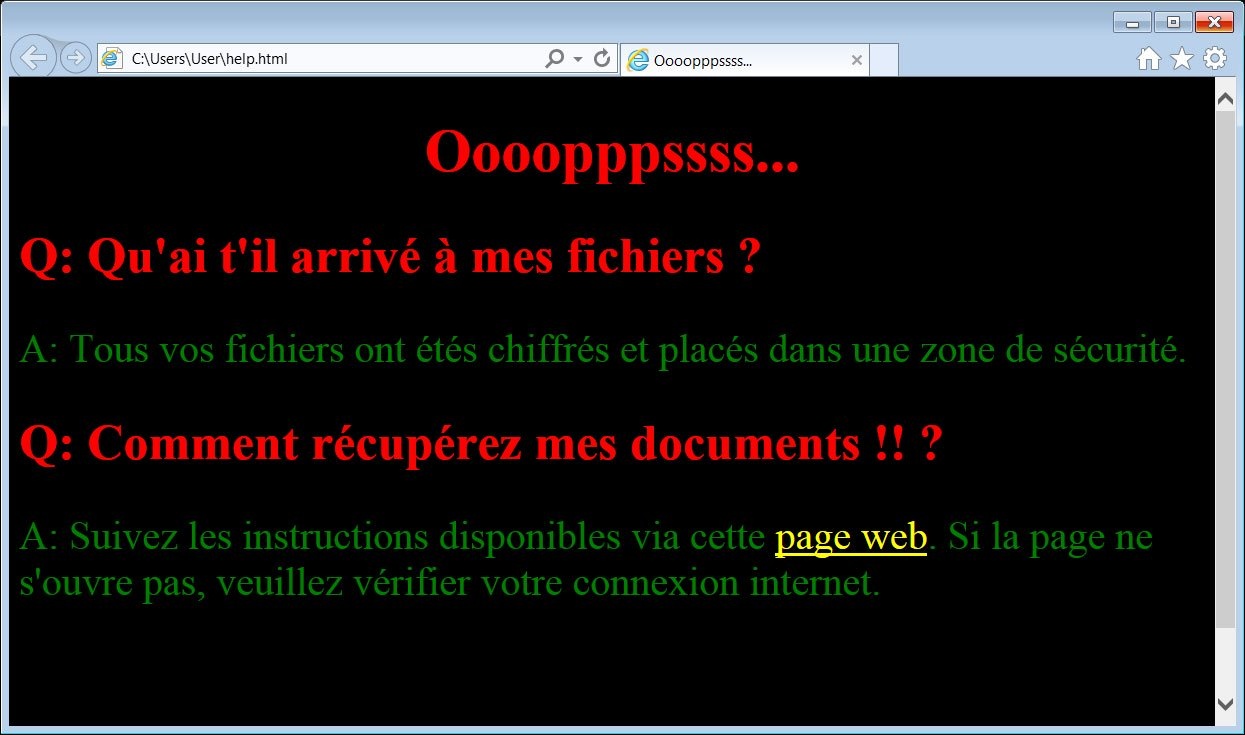

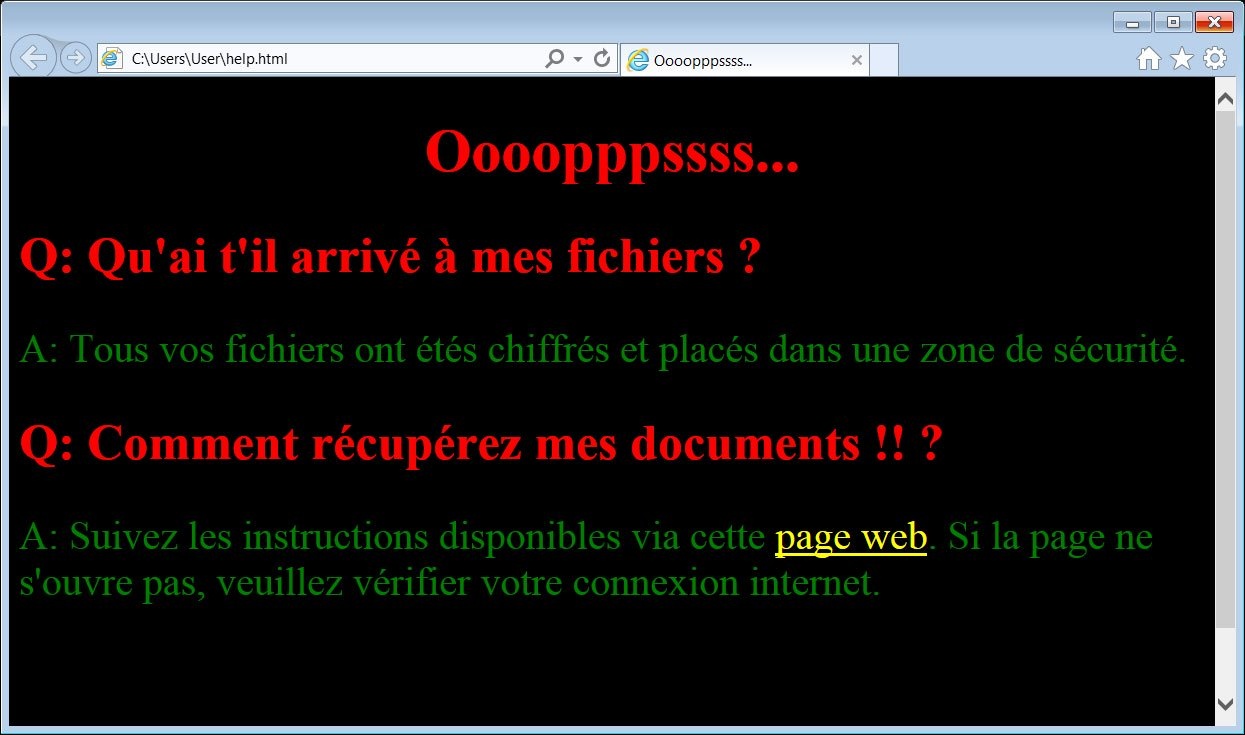

Oltre a questa azione, il ransomware avvia Internet Explorer. Nella pagina del browser a cui si collega visualizza la richiesta di riscatto, con nome help.html. La richiesta è scritta in francese. Nella sostanza chiede all'utente di visitare una determinata pagina Web per le istruzioni di recupero dei propri file.

Oltre a questa azione, il ransomware avvia Internet Explorer. Nella pagina del browser a cui si collega visualizza la richiesta di riscatto, con nome help.html. La richiesta è scritta in francese. Nella sostanza chiede all'utente di visitare una determinata pagina Web per le istruzioni di recupero dei propri file.

Il sito di destinazione cambia spesso, quindi è difficile per chi sta indagando risalire alla fonte e cercare di individuare i colpevoli. Dato che questo tipo di attacco è nuovo, è anche difficile capire quale sia l'importo richiesto per il riscatto.

Quello che è chiaro è che il ransomware VCript non crittografa alcun file. Tecnicamente parlando, gli algoritmi crittografici trasformano una sequenza di caratteri sulla base di una chiave segreta, che è appunto la chiave di decifrazione. Molti svolgono un lavoro in più passaggi: prima aggiungono caratteri casuali alla sequenza (salt), poi convertono la nuova sequenza in un lungo elenco di caratteri casuali (hash). In ultimo applicano una funzione chiamata ‘scrypt’ che protegge ulteriormente i dati.

È un lavoro complesso, e se l'algoritmo non è fatto a regola d'arte può comportare la corruzione dei dati in fase di crittografia. È capitato con varianti di ransomware come Mesponinoza, DeathHiddenTear e Buran.

Il rischio non si corre con VCript, che non esegue alcun algoritmo di crittografia. Banalmente, quando viene eseguito estrae il programma 7zip dalla riga di comando 7za.exe nella cartella% Temp% come mod_01.exe. Usando il software legittimo esegue una serie di comandi che archiviano i file protetti da una password particolarmente complessa. Finito il lavoro, cancella i dati dalle cartelle.

Il rischio non si corre con VCript, che non esegue alcun algoritmo di crittografia. Banalmente, quando viene eseguito estrae il programma 7zip dalla riga di comando 7za.exe nella cartella% Temp% come mod_01.exe. Usando il software legittimo esegue una serie di comandi che archiviano i file protetti da una password particolarmente complessa. Finito il lavoro, cancella i dati dalle cartelle.

Al momento non è nota la modalità di distribuzione del ransomware. I ricercatori di sicurezza stanno monitorando la situazione per saperne di più.

Ad essere compressi sono tutti i file presenti nelle cartelle di dati di Windows. Il file compresso e bloccato da password ha lo stesso nome della cartella in cui risiedevano i file. Per esempio, i file nella cartella Documenti vengono eliminati, al loro posto viene creato un file denominato username_foldername.vxcrypt.

Oltre a questa azione, il ransomware avvia Internet Explorer. Nella pagina del browser a cui si collega visualizza la richiesta di riscatto, con nome help.html. La richiesta è scritta in francese. Nella sostanza chiede all'utente di visitare una determinata pagina Web per le istruzioni di recupero dei propri file.

Oltre a questa azione, il ransomware avvia Internet Explorer. Nella pagina del browser a cui si collega visualizza la richiesta di riscatto, con nome help.html. La richiesta è scritta in francese. Nella sostanza chiede all'utente di visitare una determinata pagina Web per le istruzioni di recupero dei propri file.Il sito di destinazione cambia spesso, quindi è difficile per chi sta indagando risalire alla fonte e cercare di individuare i colpevoli. Dato che questo tipo di attacco è nuovo, è anche difficile capire quale sia l'importo richiesto per il riscatto.

Quello che è chiaro è che il ransomware VCript non crittografa alcun file. Tecnicamente parlando, gli algoritmi crittografici trasformano una sequenza di caratteri sulla base di una chiave segreta, che è appunto la chiave di decifrazione. Molti svolgono un lavoro in più passaggi: prima aggiungono caratteri casuali alla sequenza (salt), poi convertono la nuova sequenza in un lungo elenco di caratteri casuali (hash). In ultimo applicano una funzione chiamata ‘scrypt’ che protegge ulteriormente i dati.

È un lavoro complesso, e se l'algoritmo non è fatto a regola d'arte può comportare la corruzione dei dati in fase di crittografia. È capitato con varianti di ransomware come Mesponinoza, DeathHiddenTear e Buran.

Il rischio non si corre con VCript, che non esegue alcun algoritmo di crittografia. Banalmente, quando viene eseguito estrae il programma 7zip dalla riga di comando 7za.exe nella cartella% Temp% come mod_01.exe. Usando il software legittimo esegue una serie di comandi che archiviano i file protetti da una password particolarmente complessa. Finito il lavoro, cancella i dati dalle cartelle.

Il rischio non si corre con VCript, che non esegue alcun algoritmo di crittografia. Banalmente, quando viene eseguito estrae il programma 7zip dalla riga di comando 7za.exe nella cartella% Temp% come mod_01.exe. Usando il software legittimo esegue una serie di comandi che archiviano i file protetti da una password particolarmente complessa. Finito il lavoro, cancella i dati dalle cartelle.Al momento non è nota la modalità di distribuzione del ransomware. I ricercatori di sicurezza stanno monitorando la situazione per saperne di più.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 22

Webinar Docuware - Gestire al meglio le richieste di acquisto.

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot