Campagne mirate e tecniche avanzate per un nuovo threat actor

Il cluster UNK_CraftyCamel monitorato da Proofpoint usa email dannose, file poliglotti e la backdoor Sosano per eludere i sistemi di sicurezza e colpire obiettivi mirati.

C’è un nuovo cluster di minacce, identificato come UNK_CraftyCamel, che prende di mira specifiche organizzazioni con campagne altamente mirate. I ricercatori di Proofpoint ne stanno monitorando le mosse e hanno scoperto che sfrutta una backdoor denominata Sosano e si serve di tecniche avanzate di offuscamento per eludere i sistemi di sicurezza.

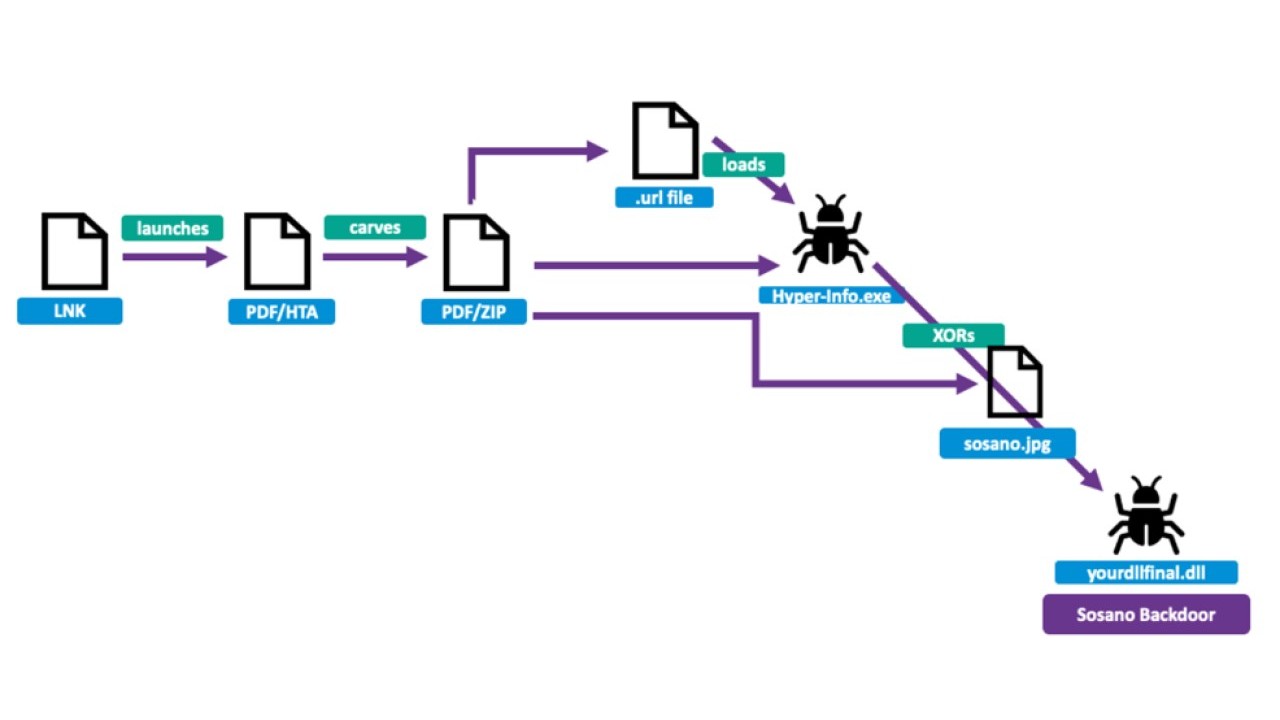

La campagna procede almeno dall’autunno 2024, quando Proofpoint ha rilevato un’attività malevola rivolta contro organizzazioni degli Emirati Arabi Uniti. I messaggi dannosi provenivano da un'entità compromessa che aveva legami commerciali di fiducia con le vittime. UNK_CraftyCamel, infatti, ha dapprima compromesso l'infrastruttura di un’azienda indiana di elettronica, successivamente l’ha sfruttata come punto di partenza per la distribuzione del malware alle organizzazioni target negli Emirati Arabi Uniti. Le email contenevano file ZIP dannosi che, una volta aperti, avviavano una catena di infezione multistadio.

Una delle caratteristiche distintive di questa campagna è l'uso di file poliglotti, ossia file che possono essere interpretati in modi diversi a seconda del contesto. Questa tecnica consente al malware di mascherarsi efficacemente, rendendo più difficile la sua individuazione da parte dei sistemi di sicurezza tradizionali. Si tratta di un'evoluzione nelle strategie di offuscamento che ha lo scopo di aumentare la complessità nella detection e nell'analisi delle minacce.

La catena di infezione della backdoor Sosano

La catena di infezione della backdoor Sosano

Backdoor e malware

Denominata Sosano dai ricercatori di Proofpoint, la backdoor usata dagli attaccanti è stata sviluppata con il linguaggio di programmazione Go ed è progettata per fornire agli attaccanti un accesso remoto persistente ai sistemi compromessi, così da poter eseguire comandi arbitrari, rubare informazioni sensibili e - potenzialmente - distribuire ulteriori payload malevoli. Come indicato più volte, il linguaggio di programmazione Go offre dei vantaggi in termini di portabilità e complessità dell'analisi che rendono più difficile individuare e mitigare le minacce. Nel blog di Proofpoint trovate tutti i dettagli tecnici e gli Indicatori di Compromissione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici