Attacchi ransomware: febbraio è il mese dei record

Febbraio 2025 è stato il mese peggiore per gli attacchi ransomware. Clop è stato il gruppo più attivo, l’abuso delle vulnerabilità nei dispositivi edge la tecnica più usata.

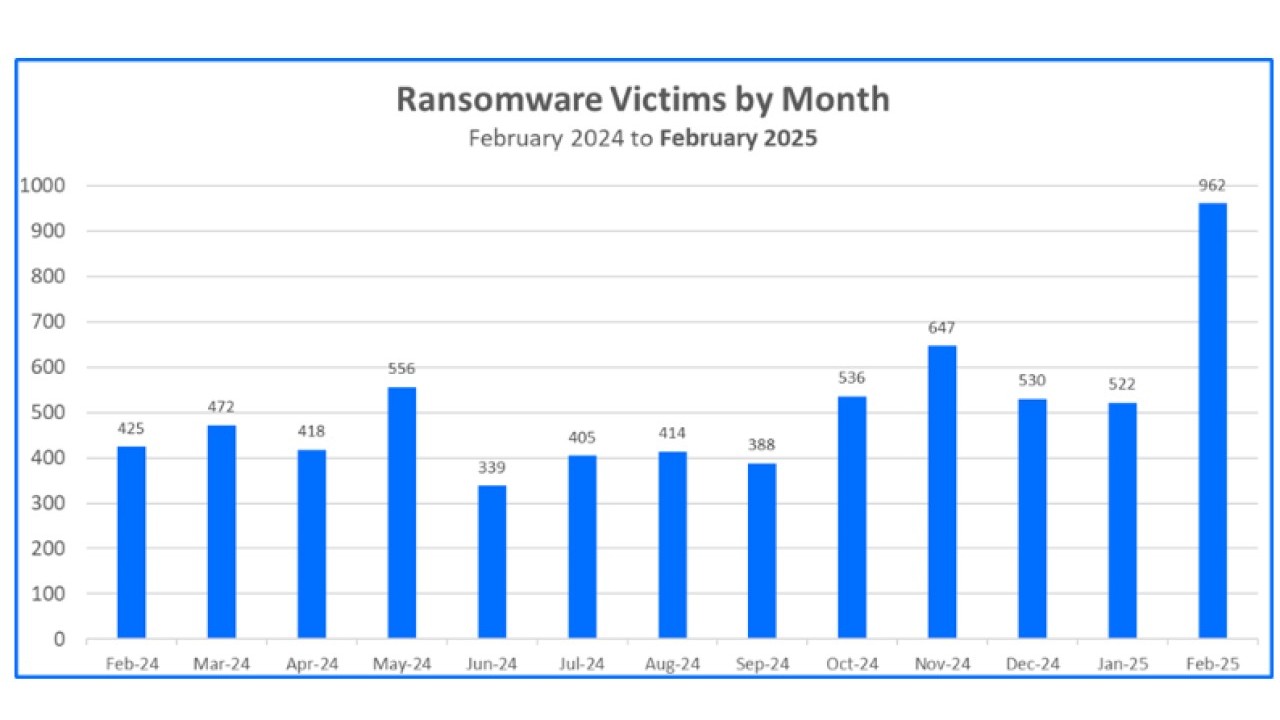

Non è di buon auspicio il Threat Debrief di marzo 2025 redatto da Bitdefender, che incorona febbraio 2025 come il mese più critico mai registrato dal 2017 in fatto di attacchi ransomware. Il report, redatto sulla base dell’analisi di oltre 70 siti di divulgazione gestiti da gruppi ransomware, conteggia 962 vittime dichiarate, con un incremento del 126% rispetto allo stesso periodo del 2024, quando le organizzazioni colpite furono 425. Le cifre riflettono un’accelerazione senza precedenti delle attività criminali, guidata soprattutto dall’ascesa di nuovi metodi di attacco e dallo sfruttamento di vulnerabilità non corrette nei dispositivi edge.

Gli esperti mettono infatti sul banco degli imputati il mancato aggiornamento di router, firewall e server periferici, troppo spesso trascurati nelle strategie di sicurezza. Consci di questo dato di fatto, gli attaccanti li hanno trasformati in opportunità di accesso alle reti aziendali, prendendo di mira almeno sei vulnerabilità critiche note da mesi che non sono state mitigate e che riguardano principalmente protocolli di comunicazione obsoleti e credenziali predefinite non modificate.

Siamo di fronte all’ennesima dimostrazione dell’opportunismo dei cyber criminali, che nel periodo in esame hanno messo da parte gli attacchi mirati a favore di strategie basate su strumenti automatizzati. In particolare, l’analisi degli attacchi ha mostrato un aumento del 240% nell’uso di botnet per la scansione di reti esposte, con particolare focus su organizzazioni di medie dimensioni, spesso prive di risorse dedicate alla cybersecurity. Sfruttando script preconfigurati e toolkit per l’esfiltrazione dei dati, gli attaccanti hanno identificato e compromesso in pochi minuti decine di reti vulnerabili con sforzi ridotti.

Siamo di fronte all’ennesima dimostrazione dell’opportunismo dei cyber criminali, che nel periodo in esame hanno messo da parte gli attacchi mirati a favore di strategie basate su strumenti automatizzati. In particolare, l’analisi degli attacchi ha mostrato un aumento del 240% nell’uso di botnet per la scansione di reti esposte, con particolare focus su organizzazioni di medie dimensioni, spesso prive di risorse dedicate alla cybersecurity. Sfruttando script preconfigurati e toolkit per l’esfiltrazione dei dati, gli attaccanti hanno identificato e compromesso in pochi minuti decine di reti vulnerabili con sforzi ridotti.

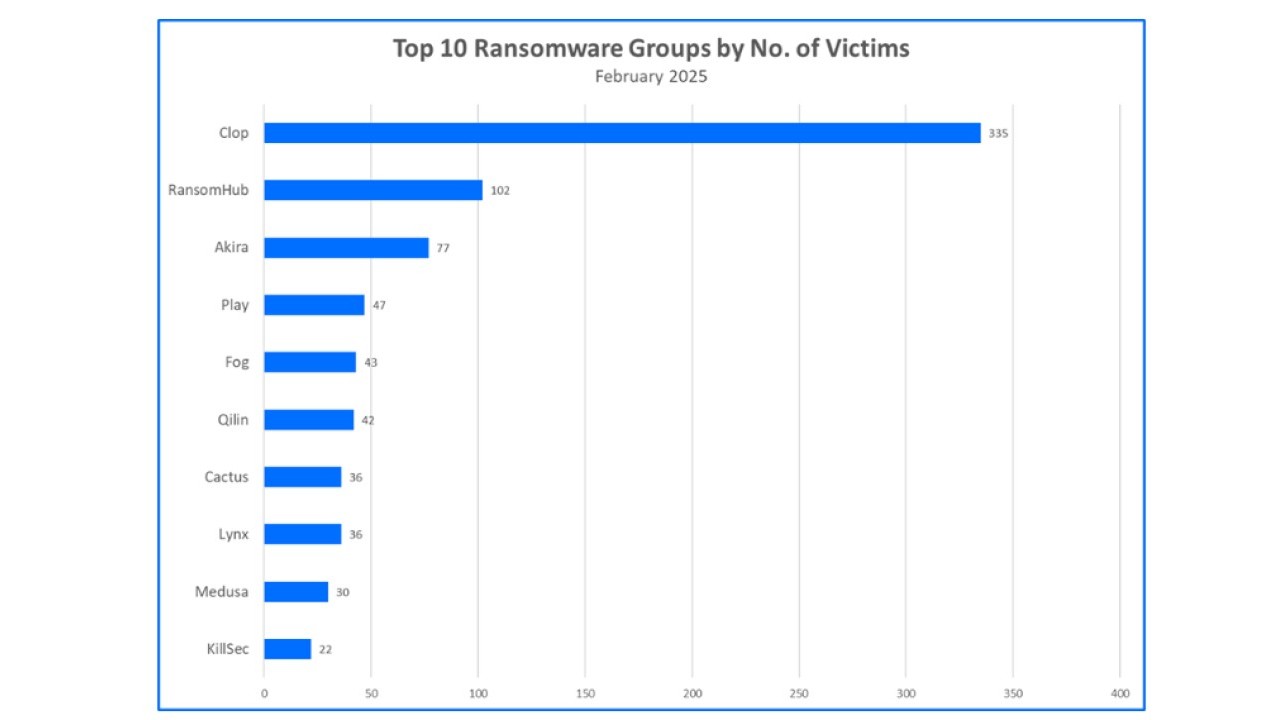

Il gruppo di attaccanti più attivo si è rivelato il ransomware Clop, che ha rivendicato 335 attacchi a febbraio 2025 (il 35% del totale). Il successo è dovuto all’implementazione di una strategia ibrida che combina tecniche di phishing avanzato, crittografia dei dati e minacce di divulgazione pubblica delle informazioni rubate. L’importanza degli update è testimoniata anche dal fatto che Clop ha sfruttato soprattutto infrastrutture compromesse in precedenza, ampliando la propria portata attraverso la collaborazione con affiliati e la condivisione di strumenti malevoli su forum underground. La sua capacità di colpire settori diversificati, dalla sanità alle infrastrutture critiche, ha contribuito a normalizzare gli attacchi su scala globale.

Il gruppo di attaccanti più attivo si è rivelato il ransomware Clop, che ha rivendicato 335 attacchi a febbraio 2025 (il 35% del totale). Il successo è dovuto all’implementazione di una strategia ibrida che combina tecniche di phishing avanzato, crittografia dei dati e minacce di divulgazione pubblica delle informazioni rubate. L’importanza degli update è testimoniata anche dal fatto che Clop ha sfruttato soprattutto infrastrutture compromesse in precedenza, ampliando la propria portata attraverso la collaborazione con affiliati e la condivisione di strumenti malevoli su forum underground. La sua capacità di colpire settori diversificati, dalla sanità alle infrastrutture critiche, ha contribuito a normalizzare gli attacchi su scala globale.

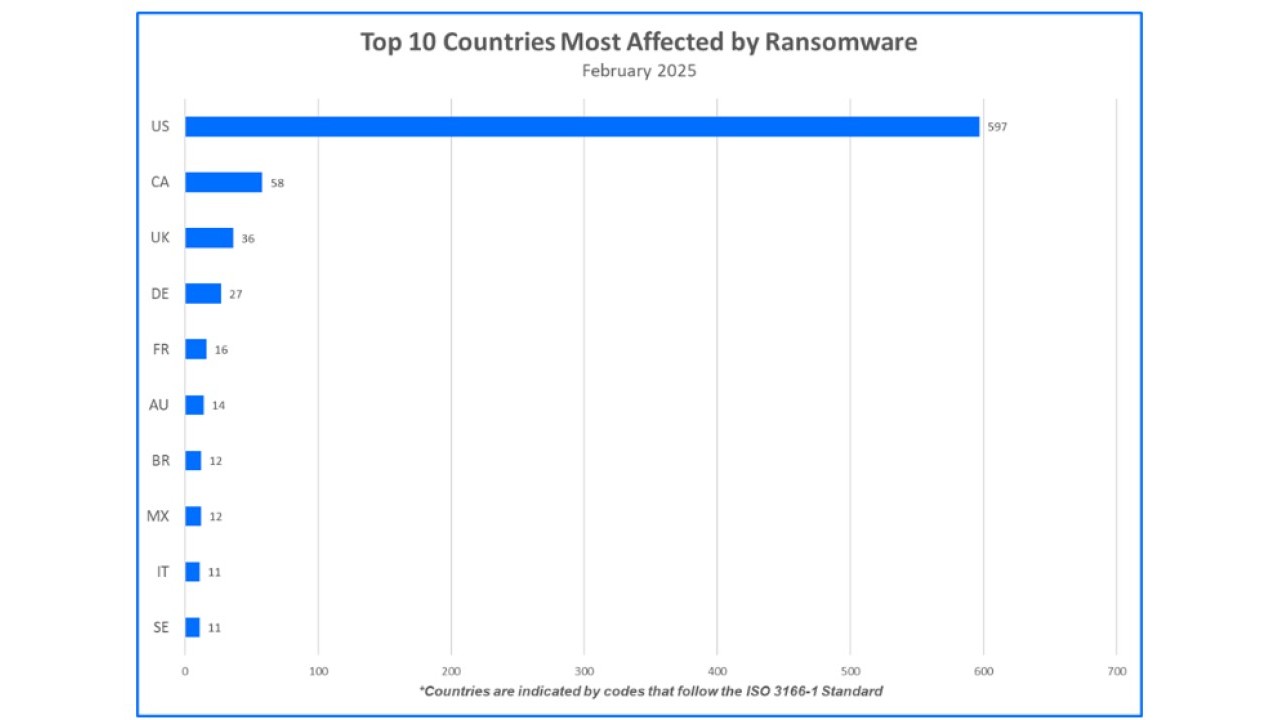

Sul fronte della vittimologia, a febbraio 2025 il 28% degli incidenti ha colpito infrastrutture sanitarie, seguite dal settore energetico (+90% degli attacchi). Ricordiamo le regole di base per la prevenzione di questo tipo di attacchi: adottare soluzioni di prioritizzazione delle patch, implementare soluzioni di detection delle anomalie basate su intelligenza artificiale, condurre simulazioni periodiche di attacco per identificare punti deboli. Importante è anche la formazione del personale: Bitdefender ha rilevato un calo del 18% degli attacchi riusciti nelle aziende che adottano l’MFA e la crittografia end-to-end, dimostrando l’efficacia di queste misure nel contrasto al ransomware.

Sul fronte della vittimologia, a febbraio 2025 il 28% degli incidenti ha colpito infrastrutture sanitarie, seguite dal settore energetico (+90% degli attacchi). Ricordiamo le regole di base per la prevenzione di questo tipo di attacchi: adottare soluzioni di prioritizzazione delle patch, implementare soluzioni di detection delle anomalie basate su intelligenza artificiale, condurre simulazioni periodiche di attacco per identificare punti deboli. Importante è anche la formazione del personale: Bitdefender ha rilevato un calo del 18% degli attacchi riusciti nelle aziende che adottano l’MFA e la crittografia end-to-end, dimostrando l’efficacia di queste misure nel contrasto al ransomware.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici