Siti malevoli con reCaptcha, il doppio sgambetto

Il phishing diventa sofisticato. Prima di visualizzare la pagina malevola, propone un reCaptcha per rendere la vittima meno sospettosa.

Le menti del phishing stanno ideando strategie sempre più ingegnose per prendere all'amo le potenziali vittime. L'ultima trovata è quella di "proteggere" le landing page malevole con i reCaptcha. La scoperta è degli esperti di sicurezza di Barracuda.

Come noto, i reCaptcha sono ampiamente usati per tenere alla larga i bot. Sono quindi una protezione per i contenuti legittimi che necessitano di tutela. Nella nuova era del phishing, invece, schermano anche i siti malevoli.

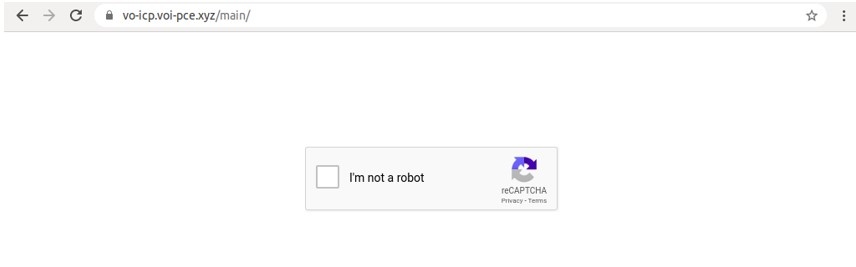

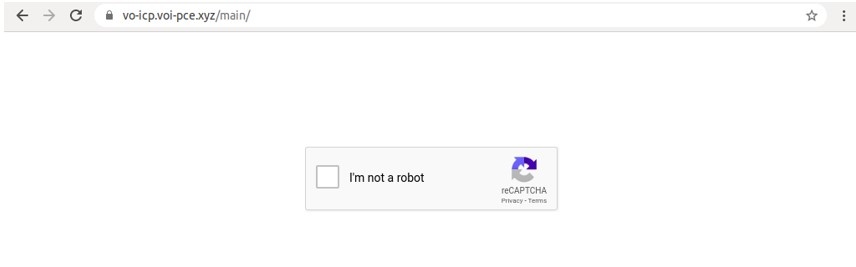

Quello che accade è molto semplice. La vittima riceve un messaggio di phishing che ha passato indenne i filtri della posta elettronica. Lo apre, incautamente clicca sul link contenuto. Considerata l'elevata attenzione e le allerte che circolano, teme di avere commesso un'imprudenza. Invece no, perché davanti alla richiesta di risolvere un reCaptcha tira un sospiro di sollievo: il sito non è malevolo. Invece è tutto l'opposto.

È l'ennesima tecnica di social engineering. Sfrutta il dato di fatto che gli utenti hanno familiarità con i reCaptcha. Si fidano dei siti che propongono questo passaggio. Per conseguenza, il sito di phishing acquisisce credibilità.

È l'ennesima tecnica di social engineering. Sfrutta il dato di fatto che gli utenti hanno familiarità con i reCaptcha. Si fidano dei siti che propongono questo passaggio. Per conseguenza, il sito di phishing acquisisce credibilità.

Questa non è l'unica finalità. Per via della presenza dei reCaptcha, non funzionano i sistemi automatizzati di analisi degli URL. Non è quindi possibile usare questa tecnica consolidata per stabilire se il contenuto di un sito sia malevolo oppure no.

Secondo gli esperti di sicurezza, la frequenza con cui viene applicata questa nuova tecnica è sempre maggiore. Alcune campagne si limitano a falsificare la casella reCaptcha. Tuttavia, una falsa casella reCaptcha potrebbe essere facilmente scoperta. Altre campagne contengono davvero i box di controllo e fanno realmente uso della vera API reCaptcha. Questa tecnica è più efficace nel dissuadere gli scanner automatici.

Barracuda sta rilevando una diminuzione nel numero di box reCaptcha falsi e un incremento di quelli autentici. Nei campioni esaminati, a fronte di una sola email con box reCaptcha falso, ce n'erano più di 100.000 che utilizzavano l'API reale.

Barracuda sta rilevando una diminuzione nel numero di box reCaptcha falsi e un incremento di quelli autentici. Nei campioni esaminati, a fronte di una sola email con box reCaptcha falso, ce n'erano più di 100.000 che utilizzavano l'API reale.

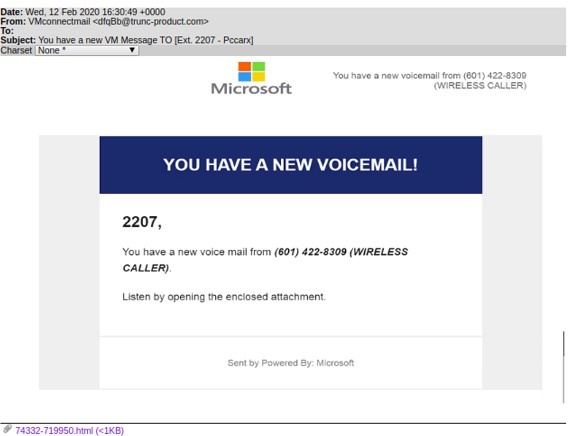

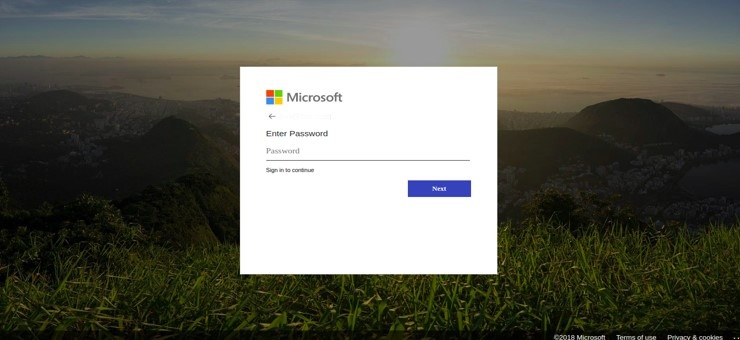

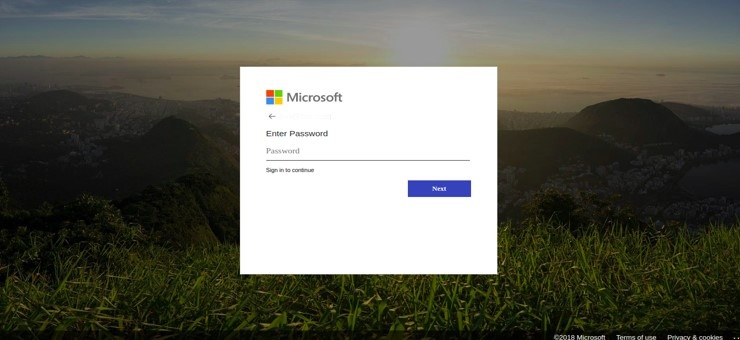

Le campagne sono tutte mirate a sottrarre le credenziali della posta elettronica delle vittime. Una delle campagne monitorate da Barracuda contava oltre 128.000 email che utilizzavano questa tecnica. Millantavano un messaggio Voicemail agli utenti Microsoft. Contenevano un allegato HTML che reindirizzava a una pagina con un filtro reCaptcha. La pagina conteneva solo il reCaptcha: se l'utente lo risolveva, veniva reindirizzato alla pagina di phishing effettiva, che imitava l'aspetto di una comune pagina di accesso Microsoft.

L'unico modo per proteggersi da questi attacchi è prendere coscienza del fatto che la presenza di reCaptcha non può più essere considerata una garanzia. Una volta collegati al sito protetto bisogna comunque prestare attenzione a ogni minimo dettaglio che possa svelare un falso.

Come noto, i reCaptcha sono ampiamente usati per tenere alla larga i bot. Sono quindi una protezione per i contenuti legittimi che necessitano di tutela. Nella nuova era del phishing, invece, schermano anche i siti malevoli.

Quello che accade è molto semplice. La vittima riceve un messaggio di phishing che ha passato indenne i filtri della posta elettronica. Lo apre, incautamente clicca sul link contenuto. Considerata l'elevata attenzione e le allerte che circolano, teme di avere commesso un'imprudenza. Invece no, perché davanti alla richiesta di risolvere un reCaptcha tira un sospiro di sollievo: il sito non è malevolo. Invece è tutto l'opposto.

È l'ennesima tecnica di social engineering. Sfrutta il dato di fatto che gli utenti hanno familiarità con i reCaptcha. Si fidano dei siti che propongono questo passaggio. Per conseguenza, il sito di phishing acquisisce credibilità.

È l'ennesima tecnica di social engineering. Sfrutta il dato di fatto che gli utenti hanno familiarità con i reCaptcha. Si fidano dei siti che propongono questo passaggio. Per conseguenza, il sito di phishing acquisisce credibilità.Questa non è l'unica finalità. Per via della presenza dei reCaptcha, non funzionano i sistemi automatizzati di analisi degli URL. Non è quindi possibile usare questa tecnica consolidata per stabilire se il contenuto di un sito sia malevolo oppure no.

Secondo gli esperti di sicurezza, la frequenza con cui viene applicata questa nuova tecnica è sempre maggiore. Alcune campagne si limitano a falsificare la casella reCaptcha. Tuttavia, una falsa casella reCaptcha potrebbe essere facilmente scoperta. Altre campagne contengono davvero i box di controllo e fanno realmente uso della vera API reCaptcha. Questa tecnica è più efficace nel dissuadere gli scanner automatici.

Barracuda sta rilevando una diminuzione nel numero di box reCaptcha falsi e un incremento di quelli autentici. Nei campioni esaminati, a fronte di una sola email con box reCaptcha falso, ce n'erano più di 100.000 che utilizzavano l'API reale.

Barracuda sta rilevando una diminuzione nel numero di box reCaptcha falsi e un incremento di quelli autentici. Nei campioni esaminati, a fronte di una sola email con box reCaptcha falso, ce n'erano più di 100.000 che utilizzavano l'API reale.Le campagne sono tutte mirate a sottrarre le credenziali della posta elettronica delle vittime. Una delle campagne monitorate da Barracuda contava oltre 128.000 email che utilizzavano questa tecnica. Millantavano un messaggio Voicemail agli utenti Microsoft. Contenevano un allegato HTML che reindirizzava a una pagina con un filtro reCaptcha. La pagina conteneva solo il reCaptcha: se l'utente lo risolveva, veniva reindirizzato alla pagina di phishing effettiva, che imitava l'aspetto di una comune pagina di accesso Microsoft.

L'unico modo per proteggersi da questi attacchi è prendere coscienza del fatto che la presenza di reCaptcha non può più essere considerata una garanzia. Una volta collegati al sito protetto bisogna comunque prestare attenzione a ogni minimo dettaglio che possa svelare un falso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS

Mag 07

Unlock the Power of Cisco EA with TD SYNNEX