Identità come perimetro di sicurezza: rischi e soluzioni post-autenticazione

Gli attacchi alle identità crescono: CyberArk spiega perché e propone un focus su session hijacking e cookie rubati, oltre a indicare alcune strategie per una protezione efficace.

L'identità è diventata il nuovo perimetro di sicurezza. Lo abbiamo evidenziato più volte negli ultimi mesi, e i dati danno credito a questa constatazione: gli attacchi contro le identità sono aumentati, tanto che secondo un report di Cisco Talos relativo al secondo trimestre del 2024, il 60% degli incidenti ha visto come vettore di accesso iniziale l'uso di credenziali compromesse, in aumento del 25% rispetto al trimestre precedente.

Questa minaccia deriva da più fattori, tra cuil'adozione diffusa del cloud e il consolidamento del lavoro ibrido, che insieme hanno dissolto il confine fisico delle reti aziendali, rendendo di fatto l'identità degli utenti il principale perimetro contro le minacce cyber. Per questo motivo è mandatorio proteggere efficacemente le identità, se si vuole salvaguardare l'accesso a dati e applicazioni sensibili.

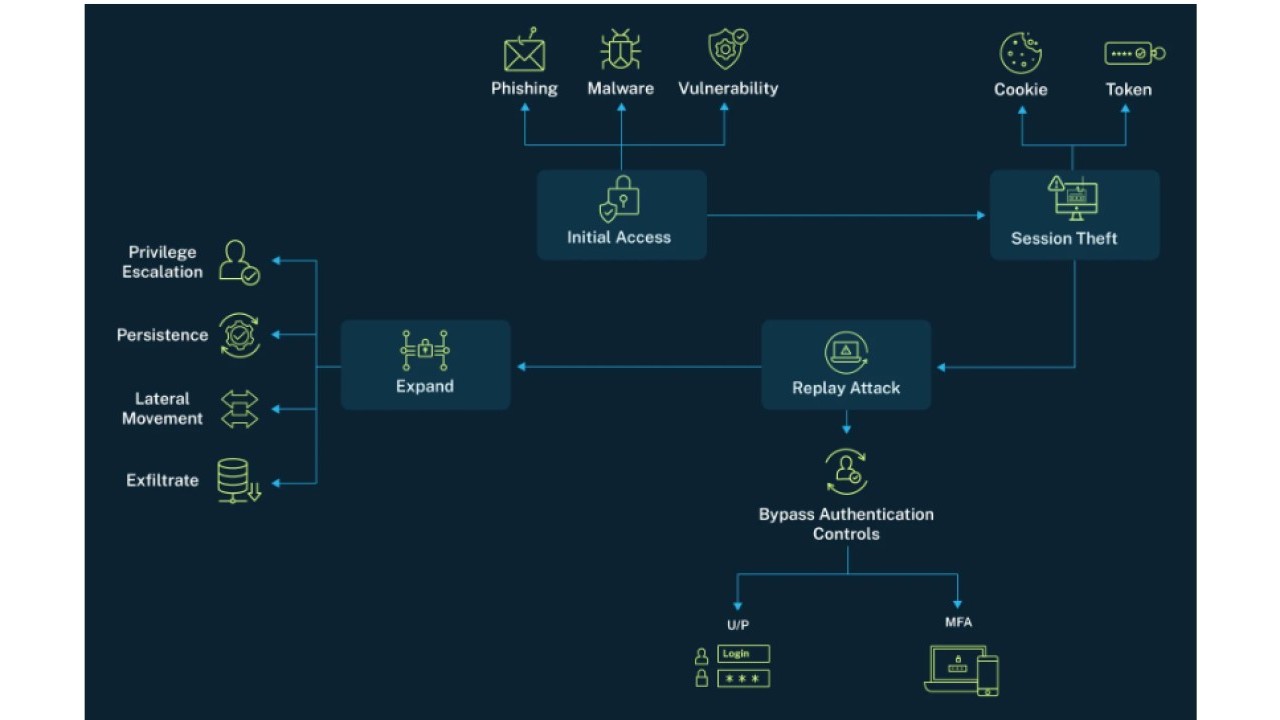

Sull’argomento c’è un’analisi molto interessante sul blog di CyberArk, in cui gli esperti introducono un tema importante: l'attenzione si è storicamente concentrata sulla protezione delle credenziali di accesso, ma questo non è necessariamente un bene perché stanno emergendo minacce insidiose che operano oltre l'autenticazione iniziale. In particolare, gli attaccanti non necessitano più di rubare le password o di compromettere l'autenticazione a più fattori (MFA) per infiltrarsi nei sistemi perché una volta ottenuto l'accesso possono sfruttare le sessioni post-autenticazione per perpetrare attacchi sofisticati.

Flusso di attacco a una sessione compromessa

Flusso di attacco a una sessione compromessa

Tattiche e tecniche per il bypass dell'autenticazione

CyberArk spiega che in questo momento una delle tecniche più diffuse è il furto di cookie di sessione, ossia di token che i server web utilizzano per autenticare gli utenti dopo il login, per non costringere l’utente a reinserire le credenziali ad ogni interazione. Se un attaccante riesce a impossessarsi di questi cookie, può impersonare l'utente legittimo senza bisogno di conoscere la sua password o di superare l'MFA.

Come si rubano i cookie di sessione? Fondamentalmente in tre modi: mediante lo sfruttamento di vulnerabilità note, attuando attacchi come il Cross-Site Scripting (XSS) che permettono di eseguire codice malevolo all'interno del browser dell'utente. Tramite l’intercettazione del traffico di rete, nei casi in cui la comunicazione tra l'utente e il server non è adeguatamente protetta: un attaccante può intercettare i dati trasmessi e rubare i cookie. Oppure con la compromissione del dispositivo dell'utente mediante malware.

Una volta ottenuti i cookie, gli attaccanti possono effettuare il cosiddetto session hijacking, ossia il dirottamento di una sessione di lavoro che abbia l'identità dell'utente legittimo, di modo da poter accedere a risorse sensibili. Il tipo di attacco descritto è efficace perch* bypassa le tradizionali misure di autenticazione e può essere ignorato dalle soluzioni di sicurezza per lunghi periodi.

Protezione oltre l'autenticazione

Per contrastare le minacce post-autenticazione come quelle descritte sopra è fondamentale adottare strategie di sicurezza avanzate che vadano oltre la semplice protezione delle credenziali. Per esempio, una soluzione caldeggiata è l’attuazione di un approccio Zero Trust che prevede la verifica continua dell'identità e dell'integrità dei dispositivi. Questo non dispensa dall’implementazione della MFA, che resta una componente cruciale, nel momento in cui viene integrata con ulteriori misure di sicurezza.

Un altro ingrediente necessario per ottenere una protezione efficace oltre l’autenticazione è l'utilizzo dell'AI e dell'apprendimento automatico, perché possono aiutare a rilevare comportamenti anomali e potenziali compromissioni delle sessioni in tempo reale.

Infine, è fondamentale implementare controlli di accesso basati sui ruoli e sul principio del minimo privilegio, così che gli utenti abbiano accesso solo alle risorse strettamente necessarie per svolgere il proprio lavoro. Questo dettaglio è legato al fatto che, a prescindere dal tipo di protezione attuata, gli attacchi si verificheranno comunque, quindi una buona difesa passa anche per il massimo contenimento possibile dei danni in caso di attacco. Il principio del privilegio minimo garantisce che l’attaccante in possesso dell’identità di un utente non possa attuare movimenti laterali che compromettano tutta l’infrastruttura di rete; al massimo potrà danneggiare solo la parte (ristretta) a cui l’utente legittimo aveva accesso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici