La cybersecurity va in orbita

Anche le costellazioni di satelliti sono un cyber bersaglio per i threat actor più organizzati: è l'altra faccia della medaglia della digitalizzazione

Lo Spazio intorno alla nostra Terra si è fatto decisamente affollato. Le stime precise variano, ma in questo momento intorno al pianeta orbitano circa 11 mila satelliti, di cui oltre la metà non sono controllati da organizzazioni governative, come la Nasa o l’ESA, ma da aziende private. È la conseguenza della crescita della Space Economy: erogare servizi dallo Spazio ha un chiaro valore commerciale, in molti ambiti che spaziano dalle comunicazioni alla sorveglianza, dal monitoraggio dell’ambiente alle ovvie applicazioni militari.

Altra conseguenza: dove ci sono affari o interessi geopolitici, lì si pone prima o poi il problema della cybersecurity. E di fronte a questo evidente rischio un po’ sorprende che la cybersecurity "spaziale" sia un tema trascurato, forse perché lo Spazio è storicamente percepito come un ambiente remoto e chiuso, in cui gli attori in gioco sono pochi e conosciuti. Ma non è più così, ormai.

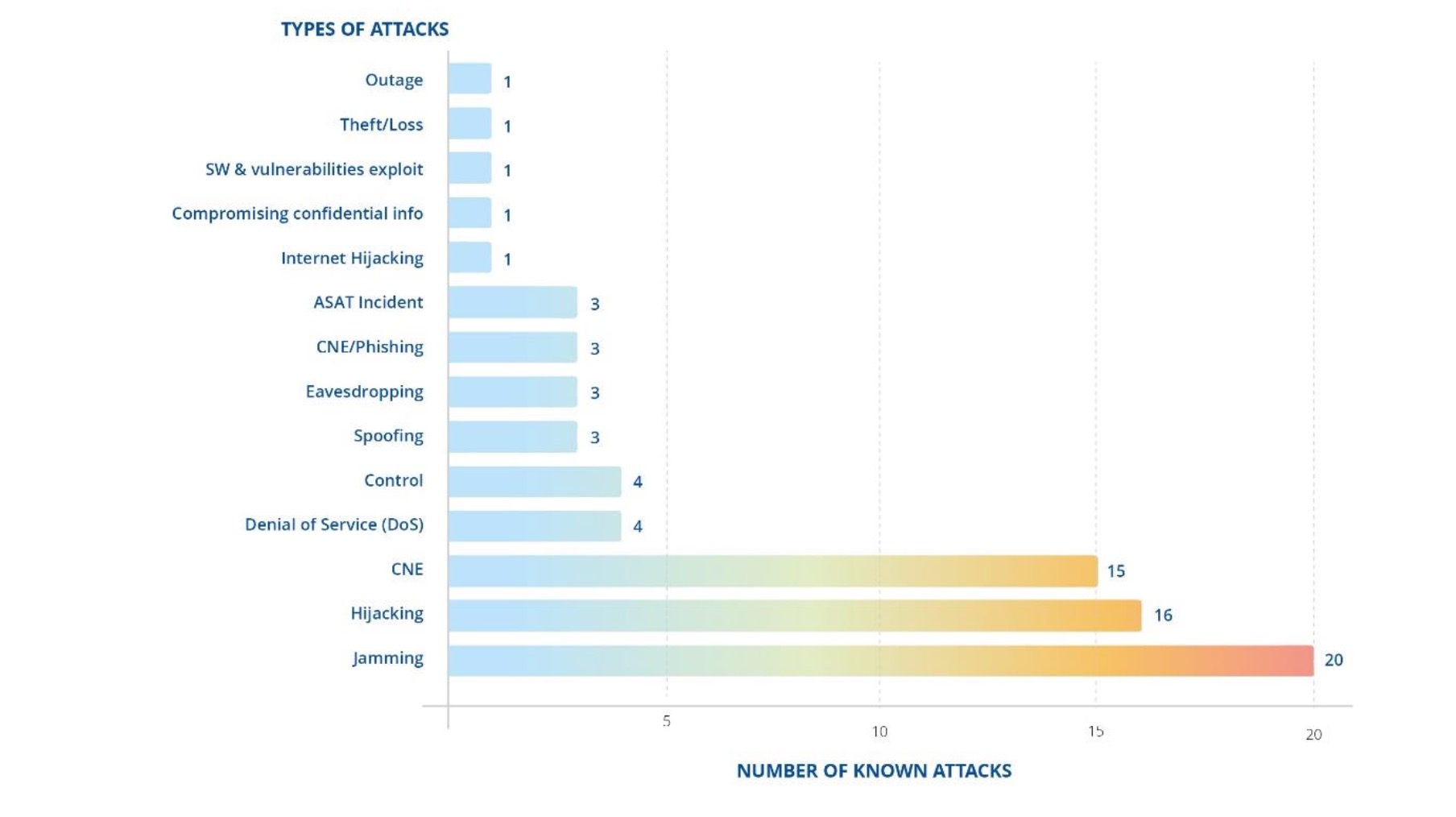

In realtà, è dagli anni Settanta che i satelliti sono oggetto di attacchi, anche se non solo propriamente cyber. Lo Space Attacks Open Database Project - un elenco dettagliato, ma purtroppo limitato - ne conta oltre una settantina tra il 1977 e il 2019. La maggioranza non riguarda l’aspetto propriamente “informatico” delle infrastrutture satellitari ma operazioni di disturbo e intercettazione delle comunicazioni da e verso i satelliti, ad esempio per confondere la geolocalizzazione GPS o per modificare i contenuti delle comunicazioni broadcast audio/video. Man mano che la digitalizzazione ha interessato le infrastrutture satellitari, anche gli attacchi sono diventati più “cyber”.

I tipi di attacco ai satelliti censiti dallo Space Attacks Open Database Project

I tipi di attacco ai satelliti censiti dallo Space Attacks Open Database Project

A portare per la prima volta questa questione al grande pubblico è stato probabilmente il conflitto russo-ucraino. Il 24 febbraio 2022, threat actor russi scatenarono il malware AcidRain per mettere fuori uso, in Ucraina, i terminali a terra della rete satellitare Viasat. AcidRain è un wiper che cancellava parte del software operativo dei modem satellitari Viasat, che al loro riavvio non erano più in grado di operare.

Vittime collaterali di questo attacco digitale all’Ucraina sono state quasi seimila pale eoliche tedesche, che usavano modem Viasat per le comunicazioni dati e di controllo. A quel punto, tutti hanno capito che le infrastrutture satellitari, e i dati che esse gestiscono, oggi sono un ghiotto bersaglio per il cyber crime e i threat actor geopolitici.

Rischi conosciuti

In una sua recente analisi delle potenziali vulnerabilità dei sistemi satellitari, l’agenzia europea per la cybersecurity Enisa è arrivata a delineare precisi profili di rischio e, di conseguenza, oltre un centinaio di misure mirate per mitigarli. Più ad ampio spettro, Enisa indica che la Space Economy deve gestire sostanzialmente le stesse categorie di rischio potenziale sperimentate dagli altri ambiti enterprise - perché per violare una infrastruttura i canali sono più o meno sempre quelli - ma che nelle strategie di difesa alcune di queste categorie assumono una maggiore rilevanza.

È il caso dei rischi relativi alle supply chain. Il settore spaziale dipende da lunghe e complesso supply chain hardware e software in cui i threat actor potrebbero introdursi. È certamente più semplice introdursi nella catena di sviluppo e aggiornamento dei componenti software dei sistemi satellitari, ma non è poi così impensabile anche inserirsi nelle fasi di assemblaggio delle piattaforme hardware. L’obiettivo è il medesimo: modificare parti del software o del firmware delle piattaforme di controllo o dei satelliti stessi, per o inserirvi funzioni ad hoc, malware o backdoor.

In uno scenario ipotetico di attacco, Enisa immagina infatti che un threat actor abbia accesso fisico ai sistemi di assemblaggio di un satellite, in modo da modificare o corrompere il suo software di bordo. In questo modo sarebbe potenzialmente possibile prendere il controllo del satellite una volta in orbita o, quantomeno, influire sul suo comportamento sino a renderlo inoperativo. Il personale a terra potrebbe fare poco in questo scenario, non avendo abbastanza informazioni che permettano di individuare i motivi dei malfunzionamenti.

Enisa considera un rischio anche la progressiva “commoditizzazione” - in senso relativo, ovviamente - della Space Economy. Riferendosi in campo cyber all’utilizzo sempre più frequente, nella realizzazione dei sistemi satellitari, di componenti hardware e software commerciali di uso comune, in particolare per le parti di comunicazione dati e controllo dei sistemi. Le caratteristiche di tali componenti sono facilmente reperibili, se non addirittura open source, e questo rappresenta un vantaggio per il potenziale attaccante.

L’agenzia europea immagina ad esempio che attori ostili possano sfruttare le vulnerabilità dei prodotti di rete distribuiti agli utenti da un provider di servizi satellitari di comunicazione. È pensabile, secondo Enisa, che chi offre servizi a un mercato consumer possa trovarsi a distribuire dispositivi hardware “commodity” della cui solidità cyber non si è completamente sicuri. Un attaccante preparato potrebbe rilevare rapidamente la presenza di questi device e violarli, spostandosi poi più estesamente nella rete del provider stesso. In fondo, l’attacco AcidRain ha seguito proprio questa falsariga.

I prodotti “standard” si possono certamente utilizzare, spiega Enisa, ma dovrebbero essere irrobustiti con misure di protezione supplementari. E in particolare con l’utilizzo rigoroso della cifratura nelle comunicazioni satellitari che, essendo wireless e ad ampio raggio, sono per loro stessa natura facilmente intercettabili.

Un altro specifico e importante fattore di rischio è intrinseco nella natura stessa dei satelliti: sono fisicamente remoti - il che complica la gestione di qualsiasi incidente, anche minimo - e sono spesso dotati di risorse hardware limitate. In particolare, i satelliti di vecchia generazione non sono stati certamente progettati con un approccio di sicurezza “by design” e non si può nemmeno aggiornare il loro software operativo, il che rende irrisolvibili eventuali vulnerabilità.

Ma attenzione: in una era come la nostra, dove tutto è interconnesso, i sistemi satellitari sono indirettamente vulnerabili - come accennato - anche agli attacchi cyber più collaudati. Come anche il buon vecchio phishing o il social engineering.

Pensiamo ad esempio a un threat actor che individui online gli operatori dei Satellite Operations Control di un provider satellitare. Potrebbe avviare una classica campagna di phishing per arrivare a carpire le credenziali di qualcuno di loro, e così penetrare nella sua rete per poi muoversi lateralmente alla ricerca di informazioni sensibili e altre credenziali di accesso interessanti. Che, nella peggiore delle ipotesi, potrebbero consentire di prendere il controllo di qualche satellite o quantomeno delle sue comunicazioni. Un attacco assai poco “spaziale”, ma comunque efficace.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici