Attacchi cloud: APT russo sfrutta vulnerabilità ed errori di configurazione

L’APT russo Midnight Blizzard ha sfruttato vulnerabilità ed errori di configurazione cloud per colpire obiettivi di alto livello. L’analisi dell’attacco di Vectra AI.

Si parla spesso della complessità degli ambienti multicloud e delle difficoltà nell’ottenere configurazioni cloud sicure. Questi aspetti, tuttavia, sono spesso sottovalutati perché manca la capacità di immaginare nel dettaglio i passaggi che consentono agli attaccanti di avanzare alla fase successiva in un incidente cyber. A dare un’idea precisa ci ha pensato la threat intelligence di Vectra, che ha mostrato in un webinar tecnico la successione delle mosse attuate da un noto threat actor russo all’interno di un’infrastruttura cloud.

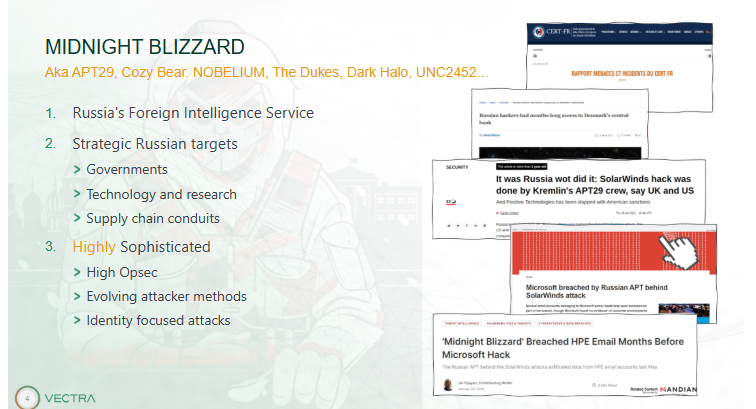

L’attaccante è Midnight Blizzard, noto anche come APT29 o Cozy Bear: è un celebre threat actor sponsorizzato dallo stato russo, ritenuto colluso con i servizi di intelligence del Foreign Intelligence Service (SVR). L’APT ha condotto attacchi mirati contro governi, aziende hi-tech e centri di ricerca sfruttando varie vulnerabilità negli ambienti cloud.

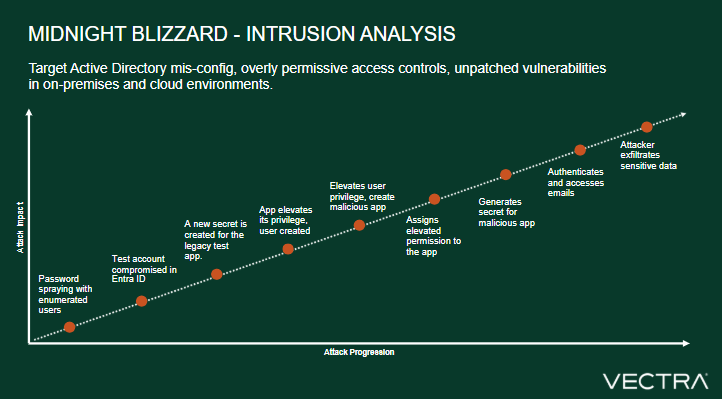

Il primo anello della catena di attacco è stata un’azione di password spraying, che consiste nel tentare l’accesso a una serie di account utilizzando la stessa password semplice. Nello specifico, Midnight Blizzard ha compromesso un account di test in un tenant M365 non di produzione, sfruttando credenziali deboli. Questi account di test sono spesso meno monitorati rispetto a quelli di produzione, per questo rappresentano una vulnerabilità significativa che gli attaccanti conoscono e sfruttano. Inoltre, a facilitare l’intrusione è stata anche l’assenza dell’autenticazione multi-fattore.

Gli attaccanti hanno eluso i rilevamenti statici (che per impostazione predefinita rilevano cinque tentativi falliti in 20 minuti dallo stesso IP), modificando la frequenza dei tentativi a intervalli di 300 secondi. Questo approccio low-and-slow serve a bypassare regole statiche come quelle di Sentinel e ha permesso agli attaccanti di operare senza che le soluzioni di detection segnalassero un possibile attacco.

Ottenuto l’accesso iniziale, il threat actor si è servito di Fossil Strain, un malware altamente specializzato utilizzato da Midnight Blizzard, le cui funzioni includono la mappatura delle risorse, la creazione di app malevole, l’attuazione di movimenti laterali, l’elusione dei controlli di sicurezza e l’ottenimento di una presenza persistente all’interno delle infrastrutture. Nel caso specifico di Midnight Blizzard, Fossil Strain è stato usato per mappare le risorse, creare applicazioni OAuth maligne con privilegi elevati (es. Mail.ReadWrite, Files.ReadWrite.All) sfruttando configurazioni permissive ed errori non intenzionali. Le suddette applicazioni maligne hanno permesso poi di accedere all’ambiente di produzione M365 e di ampliare la portata dell’attacco.

Inoltre, gli attaccanti hanno utilizzato RDP (Remote Desktop Protocol) con file firmati da certificati validi per stabilire connessioni sicure verso server di comando e controllo remoti. Questo ha permesso il dumping delle credenziali tramite strumenti come Mimikatz e l’accesso a risorse critiche come Active Directory.

Una volta raggiunto l’ambiente di produzione, Midnight Blizzard ha esfiltrato dati sensibili utilizzando tecniche avanzate quali il download massivo di file da SharePoint, lo sfruttamento della Microsoft Graph API per accedere a mailbox executive e documenti riservati e l’installazione di backdoor basate su Azure Functions per mantenere l’accesso persistente agli ambienti cloud.

Gli esperti di Vectra hanno usato Halberd, uno strumento che consente la simulazione di oltre 100 tecniche MITRE in ambienti cloud, progettato per testare configurazioni e detection.

Una difesa efficace da un attacco simile passa per l’adozione di misure proattive per la protezione degli ambienti cloud. Prima di tutto, il caso reale esposto insegna a monitorare gli ambienti di test con la stessa attenzione riservata a quelli di produzione. Sono indicate inoltre l’attuazione di una filosofia Zero Trust con il principio del privilegio minimo, un monitoraggio costante dell'attività delle applicazioni OAuth con una limitazione dei privilegi di questa app, l’esecuzione di attività di red teaming per identificare vulnerabilità simili. Ovviamente è mandatoria l’installazione di una piattaforma di cybersecurity di ultima generazione che copra tutta la superficie di rischio, cloud incluso.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici