Identità macchina, AI, certificati: le sfide di CyberArk nella identity security

Identità umane e macchina, certificati digitali, AI, Agentic AI e OT sono tutti temi legati alla identity security. Ecco come vengono approcciati e gestiti da CyberArk.

La protezione delle identità è diventata una necessità imprescindibile per aziende e organizzazioni. Non è un tema nuovo, “è esploso perché ci siamo resi conto che la sicurezza tradizionale – legata a reti, sistemi e dati – arriva a un punto limite insito nell’identità di chi lavora con strutture, ambienti e dati”. Ad affermarlo è Massimo Carlotti, Sales Engineering Manager di CyberArk, che ha chiarito a SecurityOpenLab varie sfaccettature inerenti l’identity security, legate (oltre che alle persone, appunto), alle identità non umane, allo sviluppo agile, ai certificati digitali e molto altro.

Il punto di partenza è proprio che non esiste una soluzione unica per la protezione delle identità: “dipende dalle risorse da salvaguardare, dove e in quali condizioni le si vuole proteggere e quali misure si possono introdurre”. CyberArk è un vendor specializzato nella protezione di alcune aree chiave, come gli accessi privilegiati. Carlotti spiega che il fraintendimento su cosa sia un’identità privilegiata ha implicazioni importanti: “un’identità privilegiata è qualsiasi identità che esercita dei privilegi su dati o risorse,” chiarisce. Questo vale per le persone, ma anche per le identità non umane e le rende il punto d’ingresso fondamentale per mettere in sicurezza tutto ciò che viene dopo. Sì, perché la maggior parte degli attacchi andati a buon fine sfrutta le identità compromesse per entrare in un’infrastruttura in modo apparentemente legittimo.

Identità macchina

Carlotti sottolinea il concetto alla base delle identità macchina: “l’utente deve avere un’identità e un permesso per poter utilizzare o sfruttare una risorsa. In fase di installazione e configurazione (incluse le attività di integrazione con altri applicativi) si procede infatti al riconoscimento dell’identità e di quello che è autorizzata a fare, ovvero il concetto di permission,” con un approccio simile a quello adottato per le identità umane. Per questo motivo ogni identità – umana o non – dev’essere riconosciuta come affidabile e dotata di permessi adeguati al compito da svolgere.

Massimo Carlotti, Sales Engineering Manager di CyberArk

Massimo Carlotti, Sales Engineering Manager di CyberArk

Questo approccio è difficile da comprendere quando si parla di machine identity: “il nostro recente Report State of Machine Identity Security 2025 evidenzia che due terzi degli intervistati non si rendono conto che le identità macchina sono privilegiate. Anzi, spesso hanno privilegi più ampi rispetto agli utenti umani [perché] un utente accede a un database con privilegi completi solo in determinate circostanze; le identità macchina, invece, hanno quasi sempre i massimi privilegi possibili,” rimarca Carlotti.

La difficoltà è spesso nel comprendere l’interazione tra applicativi: come sottolinea Carlotti, “tipicamente gli utenti aziendali hanno la percezione del 30-40% dell’installato” e spesso non sanno quali applicativi interagiscono tra loro o come queste interazioni possano influire sulla sicurezza.

Questa mancanza di conoscenza genera un rischio sommerso, perché di fatto le identità macchina ampliano la superficie d’attacco; in più è difficile applicare soluzioni tecniche efficaci per proteggere le interazioni fra di esse perché “non si può implementare l’autenticazione multi-fattore agli applicativi nello stesso modo in cui si procede con gli utenti umani,” osserva Carlotti. “Bisogna introdurre altre soluzioni per garantire che l’applicativo A possa parlare con l’applicativo B impersonando ruoli diversi.”

Un ulteriore ostacolo alla protezione delle identità è rappresentato dalla velocità con cui si sviluppano nuove tecnologie e processi aziendali. “Più ci si sposta verso uno sviluppo agile, più si ha fretta,” osserva Carlotti, che aggiunge: “qualsiasi cosa rallenti il processo viene percepita come ostacolo e quindi diventa ostile,” ma questo approccio rischia di lasciare scoperti aspetti fondamentali della sicurezza.

“L’intelligenza artificiale aggiunge un ulteriore livello di complessità perché un motore di AI potrebbe dover rispondere diversamente a due utenti che pongono la stessa domanda semplicemente perché i permessi concessi a ciascun utente ne influenzano la risposta. I malintenzionati sfruttano questa dinamica come vettore d’attacco.”

Ultimo, ma altrettanto importante, “un buon riconoscimento delle identità permette di concedere accessi, ma anche di revocarli rapidamente” per togliere l’autorizzazione a un’identità anche solo potenzialmente compromessa. Questo approccio rappresenta una difesa fondamentale da cyberattacchi sempre più sofisticati e la sua efficacia dipende dalla rapidità d’intervento.

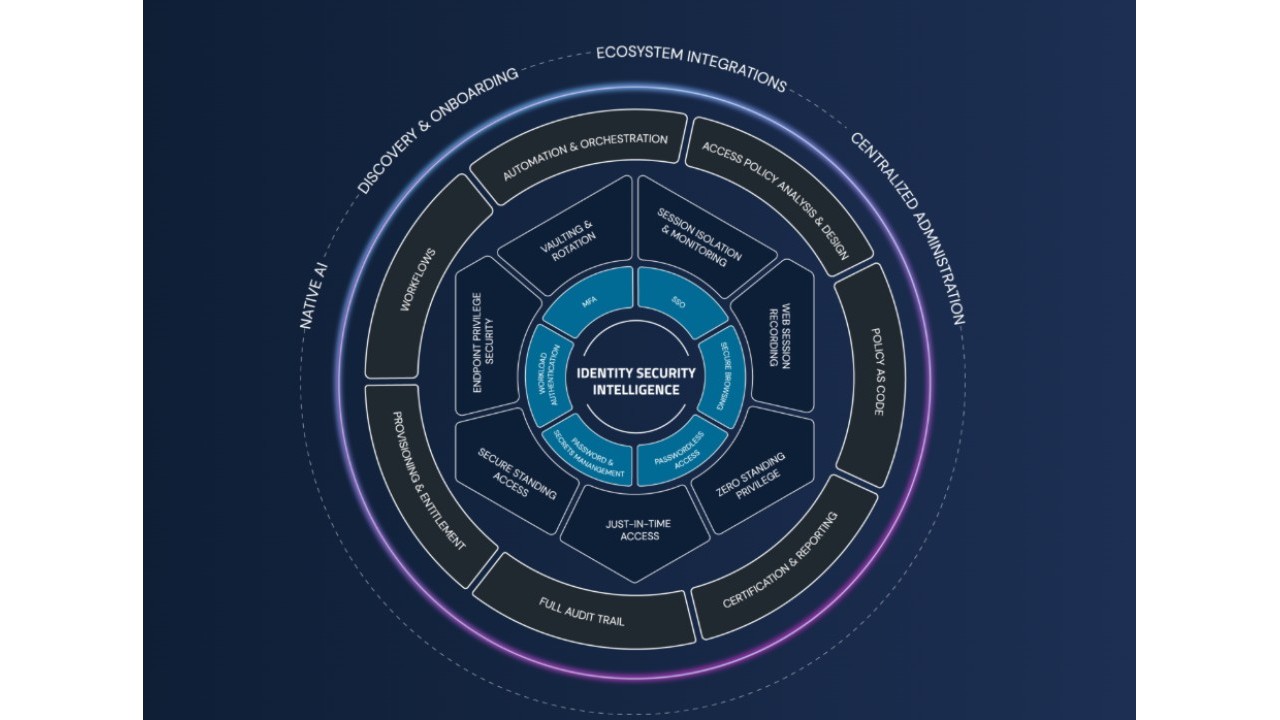

L’approccio di CyberArk

A complicare ulteriormente lo scenario è la varietà tecnologica degli applicativi aziendali: Carlotti spiega che “in un’azienda media convivono e interagiscono applicativi basati su C++, Java, Web Services, API REST e via dicendo, su uno strato più esterno ci sono DevOps e Microservices, su uno ancora più esterno l’AI, seguito da quello dell’Agentic AI”: per affrontare questa complessità CyberArk offre soluzioni tecnologiche specifiche (per i diversi contesti tecnologici delle applicazioni da proteggere) che riducono la necessità di modificare gli applicativi esistenti, integrandosi in ambienti tecnologici complessi e diversificati.

Come già visto per altre tematiche, questi argomenti sono validi anche per il cloud. Anzi, per certi versi risultano addirittura amplificati, in relazione al fatto che nel cloud la proliferazione di workload, VM e altri artefatti è veloce, facile e spesso incontrollata e poco “visibile”.

Il vendor opera all’interno di una piattaforma onnicomprensiva e offre funzioni avanzate di analytics che aiutano i centri di raccolta e analisi (SOC e NOC) a identificare situazioni potenzialmente malevole e a intervenire rapidamente con attività di enforcement. Questo approccio consente di lavorare con applicativi custom scritti in epoche diverse e con tecnologie differenti, che è un aspetto particolarmente apprezzato: “CyberArk ha un livello di riconoscimento sul mercato tale per cui molte tecnologie, anche quelle di security, usano la nostra piattaforma come repository affidabile per la gestione di secret e identità.”

Oltre agli ambiti IT tradizionali, CyberArk trova spazio anche in alcune parti dei contesti OT, e per la precisione “dove si arriva all’utilizzo di tecnologie provenienti dal concetto di IT,” per integrarsi poi con vendor specializzati in ambito OT per la parte relativa a cablature o protocolli proprietari.

L’obiettivo finale è creare un ecosistema tecnologico armonizzato che consenta alle aziende di affrontare le sfide di cybersecurity in modo proattivo ed efficace: dalla protezione delle identità umane alla gestione di quelle macchina nei contesti IT e OT.

I certificati digitali

Un altro tema importante trattato da Carlotti è quello dei certificati digitali, evidenziando come la loro gestione sia strettamente legata alla protezione delle identità e dei privilegi, strumenti attraverso i quali gli applicativi si riconoscono tra loro, stabilendo una catena di fiducia. Ed è proprio per ampliare la propria offerta tecnologica e rispondere alle esigenze crescenti del mercato che, a ottobre 2024, CyberArk ha completato l’acquisizione di Venafi, specializzata nella gestione delle identità macchina.

Il lavoro di Venafi è fondamentale perché i certificati - per motivi di sicurezza – dovrebbero avere scadenze ravvicinate, “se scadono, il servizio si interrompe con conseguenze gravi per un’organizzazione - sottolinea Carlotti – Se, per esempio, il certificato scaduto è associato al gestionale o a un sito di e-commerce, si blocca l’intera operatività.” È un dettaglio che dimostra che “la sicurezza non è solo un fattore abilitante ma anche uno strumento per mantenere l’operatività aziendale” rimarca il manager. Anche il mercato sta esercitando pressioni perché vengano adottate misure di sicurezza più stringenti su molti temi, tra cui anche quello del ciclo di vita dei certificati, basti pensare alla decisione di Google di imporre il limite di 90 giorni per la scadenza dei certificati TLS pubblici.

Agentic AI: opportunità e rischi

L’Agentic AI brilla per velocità ed efficienza ma apre implicazioni di sicurezza che Carlotti spiega chiaramente: “questa tipologia di agenti AI non si limitano a cercare e aggregare informazioni. Sono sistemi che prendono decisioni e possono modificare configurazioni o interagire con il mondo reale, anche se questa autonomia deriva da istruzioni iniziali fornite da qualcuno”. Non siamo di fronte a Skynet ovviamente, ma l’aumento della complessità rende difficile prevedere ogni possibile risultato, con l’esito che “anche se non lo sono davvero, gli Agenti AI possono sembrare imprevedibili”. Questo fa sì che la loro adozione implichi una deliberata rinuncia a un certo livello di controllo, come spiega Carlotti: “per definizione, stai delegando a questi sistemi una certa autonomia. Vuoi che siano autonomi, ma ciò significa accettare che possano fare cose non esattamente predicibili”.

Proprio per lo scenario appena descritto, il concetto di identità correlata agli Agent AI diventa centrale per la sicurezza: “questi sistemi devono avere un’identità riconoscibile e distintiva. È fondamentale definire profili di permission ben strutturati e governare l’utilizzo delle identità a loro associate. L’ideale è riconoscerle e portarle sotto controllo in un’infrastruttura centralizzata,” in modo da armonizzare la gestione delle identità umane e non, superando la frammentazione tipica dei silos aziendali, conclude Carlotti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici