Ransomware Sodinokibi crittografa anche i file aperti

Gli sviluppatori del ransomware Sodinokibi hanno integrato l'API Windows Restart Manager nel loro decryptor. Termina tutti i processi attivi per crittografare un maggiore numero di file.

Lo sviluppo dei ransomware non si ferma. Uno dei più temuti del momento, Sodinokibi (REvil), grazie a un recente aggiornamento ora può anche crittografare i file aperti e bloccati da un altro processo. Una nuova fase dell'azione di Sodinokibi è infatti quella di terminare automaticamente i processi che bloccano i file. In questo modo il ransomware può crittografarli.

È un modo astuto per aggirare un passaggio problematico. Alcune applicazioni, come i database o i server di posta, bloccano i file aperti in modo che non possano essere modificati da più programmi contemporaneamente. Così facendo si previene l'accidentale danneggiamento dei file.

Questa accortezza impedisce anche ai ransomware di svolgere la loro azione malevola finché non termina il processo che blocca il file. Ecco perché finora uno dei passaggi chiave dei ransomware, prima di crittografare un computer, era fermare i server su cui sono memorizzati database, posta elettronica e altre applicazioni.

Il ransomware usa Windows Restart Manager

Il ransomware usa Windows Restart Manager

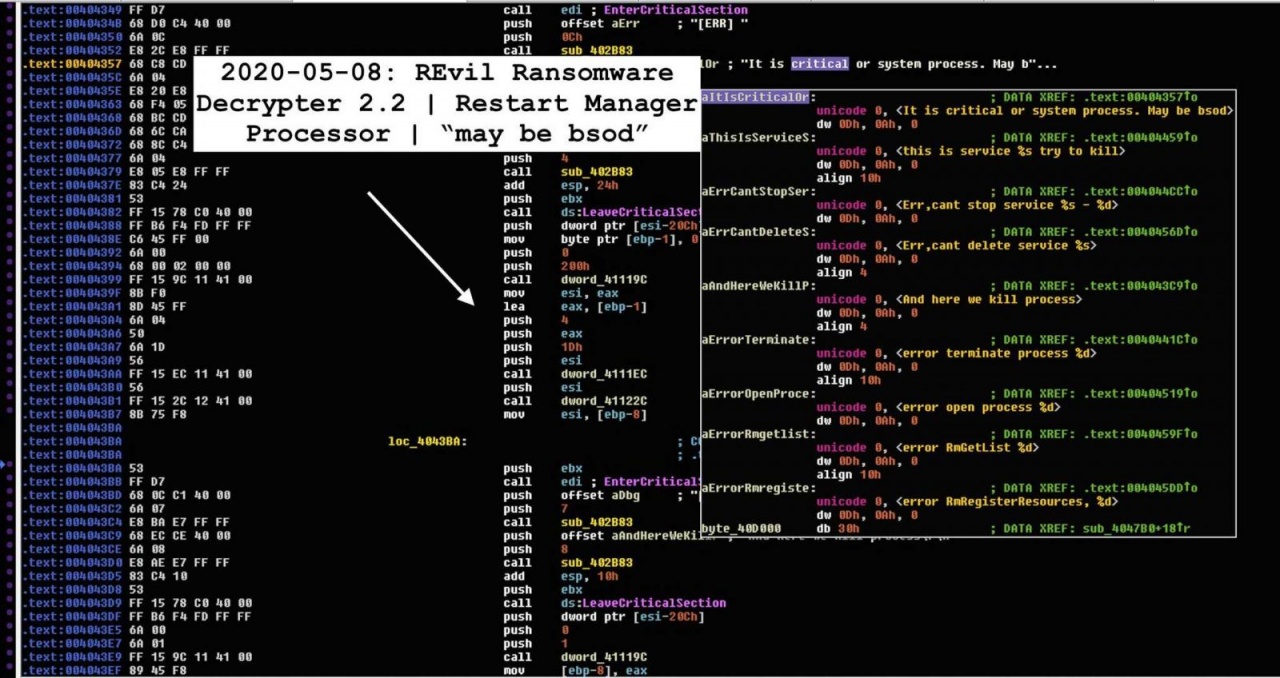

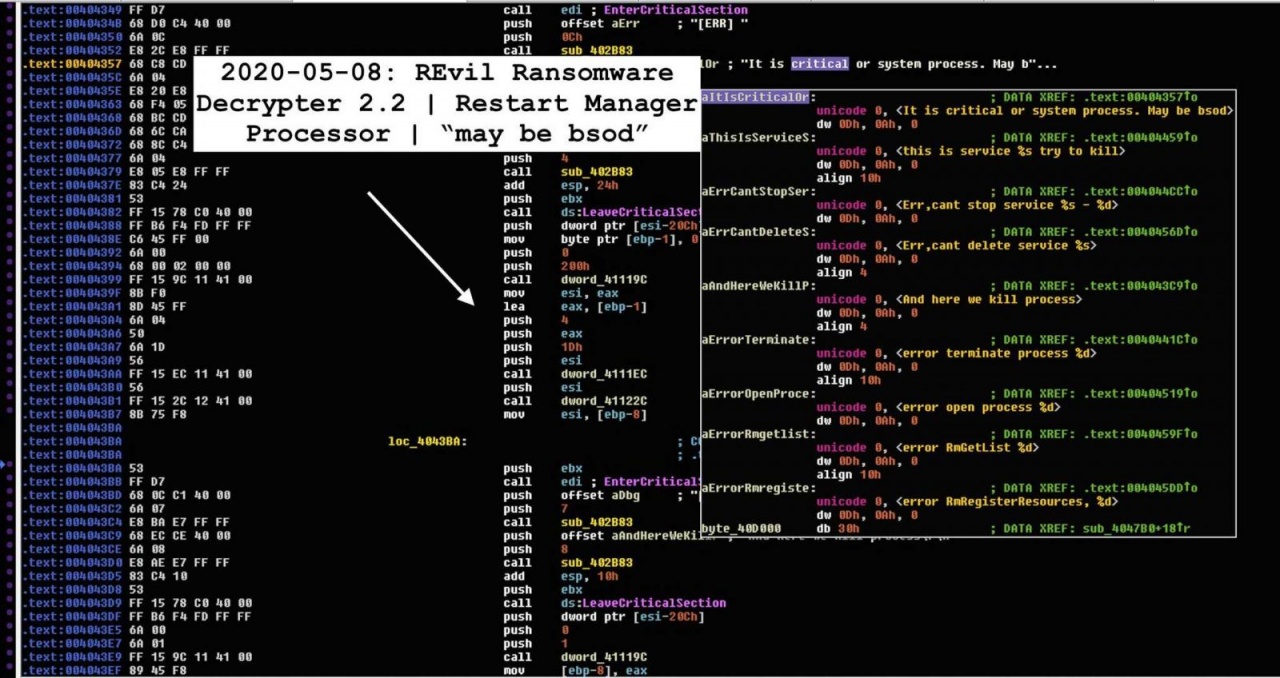

Fonte: Intel471Con Sodinokibi non serve più. Questo svolta pericolosa è stata scoperta dai ricercatori di Intel471. Analizzando il codice hanno notato che Sodinokibi sta utilizzando l'API Windows Restart Manager per chiudere i processi o i servizi di Windows. Si tratta di un'API creata da Microsoft per semplificare l'installazione degli aggiornamenti software senza eseguire un riavvio. I file aperti vengono "liberati" per consentire agli aggiornamenti legittimi di prendere corso.

Nella documentazione dell'API, Microsoft spiega che "l'API Restart Manager può eliminare o ridurre il numero di riavvi di sistema necessari per completare un'installazione o un aggiornamento. Il motivo principale per cui gli aggiornamenti software richiedono un riavvio del sistema durante un'installazione o un aggiornamento è che alcuni dei file che devono essere aggiornati sono usati da un'applicazione o da un servizio in esecuzione. Restart Manager consente di arrestare e riavviare tutti i servizi di sistema, tranne quelli critici. In questo modo si liberano i file in uso e si completano le operazioni di installazione".

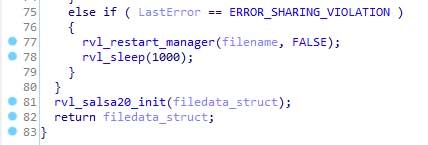

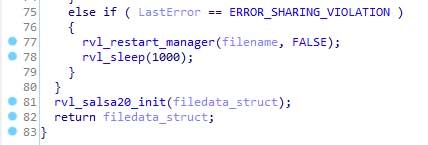

Gli sviluppatori di ransomware hanno integrato questa funzione nel loro decryptor. In pratica l'API si attiva durante la crittografia dei file. In buona sostanza, il REvil Decryptor v2.2 usa l'API Windows Restart Manager per assicurarsi che nessun processo resti aperto quando il decryptor tenta di decrittografarlo.

Gli sviluppatori di ransomware hanno integrato questa funzione nel loro decryptor. In pratica l'API si attiva durante la crittografia dei file. In buona sostanza, il REvil Decryptor v2.2 usa l'API Windows Restart Manager per assicurarsi che nessun processo resti aperto quando il decryptor tenta di decrittografarlo.

Da notare che Sodinokibi non è il primo ransomware a usare questo stratagemma. Anche SamsSam e LockerGoga la usano. Paradossalmente, questa novità costituisce un vantaggio oltre che uno svantaggio. Lo svantaggio è che il ransomware riesce a crittografare più file, specialmente quelli critici. Però sarà più facile decifrare i file dopo aver pagato un riscatto. Sempre che i cyber criminali riconsegnino i file.

È un modo astuto per aggirare un passaggio problematico. Alcune applicazioni, come i database o i server di posta, bloccano i file aperti in modo che non possano essere modificati da più programmi contemporaneamente. Così facendo si previene l'accidentale danneggiamento dei file.

Questa accortezza impedisce anche ai ransomware di svolgere la loro azione malevola finché non termina il processo che blocca il file. Ecco perché finora uno dei passaggi chiave dei ransomware, prima di crittografare un computer, era fermare i server su cui sono memorizzati database, posta elettronica e altre applicazioni.

Il ransomware usa Windows Restart Manager

Il ransomware usa Windows Restart ManagerFonte: Intel471Con Sodinokibi non serve più. Questo svolta pericolosa è stata scoperta dai ricercatori di Intel471. Analizzando il codice hanno notato che Sodinokibi sta utilizzando l'API Windows Restart Manager per chiudere i processi o i servizi di Windows. Si tratta di un'API creata da Microsoft per semplificare l'installazione degli aggiornamenti software senza eseguire un riavvio. I file aperti vengono "liberati" per consentire agli aggiornamenti legittimi di prendere corso.

Nella documentazione dell'API, Microsoft spiega che "l'API Restart Manager può eliminare o ridurre il numero di riavvi di sistema necessari per completare un'installazione o un aggiornamento. Il motivo principale per cui gli aggiornamenti software richiedono un riavvio del sistema durante un'installazione o un aggiornamento è che alcuni dei file che devono essere aggiornati sono usati da un'applicazione o da un servizio in esecuzione. Restart Manager consente di arrestare e riavviare tutti i servizi di sistema, tranne quelli critici. In questo modo si liberano i file in uso e si completano le operazioni di installazione".

Gli sviluppatori di ransomware hanno integrato questa funzione nel loro decryptor. In pratica l'API si attiva durante la crittografia dei file. In buona sostanza, il REvil Decryptor v2.2 usa l'API Windows Restart Manager per assicurarsi che nessun processo resti aperto quando il decryptor tenta di decrittografarlo.

Gli sviluppatori di ransomware hanno integrato questa funzione nel loro decryptor. In pratica l'API si attiva durante la crittografia dei file. In buona sostanza, il REvil Decryptor v2.2 usa l'API Windows Restart Manager per assicurarsi che nessun processo resti aperto quando il decryptor tenta di decrittografarlo.Da notare che Sodinokibi non è il primo ransomware a usare questo stratagemma. Anche SamsSam e LockerGoga la usano. Paradossalmente, questa novità costituisce un vantaggio oltre che uno svantaggio. Lo svantaggio è che il ransomware riesce a crittografare più file, specialmente quelli critici. Però sarà più facile decifrare i file dopo aver pagato un riscatto. Sempre che i cyber criminali riconsegnino i file.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Apr 23

Ready Informatica Training Online | StorMagic Hyper-V

Apr 29

Ready Informatica Webinar | Cove Data Protection di N-able – Il tuo backup è ancorato al passato?

Apr 29

MSI Business Roadshow - Ancona

Apr 30

Ready Informatica Training Online | Cove Data Protection di N-able

Mag 06

Nethesis Experience Tour 2025 - TOGETHER IS BETTER - PALERMO

Mag 06

AWS Immersion Day Advanced Architecture

Mag 06

Sicurezza e Gestione a 360°: innovazione e convenienza in un solo strumento con 42Gears | Live Webinar

Mag 07

Hands On Lab Copilot

Mag 07

Ready Informatica Training Tecnico Avanzato | Parallels RAS